Frankfurt, 28. April 2017

Der IT-Sicherheitsspezialist Doctor Web präsentiert den Malwarebericht für den Monat April 2017. Im Laufe des Monats haben Virenanalysten von Doctor Web die massenhafte Verbreitung eines gefährlichen Trojaners registriert und ein Exploit entdeckt, das Cyber-Kriminelle für eine neue Sicherheitslücke in Microsoft Word verwenden. Darüber hinaus haben unsere Virenanalysten andere böswillige Exemplare für Windows und Android analysiert.

Hauptereignisse im April

- Massenhafte Verbreitung des Trojaners Trojan.MulDrop7.24844 per E-Mail

- Sicherheitslücke in Microsoft Office entdeckt

- Verbreitung von Trojanern für Windows

Bedrohung des Monats

Der multifunktionale Trojaner, der unter dem Namen Trojan.MulDrop7.24844 geführt wird, verbreitet sich als archivierter E-Mail-Anhang.

Das Archiv enthält einen Container, der auf Autoit geschieben ist. Die Komponente, die auf dem infizierten PC Trojan.MulDrop7.24844 startet, wird von Dr.Web Antivirus als Program.RemoteAdmin.753 detektiert. Außerdem speichert der Trojaner zwei weitere Apps, die 32- und 64-Bit-Versionen von Mimikatz sind. Der Schädling fängt Passwörter aus offenen Sitzungen in Windows ab. Trojan.MulDrop7.24844 aktiviert den Keylogger, der eingegebene Daten speichert und gibt Cyber-Kriminellen einen Remote-Zugang zum infizierten PC via RDP (Remote Desktop Protocol). Mehr dazu finden Sie hier.

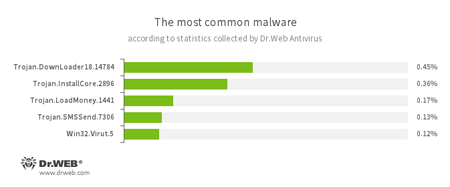

Statistik von Dr.Web Antivirus

- Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.LoadMoney

Download-Trojaner, die durch Server von LoadMoney generiert werden. Die Apps laden unerwünschte Software herunter und installieren diese auf dem PC des Opfers. - Trojan.SMSSend.7306

Trojaner mit einem Installationsassistenten, der Kurznachrichten an kostenpflichtige Nummern versenden kann. Mit dieser Funktion erpresst er Geld von Benutzern, die für die Installation einer App eine Kurznachricht versenden sollen. - Win32.Virut.5

Komplexer polymorpher Virus, der ausführbare Dateien infiziert und Rechner per Remote-Zugriff verwalten kann.

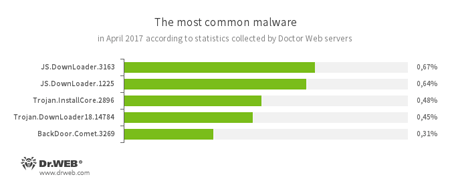

Serverstatistik von Doctor Web

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren. - BackDoor.Comet.3269

Trojaner, der Befehle von Cyber-Kriminellen erhält und diesen einen Remote-Zugang zum infizierten PC bietet.

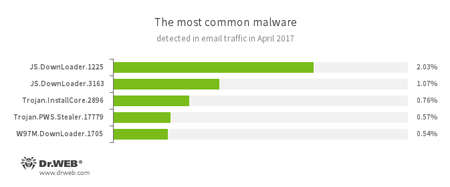

Malwarestatistik im E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen. - W97M.DownLoader

Trojaner, die Sicherheitslücken in Office-Apps ausnutzen, und in der Lage sind, andere böswillige Apps herunterzuladen.

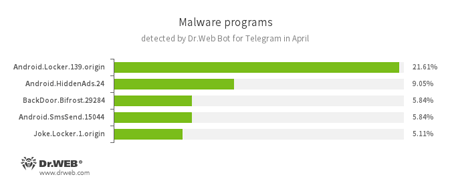

Statistik von Dr.Web Bot für Telegram

- Android.Locker.139.origin

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - Android.HiddenAds.24

Trojaner, der aufdringliche Werbung auf dem infizierten Gerät anzeigt. - BackDoor.Bifrost.29284

Backdoor-Trojaner, die Befehle von Cyber-Kriminellen erhalten und diese ausführen - Android.SmsSend.15044

Schädling, der kostenpflichtige Services abonniert, indem er Kurznachrichten an vordefinierte Nummern versendet. - Joke.Locker.1.origin

Scherzprogramm für Android, welches den Bildschirm des mobilen Endgerätes sperrt und BSOD (Blue Screen of Death) anzeigt.

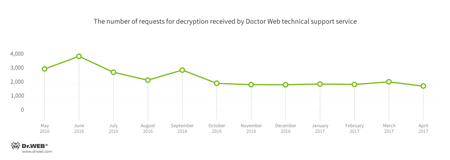

Verschlüsselungstrojaner (Encoder)

- Trojan.Encoder.858 — 33.57% Anfragen;

- Trojan.Encoder.3953 — 8.97% Anfragen;

- Trojan.Encoder.567 — 3.80% Anfragen;

- Trojan.Encoder.10144 — 3.59% Anfragen;

- Trojan.Encoder.761 — 2.58% Anfragen.

Dr.Web Security Space 11.0 für Windows

schützt vor Verschlüsselungstrojanern

Diese Option ist in der Lizenz für Dr.Web Antivirus für Windows nicht verfügbar.

| Schutz vor Datenverlust | |

|---|---|

|  |

Im April 2017 wurden 568.903 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| März 2017 | April 2017 | Wachstum |

| + 223,173 | + 568,903 | + 154.91% |

Mitte April haben unsere Spezialisten ein Schema aufgedeckt, nach dem Cyber-Kriminelle Informationen über abgekartete Spiele verkauften.

In der Tat sind solche Informationen nicht vertrauenswürdig. Ein Benutzer, der an sie gelangen möchte, muss zunächst ein passwortgeschütztes RAR-Archiv herunterladen. Das Opfer erhält aber stattdessen eine böswillige App, die das Verhalten eines SFX-Archivs imitiert. Dieses Archiv enthält eine Textdatei, wo Spielergebnisse abhängig vom Benutzerpasswort unterschoben werden. Der Schädling wurde von unserem Virenanalystenteam als Trojan.Fraudster.2986 erfasst. Außerdem wurden Webseiten registriert, die das betrügerische Schema verbreiten.

Über nicht empfohlene Webseiten immer auf dem Laufenden seinAndere Ereignisse

Ende April wurde die Verbreitung von Trojan.DownLoader23.60762 registriert, der Passwörter aus beliebten Browsern klaute. Auf dem infizierten PC integriert sich der Trojaner in Prozesse des Browsers und fängt Funktionen ab, die für das Netzwerk verantwortlich sind. Der Schädling ist dabei in der Lage, folgende Befehle auszuführen:

- Datei aus einem temporären Verzeichnis auf der Festplatte des infizierten PCs starten;

- Sich in einen Prozess einbetten;

- Datei herunterladen;

- Ausführbare Datei starten;

- SQLite-Datenbank speichern und Cyber-Kriminellen übermitteln;

- Verwaltungsserver anpassen;

- Cookies löschen;

- Betriebssystem starten;

- Computer ausschalten.

Mehr zu dieser Malware finden Sie hier.

Im April wurde eine Sicherheitslücke im Textredaktor Word entdeckt, der zum Microsoft Office gehört. Übeltäter haben für diese Sicherheitslücke das Exploit Exploit.Ole2link.1 entwickelt. Dieses Exploit ist als Microsoft-Word-Datei realisiert und hat eine .docx-Erweiterung. Wenn die Datei geöffnet wird, wird eine andere Datei mit den Namen doc.doc heruntergeladen. In die letzte ist ein HTA-Szenario eingebettet, das durch Dr.Web als PowerShell.DownLoader.72 erkannt wird. Dieses HTA-Szenario, das mit Hilfe von Windows Script geschrieben wurde, ruft den Befehlsinterpretator PowerShell hervor, wo ein anderes Skript bearbeitet wird. Dieses Skript lädt im Endeffekt eine ausführbare Datei auf den anzugreifenden PC herunter. Mehr zur Sicherheitslücke in Word finden Sie hier.

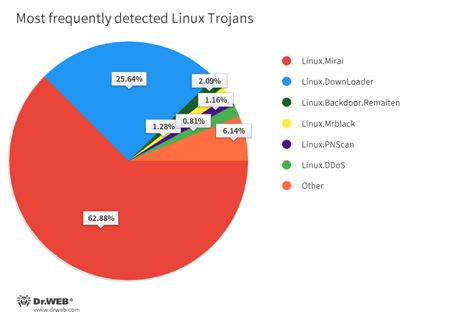

Malware für Linux

Die Sicherheitsspezialisten von Doctor Web haben im vergangenen Monat 1 317 388 Angriffe auf verschiedene Linux-Geräte entdeckt. Darunter wurden 147 401 Angriffe via SSH und 1 169 987 Angriffe via Telnet durchgeführt. Das Verhältnis von Malware, die von Cyber-Kriminellen auf angegriffene Geräte heruntergeladen wurde, können Sie dem nachfolgenden Diagramm entnehmen:

- Linux.Mirai

Linux-Trojaner, mit dem DDoS-Angriffe durchgeführt werden können. Der Schädling ist in der Lage den watchdog-Prozess zu deaktivieren, um den Neustart des Betriebssystems zu verhindern. - Linux.DownLoader

Böswillige Apps für Linux, die auf infizierte Geräten andere Malware herunterladen und starten. - Linux.BackDoor.Remaiten

Familie von böswilligen Apps für Linux, die DDoS-Angriffe durchführen. Diese Trojaner können in Rechner durch die Passwortermittlung via Telnet einbrechen. Beim Erfolg wird auf das Gerät ein Downloader heruntergeladen, der weitere böswillige Apps herunterlädt. - Linux.Mrblack

Trojaner, der DDoS-Angriffe durchführt. Der Schädling ist auch in der Lage, Befehle von Cyber-Kriminellen auszuführen. - Linux.DDoS

Familie von böswilligen Apps für Linux-Geräte, die für DDoS-Angriffe verwendet werden. - Linux.PNScan

Würmer-Familie, die Router unter Linux infiziert. Der Wurm ist in der Lage, ein Gerät zu infizieren, Ports 9000 und 1337 zu öffnen und eine Verbindung zu einem Verwaltungsserver herzustellen.

Im April haben die Virenanalysten von Doctor Web eine aktuelle Version von Linux.UbntFM unter die Lupe genommen. Der Schädling wird unter dem Namen Linux.UbntFM.2 geführt und ist für Linux-Geräte, u.a. Air OS, geeignet. Er ist als bash-Skript realisiert und verbreitet sich im tgz-Archiv.

Linux.UbntFM.2 erstellt auf dem infizierten Gerät neue Einträge und kann beliebige Dateien herunterladen und starten, Geräte über Sicherheitslücken in der Benutzeroberfläche von Air OS angreifen. Wenn es dem Trojaner nicht gelingt, kann er passende Benutzerdaten wie "root", "admin", "ubnt" und Passwörter in der Datei "passlst" für eine SSH-Verbindung ermitteln. Mehr zum Schädling finden Sie hier.

Außerdem wurde im April eine neue Version der Trojanerfamilie Fgt entdeckt. Im Unterschied zu Vorgängerversionen hat Linux.BackDoor.Fgt.645. eine beschränkte Anzahl von Funktionen (u.a. ein Passwortermittlungsmodul für Remote-Rechner und ein Dropper), kann aber das Herunterladen und Starten des sh-Szenatrios auslösen und starten.

Böswillige und unerwünschte Apps für mobile Endgeräte

Im April haben die Sicherheitsanalysten von Doctor Web einen neuen Trojaner erfasst, den Cyber-Kriminelle für gezielte Angriffe verwendet haben. Der Schädling Android.Chrysaor.1.origin klaut sensible Daten von Android-Anwendern. Darüber hinaus wurden auf Google Play mehrere Bankentrojaner entdeckt. Einer davon heißt Android.BankBot.179.origin und gibt sich als Online-Video-Player aus. Der andere digitale Bösewicht wird unter dem Namen Android.BankBot.180.origin geführt. Der Schädling funktioniert als Taschenlampe-App.

Bemerkenswerte Ereignisse aus der mobilen Sicherheitsszene:

- Android-Trojaner für Cyber-Spionage entdeckt;

- Bankentrojaner, die vertrauliche Daten und das Geld von Android-Anwendern klauen, dringen in Google Play ein.

Mehr zu Bedrohungen auf mobilen Endgeräten finden Sie hier.