Frankfurt, 25. Mai 2017

Die ersten Angriffe durch Linux.LuaBot wurden von Virenanalysten von Doctor Web noch im Dezember 2016 registriert. Alle Versionen dieser Trojaner-Familie sind auf Lua geschrieben und werden seit November 2016 regelmäßig aktualisiert. Der Schädling besteht aus 31 Lua-Szenarien und zwei zusätzlichen Modulen. Jedes Modul übernimmt seine eigene Funktion. Der Trojaner ist in der Lage, Geräte mit CPU-Architekturen wie Intel x86 (und Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k zu infizieren – also nicht nur PCs, sondern auch Router, Konsolen, IP-Kameras und andere smarte Geräte. Es konnte aber kein einziger Trojaner für die CPU-Architektur SPARC entdeckt werden. Der Trojaner kann diesen Architekturtyp erfolgreich erkennen, es gibt aber keine Module dafür.

Alle im Linux.LuaBot vorhandenen Szenarien sind verbunden. Der Trojaner erstellt eine Liste von IP-Adressen, die einen Angriff starten. Anschließend versucht er, eine Verbindung zu anderen Geräten mittels der Login- und Passwortermittlung herzustellen. Skripts, die Netzwerkgeräte kapern sollen, sind in der Lage, die Architektur von anzugreifenden Geräten zu bestimmen und Honeypots (Server, die als Falle für Cyber-Kriminelle dienen) zu erkennen. Mit Hilfe von Honeypots untersuchen IT-Sicherheitsspezialisten die Methodik der Angriffe sowie Werkzeuge von Cyber-Kriminellen. Dabei werden Angriffe sowohl via Telnet als auch via SSH durchgeführt. Jedes Protokoll wird durch ein separates Lua-Szenario betreut. Wenn der Zugang zum Gerät gesichert ist, installiert das böswillige Skript den Trojaner Linux.LuaBot mit jeweiliger Architektur. Beim Angriff via Telnet wird auf das Zielgerät ein kleines Modul hochgeladen, das einen Trojaner herunterlädt. Beim Angriff via SSH wird der Trojaner direkt heruntergeladen.

Eines der Module von Linux.LuaBot stellt einen vollwertigen Webserver dar, der via HTTP funktioniert. Der Server kann auf dem infizierten Gerät eine App speichern und ausführen, eine Datei auf Anfrage übermitteln und Informationen zur Version des Trojaners weitergeben. Die Version von Linux.LuaBot, die erst im Mai erschienen ist, ist aber nicht in der Lage, die Version des Schädlings preiszugeben.

Linux.LuaBot kommuniziert mit dem Verwaltungsserver via HTTP. Dabei werden alle übermittelten Daten verschlüsselt. Um neue Konfigurationsdateien und Module zu finden, verwendet man ein P2P-Netzwerk, das auf dem Protokoll Bittorent DHT basiert. Dieses Protokoll ist üblich für Torrent-Netzwerke. Für das Update des Schädlings ist ein weiteres Skript verantwortlich. Wenn das P2P-Netzwerk nicht verfügbar ist, wird Linux.LuaBot durch ein anderes Szenario aktualisiert, indem Dateien auf das infizierte Gerät auf Anfrage hochgeladen werden. Dieses Szenario ist typisch für frühere Versionen des Trojaners.

Linux.LuaBot ist für Besitzer von Linux-Geräten dadurch gefährlich, dass er als Backdoor eingehende Befehle ausführen kann. Frühere Versionen dieses Schädlings konnten außerdem einen Proxyserver starten, den Cyber-Kriminelle zur Anonymisierung ihrer Aktionen im Internet verwendet haben.

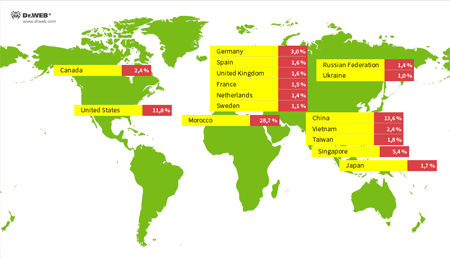

Die Virenanalysten haben IP-Adressen von Computern erfasst, die mit Linux.LuaBot infiziert sind. Die geografische Verteilung dieser Adressen ist wie folgt abgebildet:

Die Virenanalysten von Doctor Web kennen bereits mehrere Varianten von Linux.LuaBot, die sich durch den Funktionsumfang sowie mehrere Architekturbesonderheiten unterscheiden. Dr.Web Antivirus erkennt alle zur Zeit existierenden Bedrohungen als Linux.LuaBot.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare