29 июня 2017 года

Die Virenanalysten, die Trojan.Encoder.12544 untersucht haben, melden, dass die Infektionsquelle für den Encoder das Update-System von MEDoc war. Diese App hilft ukrainischen Nutzern bei der Buchführung. Man konnte herausfinden, dass das in MEDoc mitgelieferte Update-Tool EzVit.exe zu einem bestimmten Zeitpunkt den cmd-Befehl ausführte, währenddessen in den Speicher eine böswillige Bibliothek hochgeladen wurde. In dieser Bibliothek ist die Hauptfunktion von Trojan.Encoder.12544 realisiert. Da der Schädling sich selbst über eine Lücke im SMB-Protokoll verbreiten und Logindaten von Windows-Nutzern klauen kann, reicht ein einziger infizierter Rechner für die weitere Infizierung.

Noch 2012 haben die Virenanalysten von Doctor Web einen gezielten Angriff gegen eine Apothekenkette und einige Pharmaunternehmen entdeckt, wo der Schädling BackDoor.Dande zum Einsatz kam. Dieser Trojaner klaute interne Einkaufsdaten in Unternehmen. Beim Start prüfte die Backdoor, ob im System Apps zur Bestellung und Erfassung von medizinischen Präparaten vorhanden waren. Der Schädling brach sofort ab, wenn er keine entsprechende Software finden konnte. Infiziert wurden ca. 2800 Apotheken und Pharmaunternehmen. Man kann davon ausgehen, dass BackDoor.Dande für die Wirtschaftsspionage eingesetzt wurde.

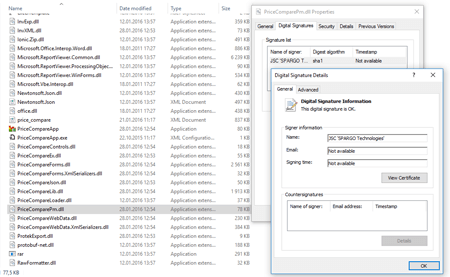

Die Sicherheitsspezialisten von Doctor Web haben eine Untersuchung durchgeführt, die 4 Jahre dauerte. Man hat Festplatten einer geschädigten Firma analysiert und festgestellt, wann der Treiber, der alle anderen Komponenten von BackDoor.Dande startete, erstellt worden war. Die Daten zum Treiber konnte man in einer Paging File von Windows und im Protokoll der auf dem infizierten Rechner installierten Virenschutzsoftware Avast finden. Die Analyse dieser Dateien zeigte, dass der böswillige Treiber sofort nach dem Start der App ePrica (D:\ePrica\App\PriceCompareLoader.dll) erstellt wurde. Diese App ermöglicht es Managern, Preise für medizinische Präparate von verschiedenen Lieferanten zu analysieren. Die Untersuchung von ePrica zeigte, dass die App eine Bibliothek in den Speicher lädt, die den Schädling BackDoor.Dande herunterlädt, entschlüsselt und anschließend startet. Der Trojaner wurde von der Webseite http://ws.eprica.ru heruntergeladen, die der Firma Spargo Technologii gehört. Das Modul, das den Schädling verdeckt herunterladen konnte, verfügte dabei über eine gültige Signatur von Spargo. Alle geklauten Daten wurden auf Server im Ausland hochgeladen. In anderen Worten versteckte sich auch Trojan.Encoder.12544 wie die oben erwähnte Backdoor im Update-Modul.

Die beiden Fälle haben gezeigt, dass die Infrastruktur der Softwareentwicklung erhöhte Sicherheitsanforderungen haben muss. Vor allem auf Sicherheitsupdates muss man Rücksicht nehmen. Das gilt sowohl für Entwickler als auch Nutzer. Update-Module, die im Betriebssystem über Rechte für Installation und Starten von Apps verfügen, können zu einer Infektionsquelle werden. Im Fall MEDoc ist die Infizierung auf den Einbruch von Cyber-Kriminellen und den gehackten Server zurückzuführen. Im Fall BackDoor.Dande gibt es Hinweise auf absichtliche Aktionen von Insidern. Mit der solchen Methode können Cyber-Kriminelle einen effektiven Angriff gegen Nutzer beliebiger Software durchführen.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare