Hanau, 5. Juni 2014

Sicherheitslage

Laut der Statistiken, die von Dr.Web CureIt! gesammelt wurden, trat Trojan.Packed.24524 im Mai am häufigsten unter den unerwünschten und verdächtigen Anwendungen auf. Ihm folgt Trojan.BPlug.48, der Werbung im Browser anzeigt. Platz 3 belegt der Werbe-Trojaner Trojan.InstallMonster.51. Die Top 20 der Schädlinge im Mai finden Sie in der nachfolgenden Tabelle:

| Name | Anzahl | % |

|---|---|---|

| Trojan.Packed.24524 | 79800 | 6.15 |

| Trojan.BPlug.48 | 40224 | 3.10 |

| Trojan.InstallMonster.51 | 36990 | 2.85 |

| Trojan.BPlug.28 | 34587 | 2.67 |

| Trojan.BPlug.47 | 29347 | 2.26 |

| Trojan.Runner.27 | 28104 | 2.17 |

| Trojan.BPlug.35 | 25494 | 1.97 |

| Trojan.BPlug.17 | 24256 | 1.87 |

| Trojan.Popupads.15 | 14596 | 1.13 |

| Trojan.DownLoader11.3101 | 13940 | 1.07 |

| Trojan.Packed.25266 | 12322 | 0.95 |

| Trojan.LoadMoney.1 | 11811 | 0.91 |

| Trojan.MulDrop5.10078 | 11561 | 0.89 |

| Trojan.Ormes.2 | 11280 | 0.87 |

| Trojan.Triosir.1 | 10980 | 0.85 |

| Trojan.BPlug.46 | 10671 | 0.82 |

| Trojan.LoadMoney.262 | 10412 | 0.80 |

| Trojan.InstallMonster.61 | 10026 | 0.77 |

| Trojan.LoadMoney.15 | 9720 | 0.75 |

| BackDoor.Maxplus.24 | 8502 | 0.66 |

Botnets

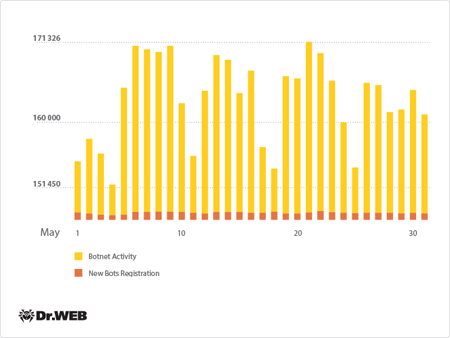

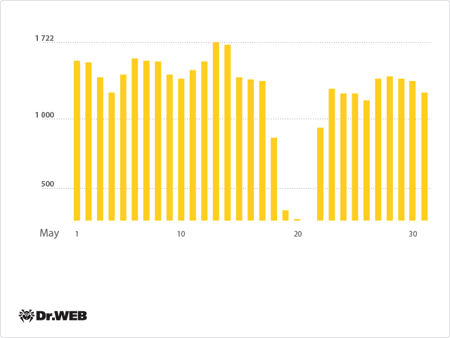

Das Botnet, welches vom Datei-Virus Win32.Rmnet.12 aufgebaut wurde, besteht immer noch. In einem seiner Unter-Botnets sind täglich ca. 165.000 infizierte Rechner aktiv. Dies entspricht den Statistiken des vorigen Monats:

Botnet Win32.Rmnet.12 im Mai 2014 (1.Sub-Botnet)

In einem weiteren Unter-Botnet, das von Win32.Rmnet.12 unterhalten wird, wurden durchschnittlich sogar 250.000 aktive infizierte Rechner beobachtet.Auch das vom böswilligen Modul Trojan.Rmnet.19 unterhaltene Botnet ist weiter aktiv.

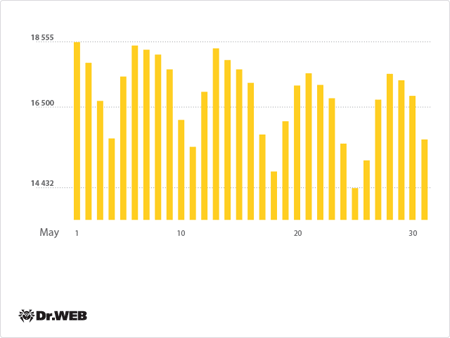

Die Anzahl von Rechnern unter Mac OS X, die von BackDoor.Flashback.39 infiziert wurden, verringert sich gegen Ende Mai um 2.682 auf 15.623 infizierter Macs:

Botnet BackDoor.Flashback.39 im Mai

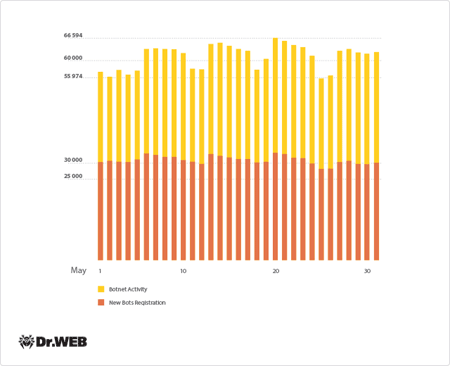

Im Mai 2014 haben die Sicherheitsanalysten von Doctor Web den Datei-Virus Win32.Sector analysiert. Der seit 2008 bekannte Schädling lädt sich aus einem P2P-Netzwerk und führt auf infizierten Rechnern verschiedene ausführbare Dateien aus. Er kann sich auch in gestartete Prozesse einnisten, mehrere Programme abbrechen und Zugang zu Entwickler-Websites blockieren. Der Schädling kann Dateien auf lokalen Datenträgern, Wechseldatenträgern sowie anderen zugänglichen Ordnern infizieren. Es gibt mehrere Varianten von Win32.Sector, die sich in Protokollen und Struktur unterscheiden. Durchschnittlich sind täglich ca. 60.000 infizierte Workstations im Botnet aktiv:

Die meisten durch Win32.Sector infizierten Rechner befinden sich in Taiwan, Ägypten und Indien.

Zur Zeit werden über Win32.Sector mehrere böswillige Programme verbreitet:

- Trojan.PWS.Stealer.1630 stiehlt Passwörter und sensible Daten,

- Trojan.Mssmsgs.4048 ist ein Plug-in zum Versand von Spam-Mails,

- Trojan.DownLoader8.17844 und Trojan.DownLoader10.49375 sind HTTP- und SOCKS5-Proxys,

- Trojan.Siggen6.11882 ist ein DNS- (UDP-Port 53) und HTTP-Tunnel (TCP-Port 80),

- Trojan.Rbrute ist ein Trojaner zum Einbruch in WiFi-Routern und

- Trojan.Proxy.26841 ist ein Tunnel zur Übertragung von HTTP-Daten an vorgegebene Adressen.

Ende Mai wurde im Botnet Win32.Sector ein neues Modul entdeckt, das für die Suche nach RDP-Ports (3389) an vordefinierten IP-Adressen gedacht ist. Dieses Modul wird unter dem Namen Trojan.RDPCheck geführt.

Linux in Gefahr

Im Mai haben die Sicherheitsspezialisten von Doctor Web eine rekordverdächtige Menge von Schädlingen für Linux entdeckt, die zumeist für DDoS-Angriffe gedacht sind: Linux.DDoS.3 ermöglicht DDoS-Angriffe auf vorgegebene Server per TCP Flooding, UDP Flooding oder ständige DNS-Anfragen, die möglichst große Antworten erzielen (DNS Amplification).

Eine Variante dieses Schädlings namens Linux.DDoS.22 ist für Linux-Installationsdateien (ARM-Prozessoren) gedacht. Dagegen infiziert Linux.DDoS.24 Server und Workstations, auf denen 32 bit-Versionen von Ubuntu und CentOS verwendet werden. Er wird im System unter dem Namen pktmake installiert und registriert sich in den Autostart-Einstellungen des Betriebssystems. Nach dem Starten sammelt der Trojaner Systemdaten des infizierten Rechners, u.a. Prozessor- und Hauptspeicherdaten, und leitet diese an einen Befehls-Server der Cyber-Kriminellen weiter. Das Hauptziel dieses Trojaners besteht in der Ausführung von DDoS-Attacken auf Anforderung eines Befehls-Servers.

Eine weitere Gruppe von Bedrohungen für Linux besteht aus den Trojanern Linux.DnsAmp.1, Linux.DnsAmp.2, Linux.DnsAmp.3, Linux.DnsAmp.4 und Linux.DnsAmp.5 der Familie Linux.DnsAmp. Sie verwenden gleichzeitig zwei Befehls-Server und sind in der Lage, sowohl 32 bit- (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5) als auch 64 bit-Betriebssysteme (Linux.DnsAmp.2, Linux.DnsAmp.4) zu infizieren. Wie auch andere DDoS-Trojaner registrieren sich diese im Autostart, sammeln Daten zur Konfiguration des infizierten Rechners, leiten diese an einen Befehls-Server weiter und wartet auf dessen weitere Befehle.

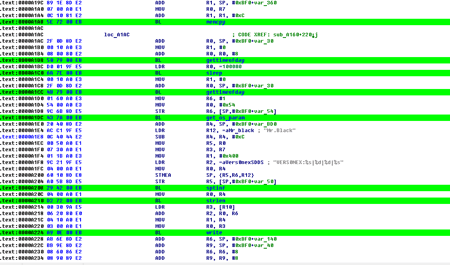

Zuletzt verdient Linux.Mrblack, ein Schädling für ARM-kompatible Linux-Distributionsdateien besondere Erwähnung: Dieser Trojaner ist ebenfalls für DDoS-Angriffe per TCP/IP und HTTP gedacht. Er besitzt eine primitive Architektur und führt Anweisungen des Befehls-Servers aus.

Nach der Veröffentlichung von Informationen über Linux-Trojaner wurde eine weitere Trojaner-Familie, und zwar Linux.BackDoor.Gates in die Dr.Web-Virendatenbank aufgenommen. Diese Trojaner vereinen Funktionen eines DDoS-Bots mit denen einer klassischen Backdoor.

Encoder ist wieder da

Im Laufe des Monats Mai wandten sich über 560 Benutzer, die wegen verschiedener Encoder zu Schaden kamen, an den technischen Support von Doctor Web. Die Endgeräte von etwa 100 Anwendern wurden von Trojan.Encoder.293 angegriffen. Dieser Delphi-Trojaner verschlüsselt Dateien in zwei Schritten: durch einen XOR-Algorithmus und eine RSA-Technologie. Zu den Namen verschlüsselter Dateien fügt er die Erweiterungen Support@casinomtgox.com, ONE@AUSI.COM, two@AUSI.COM und three@ausi.com.

Die Sicherheitsanalysten von Doctor Web haben es geschafft, die durch Trojan.Encoder.293 verschlüsselten Dateien mit ziemlicher Sicherheit zu entschlüsseln. Wenn das Verschlüsselungs-Modul vorhanden ist, können alle Dateien entschlüsselt werden.

Bedrohungen für Android

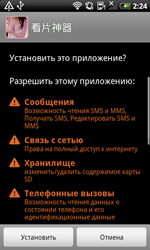

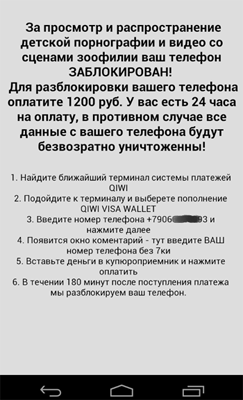

Mobile Bedrohungen haben sich im Mai ebenfalls vermehrt. Ein neuer Schädling, der unter nun dem Namen Android.Locker.1.origin geführt wird, blockiert mobile Endgeräte und fordert für deren Entsperrung Geld von den Anwendern. Obwohl Android.Locker.1.origin in den meisten Fällen nur einen weißen Bildschirm anzeigt, ist seine Sperre ziemlich effektiv.

Falls Ihr Endgerät durch Android.Locker.1.origin infiziert wurde, empfehlen wir Ihnen, den sicheren Modus zu aktivieren und den Trojaner zu entfernen.

|

|

Android.Locker.2.origin agiert aggressiver. Er sucht und verschlüsselt durch einen AES-Algorithmus Benutzerdateien wie Fotos, Videos usw. und fordert Geld von Anwendern. für deren Entschlüsselung. So können Dateien mit Erweiterungen wie .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp beschädigt werden. Der Schädling ist faktisch der erste Encoder-Trojaner für das Betriebssystem Android.

Der Trojaner kann eine Verbindung mit einem Befehlsserver aufbauen und an diesen verschiedene Daten, u.a. die IMEI des Endgeräts, weiterleiten.

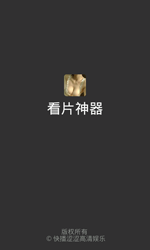

Mitte Mai ist Android.MMarketPay, der digitale Inhalte aus elektronischen chinesischen Katalogen bezahlt, aufgetaucht.

|

|

Android.MMarketPay.8.origin ist für den Kauf von Spielkarten gedacht und kann die Sicherheitsmaßnahmen von Providern, wie CAPTCHA und SMS-Bestätigung umgehen.

Chinesische Benutzer wurden auch mit dem Oldbot konfrontiert. Dessen Modifikation Android.Oldboot.4.origin war bereits auf vielen chinesischen Endgeräten installiert und zum verdeckten Herunterladen und zur Installation von weiteren Anwendungen gedacht.

Im Google Play Store fand sich auch eine böswillige Anwendung. Diese kann Anwendungen verwalten (u.a. Installation und Datensicherung), den Hauptspeicher leeren, und die Datenübertragung überwachen. Außer den oben erwähnten Funktionen kann die Anwendung aber auch einige verdeckte Aktionen durchführen, z.B. andere Anwendungen herunterladen und Kurznachrichten an kostenpflichtige Telefonnummern verschicken. Der Schädling wird nun unter dem Namen Android.Backdoor.81.origin. geführt. Weitere Infos dazu finden Sie hier.

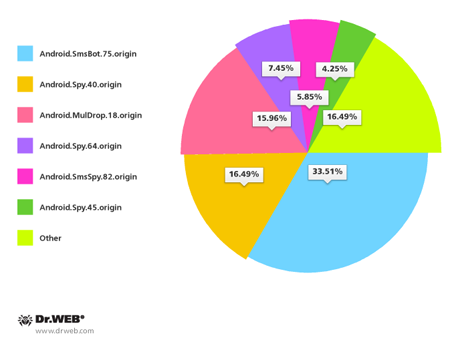

Im Mai ging der Spam-Versand zur Verbreitung von Android-Trojanern unter südkoreanischen Anwendern weiter. Im Laufe des Monates wurden über 180 ähnliche Spam-Versande registriert, die u.a. mit Android.SmsBot.75.origin (33,69%), Android.Spy.40.origin (16,58%), Android.MulDrop.18.origin (16,04%), Android.Spy.64.origin (7,49%), Android.SmsSpy.82.origin (5,88%) und Android.Spy.45.origin (4,28%) verbunden waren.

Böswillige Dateien im E-Mail-Verkehr

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | Trojan.DownLoad3.32784 | 0.84% |

| 2 | Trojan.Fraudster.778 | 0.64% |

| 3 | Trojan.PWS.Panda.5676 | 0.57% |

| 4 | Exploit.PDF.8011 | 0.56% |

| 5 | Trojan.PWS.Panda.7278 | 0.56% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.50% |

| 7 | Trojan.DownLoader11.8676 | 0.47% |

| 8 | PDF.FakeLink.1 | 0.45% |

| 9 | Trojan.DownLoad3.33216 | 0.45% |

| 10 | Trojan.DownLoad3.28161 | 0.45% |

| 11 | Trojan.DownLoad3.33354 | 0.45% |

| 12 | Trojan.SkypeSpam.11 | 0.44% |

| 13 | Exploit.CVE-2010-0188.9 | 0.42% |

| 14 | Trojan.PWS.Panda.4795 | 0.42% |

| 15 | Trojan.DownLoad3.33498 | 0.40% |

| 16 | Trojan.Packed.26775 | 0.39% |

| 17 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 18 | Trojan.Fraudster.517 | 0.36% |

| 19 | Trojan.PWS.Panda.2401 | 0.34% |

| 20 | BackDoor.Comet.884 | 0.30% |

Böswillige Dateien auf Rechnern der Benutzer

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.29% |

| 2 | Trojan.Packed.24524 | 0.59% |

| 3 | JS.Redirector.228 | 0.53% |

| 4 | Trojan.LoadMoney.262 | 0.46% |

| 5 | Tool.Unwanted.JS.SMSFraud.26 | 0.44% |

| 6 | Trojan.InstallMonster.51 | 0.43% |

| 7 | Trojan.MulDrop5.10078 | 0.40% |

| 8 | Adware.Downware.2095 | 0.37% |

| 9 | Adware.OpenCandy.4 | 0.37% |

| 10 | Adware.Downware.179 | 0.36% |

| 11 | JS.IFrame.566 | 0.34% |

| 12 | Adware.Toolbar.240 | 0.34% |

| 13 | Tool.Skymonk.14 | 0.33% |

| 14 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 15 | Adware.OpenCandy.3 | 0.33% |

| 16 | Adware.NextLive.2 | 0.32% |

| 17 | Trojan.InstallMonster.209 | 0.31% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.29% |

| 20 | Adware.Bandoo.13 | 0.29% |

Erfahren Sie mehr über Dr.Web

Virenstatistik Bibliothek Alle Sicherheitsreports Live-Labor

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare