Frankfurt, 27. Februar 2015

Nach Angaben von Presseagenturen wurden am 24. Februar 2015 die Verwaltungsserver des Botnets Rmnet deaktiviert. Die Aktion wurde durch das Europäische Zentrum gegen Cyber-Kriminalität von Europol (Europol's European Cybercrime Centre) und CERT-EU (Computer Emergency Response Team) in Zusammenarbeit mit den Softwareherstellern Symantec, Microsoft, AnubisNetworks sowie anderen europäischen Institutionen durchgeführt. Laut der Pressemitteilung von Europol konnten die Sicherheitsspezialisten etwa 300 Domänen der Verwaltungsserver abfangen. Reuters berichtet, dass sieben Verwaltungsserver blockiert werden sollen. Nach Angaben von Symantec wurde das Botnet aus über 350 000 infizierten Endgeräten gestoppt. Laut Microsoft kann die Gesamtzahl von infizierten Endgeräten bis hin zu 500 000 Stück betragen.

Die Sicherheitsspezialisten von Doctor Web verfolgen weiterhin die Aktivitäten von Subsystemen des durch den Dateivirus Rmnet aufgebauten Botnets. Win32.Rmnet.12 ist eine seiner Versionen, die seit September 2011 bekannt ist. Win32.Rmnet.12 ist ein komplexer Dateivirus, der aus mehreren Modulen besteht und sich vervielfältigen kann. Er kann Befehle von Übeltätern übernehmen, böswillige Inhalte in Webseiten integrieren - was dem Schädling z.B. einen Zugriff auf Bankdaten ermöglichen würde - sowie Cookies-Dateien und FTP-Passwörter für Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP sowie andere FTP-Clients klauen.

Die spätere Version des Schädlings Win32.Rmnet.16 unterscheidet sich vom Vorgänger durch architekturmäßige Besonderheiten, u.a. den Einsatz einer digitalen Signatur bei der Auswahl eines Verwaltungsservers. Der Virus ist auch in der Lage, Download-Befehle sowie beliebige Dateien auszuführen, Bildschirmaufnahmen für Übeltäter zu machen und Befehle zur Vernichtung eines Betriebssystems abzugeben. Eines der Backdoor-Module kann Prozesse der am meisten verbreiteten Antivirenprogramme töten. Win32.Rmnet.16 kann sich außerdem in die Bootsektoren der Festplatten einschreiben, seine Dateien verschlüsseln und auf der Festplatte speichern.

Trotz vielfältiger Agenturmeldungen über den erfolgreichen Abschluss der vor kurzem durchgeführten Europol-Aktion, beobachten die Sicherheitsspezialisten von Doctor Web keinen Rückgang in den Aktivitäten des Botnets. Insgesamt sind den Sicherheitsanalysten von Doctor Web heute 12 Rmnet-Subnetzwerke bekannt, die Domänen von Verwaltungsservern generieren. Mindestens zwei Subnets von Win32.Rmnet.12 verwenden keine automatische Generierung von Domänen (in der ersten Kategorie wurde nur ein Subnet mit seed 79159c10 durch Symantec gesperrt).

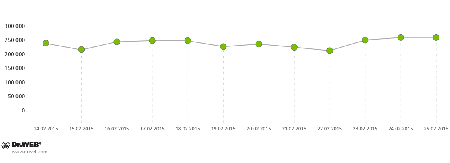

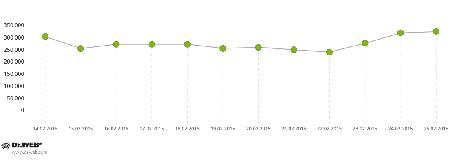

In den zwei Subnets von Win32.Rmnet.12 bleiben die Aktivitäten auf demselben Niveau (250 000 – 270 000 infizierte Rechner). Weitere Infos können Sie dem nachfolgenden Diagramm entnehmen:

24h-Aktivitäten des Botnets Win32.Rmnet.12, Subnet 1

24h-Aktivitäten des Botnets Win32.Rmnet.12, Subnet 2

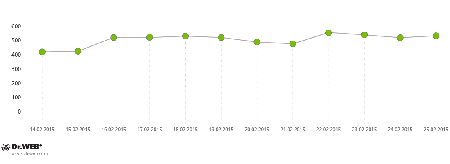

In diesem Subnetzwerk von Win32.Rmnet.16 sind die Aktivitäten auf einem geringeren Niveau. Jedoch ist das Subnetzwerk immer noch lebendig:

24h-Aktivitäten des Botnets Win32.Rmnet.16

Ähnlich verhält es sich bei Rechnern, auf denen böswillige Module Trojan.Rmnet.19 aktiv sind:

24h-Aktivitäten des Botnets Trojan.Rmnet.19

Die erwähnten Statistiken belegen, dass infolge der Europol-Aktion nicht alle Verwaltungsserver des Botnets gestoppt wurden. Mindestens 500 000 infizierte Rechner sind immer noch aktiv und fragen nach Befehlen bei lebendigen Verwaltungsservern des Rmnet-Botnets. Bleiben Sie dran. Doctor Web wird Sie auch weiterhin auf dem Laufenden halten.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare