Frankfurt, 4. August 2015

Linux.PNScan.1 verbreitet sich einzigartig. Die Virenanalysten von Doctor Web vermuten, dass der Schädling zunächst auf den anzugreifenden Routern durch Virenschreiber selbst installiert wurde, u.a. über die Sicherheitslücke shellshock. Anschließend wurde der digitale Bösewicht durch Linux.BackDoor.Tsunami installiert, welcher sich auch durch Linux.PNScan.1 verbreitet. Linux.PNScan.1 soll Router hacken und den böswilligen Code herunterladen, der u.a. Backdoors je nach Architektur (ARM, MIPS oder PowerPC) installiert. Wenn der Hack des Intel x86-Rechners gelingen sollte, ist das Herunterladen der Backdoor vorgesehen.

Beim Starten von Linux.PNScan.1 werden Login-Daten verwendet, für die eine Liste von IP-Adressen für den nächsten Scan generiert wird. Bei Angriffen werden RCE-Sicherheitslücken ausgenutzt, um das sh-Szenario auszuführen. Für Router der Marke Linksys werden z.B. Sicherheitslücken im HNAP-Protokoll (Home Network Administration Protocol) sowie die Schwachstelle CVE-2013-2678 ausgenutzt. Zum Einloggen versucht der Trojaner, Login und Passwort mit Hilfe eines Wörterbuchs zu finden. Außerdem nutzt Linux.PNScan.1 die Schwachstelle ShellShock (CVE-2014-6271) sowie die Sicherheitslücke beim Abruf von Befehlen in Fritz!Box-Routern.

Die durch Linux.PNScan.1 heruntergeladenen Applikationen werden als Linux.BackDoor.Tsunami.133 und Linux.BackDoor.Tsunami.144 bezeichnet Die Malware registriert sich in der Liste von Autodownloads des angegriffenen Routers und baut eine Verbindung zum Verwaltungsserver via IRC auf. Das sind multifunktionale Backdoor-Trojaner, die DDoS-Angriffe verschiedener Art (u.a. ACK Flood, SYN Flood ,UDP Flood) durchführen und Befehle von Übeltätern empfangen können. Unter den Befehlen für Tool.Linux.BrutePma.1 kann ein DDoS-Angriff auf das Admin-Panel PHPMyAdmin sein. Beim Starten erhält der Schädling eine Liste von IP-Adressen und zwei Dateien mit einem Login-Passwort-Wörterbuch login:password sowie einem Pfad zum Admin-Panel PHPMyAdmin.

Durch Befehle an infizierte Router wird auch Linux.BackDoor.Tsunami.150 verbreitet, der DDoS-Angriffe sowie andere schädliche Funktionen durchführen kann. Diese Backdoor verfügt über eine Reihe von Funktionen zur Sicherung eines unerlaubten Zugangs zu Rechnern via SSH. Im Erfolgsfall wird das Szenario mit dem Herunterladen von Linux.BackDoor.Tsunami.133 und Linux.BackDoor.Tsunami.144 durchgeführt. Ansonsten sammelt der Schädling Betriebssystemdaten und leitet sie an Übeltäter weiter. All diese Backdoors sind technisch in der Lage, beliebige Trojaner ins Betriebssystem zu transportieren.

Die Virenanalysten von Doctor Web konnten eine neue Variante des Schädlings entdecken, der den Namen Linux.PNScan.2 bekommen hat. In dieser Version sichert sich der Trojaner den unerlaubten Zugang zu Remote-Geräten mit Standard-Passwörtern. Der Bösewicht generiert eine Liste mit IP-Adressen und baut eine Verbindung via SSH auf, indem der Login und das Passwort root;root; admin;admin; oder ubnt;ubnt verwendet werden. Im Erfolgsfall platziert er im Verzeichnis "/tmp/.xs/" des angegriffenen Gerätes seine Dateien (je nach ARM, MIPS, MIPSEL, x86) und startet diese. Linux.PNScan.2 schickt regelmäßig Anfragen an Endgeräte und infiziert sie wieder, wenn sie frei von Malware sind.

Die Virenanalysten von Doctor Web haben den neuen Trojaner Trojan.Mbot auf dem Server der Übeltäter entdeckt. Der Schädling hackt Webseiten mit CSM wie WordPress, Joomla und osCommerce. Ein weiterer Trojaner, der auf dem Server entdeckt wurde, hat den Namen Perl.Ircbot.13 und sucht nach Sicherheitslücken in Webseiten unter WordPress, Joomla, e107, WHMCS, Zen Cart und osCommerce. Gehackte Webseiten wurden als Proxy-Server sowie zur Verbreitung von Angriffstools verwendet. Der Schädling hackt den SMTP-Server und wird unter dem Namen Tool.Linux.BruteSmtp.1 geführt. Außerdem wurde dort Schadsoftware zum Massenversand von Spam-Mails Perl.Spambot.2 ausfindig gemacht, der von Übeltätern zum Versand von Phishing-Mails vom angeblichen VISA-Bezahlsystem verwendet wurde.

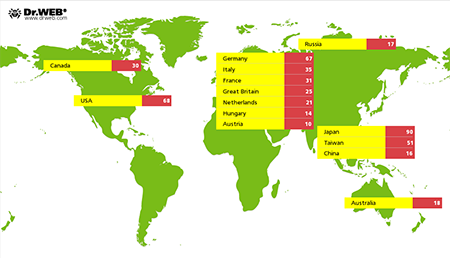

Die Virenanalysten von Doctor Web haben insgesamt 1.439 Fälle der Infizierung durch diesen Schädling entdeckt. In 649 Fällen wurde der Standort der Infektion festgestellt. Die meisten Infektionen wurden in Japan, Deutschland, den USA und Taiwan registriert. Die Verbreitung von Malware je nach Land ist wie folgt abgebildet.

Die Signaturen für die oben erwähnten Schädlinge wurden in die Virendatenbank von Dr.Web Antivirus für Linux aufgenommen.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare