Frankfurt, 25. August 2015

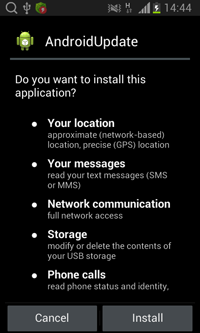

Android.Backdoor.260.origin installiert sich als App mit dem Namen AndroidUpdate. Es ist sehr wahrscheinlich, dass Cyber-Kriminelle den Trojaner als wichtiges Update für Anwender ausgeben und diesen verbreiten.

Android.Backdoor.260.origin verfügt über eine komplexe modulare Architektur. Böswillige Funktionen des Schädlings befinden sich in Modulen, die im Programmpaket der App vorhanden sind. Beim ersten Start extrahiert der Trojaner folgende Hilfskomponenten:

- super;

- detect;

- liblocSDK4b.so;

- libnativeLoad.so;

- libPowerDetect.cy.so;

- 1.dat;

- libstay2.so;

- libsleep4.so;

- substrate_signed.apk;

- cInstall.

Danach versucht er die binäre Datei cInstall mit root-Privilegien zu starten. Der Schädling ist unter dem Namen Android.BackDoor.41 bekannt. Im Erfolgsfall platziert das böswillige Modul extrahierte Dateien ins Systemverzeichnis und versucht, das Tool unter dem Namen Substrate zu installieren. Dieses Toll erweitert die Möglichkeiten von Android.Backdoor.260.origin zum Datenabfang. Wenn der Schädling keine root-Privilegien hat, kann er die nötigen Komponenten nicht installieren.

Nach einer erfolgreichen Installation aller notwendigen Komponenten löscht Android.Backdoor.260.origin seine App-Verbindung und startet den böswilligen PowerDetectService, der das Trojaner-Modul libnativeLoad.so aktiviert. Dieser wird in der Dr.Web Virendatenbank unter dem Namen Android.BackDoor.42 geführt. Das Tool Substrate (oder Tool.Substrate.1.origin) stellt keinen Schädling dar, wurde jedoch mehrmals modifiziert und durch Virenschreiber in die Backdoor Android.Backdoor.260.origin integriert. Dadurch ist es zu einer Bedrohung für Anwender geworden.

Die durch den Trojaner eingesetzte Komponente libnativeLoad.so führt die Datei detect (Android.BackDoor.45) aus, die das binäre Modul 1.dat (Android.BackDoor.44) initialisiert. Dieser aktiviert die Bibliothek libsleep4.so (Android.BackDoor.46), welche ständig Bildschirmaufnahmen macht, und libstay2.so (Android.BackDoor.43), welche Telefondaten klaut, Kurznachrichten abfängt und Gespräche im QQ-Chat überwacht.

Darüber hinaus kann der Trojaner 1.dat eine Reihe von Befehlen vom Server empfangen:

- "DOW": Dateien vom Server herunterladen;

- "UPL": Dateien auf den Server hochladen;

- "PLI", "PDL", "SDA": böswillige Module und die Konfiguration des Trojaners aktualisieren;

- "DIR": Liste von Dateien im vorgegebenen Verzeichnis erhalten;

- "DTK": Inhalte des vorgegebenen Verzeichnisses speichern;

- "OSC", "STK": nach Dateien suchen;

- "OSF": Suche nach Dateien abbrechen;

- "DEL": Dateien löschen;

- "SCP": Bildschirmaufnahmen machen;

- "BGS": Mikrophon einschalten und Videoaufnahmen machen;

- "GPRS": Standort des Anwenders orten.

Ein Teil der Befehle kann durch das Modul 1.dat selbständig ausgeführt werden. Für den Rest greift der Schädling auf Funktionen anderer Bibliotheken zu, die via UNIX-Sockets durch folgende Befehle interagieren:

- 0x2633: Audioaufnahme beginnen;

- 0x2634: Audioaufnahme stoppen;

- 0x2635: Konfigurationsdatei aktualisieren;

- 0x2629: Telefonnummern von Kontakten kopieren;

- 0x2630: Telefonnummern kopieren;

- 0x2631: Kurznachrichten kopieren;

- 0x2632: Anrufverlauf kopieren;

- 0x2628: Standortdaten für das infizierte Endgerät übertragen;

- 0x2532: Prozess finden, mit dem der Anwender arbeitet;

- 0x2678: eingegebene Daten übertragen.

Die Sicherheitsspezialisten von Doctor Web rufen alle Android-Anwender auf, auf die Installation von verdächtigen Apps zu verzichten und auf ein verlässliches Virenschutzprogramm zurückzugreifen. Die Signaturen für Android.Backdoor.260.origin wurden in die Dr.Web Virendatenbank aufgenommen. Der Schädling stellt keine Bedrohung für Dr.Web Anwender dar.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare