Frankfurt, 13. November 2015

Zur Zielscheibe von Linux.Encoder.1 wurden Webseiten mit CMS unter Linux, u.a. Wordpress und Magento CMS. Für den Angriff wird die bis jetzt unbekannte Sicherheitslücke ausgenutzt.

Nachdem Cyber-Kriminelle den Zugriff auf eine Webseite erhielten, platzierten sie die Datei error.php (in Magento CMS wurde diese unter /skin/ platziert). Diese Datei spielt die Rolle eines Shell-Skripts und ermöglicht den Cyber-Kriminellen unerlaubte Aktionen, u.a. Befehle. Mit diesem Skript platzierten sie eine andere Datei unter dem Namen 404.php. Diese war Linux.Encoder.1, der auf Befehl des Cyber-Kriminellen aktiviert werden, die Systemarchitektur erkennen, einen Encoder aus seinem Code extrahieren und sich löschen konnte.

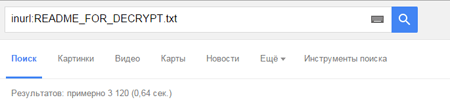

Da Linux.Encoder.1 mit Benutzerrechten www-data (d.h. App-Rechten, die für den Web-Server Apache verfügbar sind) startet, reichen diese Privilegien aus, um Daten zu verschlüsseln. Sollte der Encoder über mehr Privilegien verfügen, ist nicht nur ein Verzeichnis des Webservers betroffen. Danach speichert der Trojaner eine Datei mit dem Namen README_FOR_DECRYPT.txt, die die Anleitung zur Entschlüsselung und Forderungen von Cyber-Kriminellen enthält. Nach Informationen von Google vom 12.11.2015 gibt es bereits etwa 2.000 Webseiten, die von Linux.Encoder.1 angegriffen wurden.

Die Analyse des Angriffs ergab, dass Cyber-Kriminelle keine root-Rechte für einen erfolgreichen Angriff auf Web-Servern unter Linux bzw. die Verschlüsselung von Dateien brauchen. Der Trojaner stellt somit eine Gefahr für Webseiten-Besitzer dar, weil viele CMS immer noch Sicherheitslücken aufweisen. Darüber hinaus ignorieren Website-Administratoren oft Updates oder verwenden ältere CMS-Systeme.

Da den Entwicklern von Linux.Encoder.1 während der Entwicklung einige Fehler unterlaufen sind, können Daten dekodiert werden. Wenn Ihre Daten wegen Linux.Encoder.1 nicht mehr zugänglich sind, nehmen Sie bitte folgende Schritte vor:

- Melden Sie den Vorfall bei der Polizei;

- Passen Sie auf keinen Fall verschlüsselte Inhalte an;

- Löschen Sie keine Daten auf dem Server;

- Machen Sie keine Versuche, Dateien selbständig wiederherzustellen;

- Kontaktieren Sie den technischen Support von Doctor Web (dieser Service ist kostenlos für Besitzer von kostenpflichtigen Dr.Web Lizenzen);

- Legen Sie die verschlüsselte Datei bei;

- Warten Sie auf die Antwort des technischen Supports. Dies kann wegen einer hohen Auslastung einige Zeit in Anspruch nehmen.

Wir möchten Sie daran erinnern, dass der Dekodierungsservice nur für Besitzer kostenpflichtiger Lizenzen für Dr.Web Produkte verfügbar ist. Doctor Web bietet keine Garantie zur Dekodierung, wird aber alles daran setzen, um die Daten der Benutzer zu entschlüsseln.

Obwohl Linux.Encoder.1 wegen seiner Besonderheiten in der Architektur nicht in der Lage ist, Daten auf einem Server unwiderruflich zu vernichten, bleibt das Risiko bestehen, dass Cyber-Kriminelle diese Funktion leicht einbauen können. Davon können vor allem Anwender von Linux, u.a. Website-Administratoren, bedroht sein. Die Signatur für Linux.Encoder.1 wurde bereits in die Dr.Web Virendatenbank aufgenommen. Die Sicherheitsspezialisten verfolgen die Situation laufend.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare