Frankfurt, 29. Dezember 2016

Das Jahr 2016 war reich an interessanten Ereignissen. So wuchs z.B. die Zahl entdeckter Trojaner für Linux. Das erklärt sich aus einer massiven Verbreitung von Geräten wie Router, IP-Kameras mit einer Weboberfläche sowie anderen smarten Geräten. Oft werden sie ans Netz angeschlossen, ohne dass Voreinstellungen geändert werden. Für Cyber-Kriminelle sind sie ein leichter Fisch – sie knacken solche Geräte mit einer einfachen Passwort-Ermittlung.

Im Frühling 2016 verbreitete sich der erste Encoder für Mac OS (OS X). Die Entwickler von Doctor Web eilten schnell mit einer Applikation zur Hilfe, die für die Entschlüsselung von beschädigten Dateien sorgte.

Weiterhin machte sich im Jahre 2016 ein Trojaner breit, der gezielt Kranhersteller angreift.

Im Laufe des Jahres wurden mehrere Bankentrojaner entdeckt, die in der Lage sind, dezentrale Botnets einzurichten und Rechner in einer beliebigen Region der Welt zu infizieren.

Die 2016 entdeckten Trojaner für Google Android können nun Bibliotheken und laufende Prozesse infizieren. Auch in der Firmware von Android-Geräten und auf Google Play konnten mehrere Schädlinge entdeckt werden.

Haupttrends des Jahres

- Steigende Anzahl von Malware für Linux

- Der erste Encoder für Mac OS (OS X)

- Trojaner auf weniger verbreiteten Programmiersprachen

- Аndroid-Trojaner, die Systemprozesse und Bibliotheken infizieren können

Interessante Ereignisse im Jahr 2016

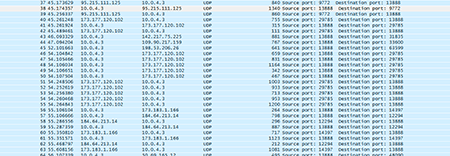

Eine große Gefahr für Anwender stellen Bankentrojaner dar, die ihr Geld klauen können. Unter diesen trifft man sowohl auf einfache Trojaner wie Trojan.Proxy2.102 als auch auf ausgeklügelte Schädlinge. So ist Trojan.Gozi z.B. in der Lage, unter 32- und 64-Bit-Versionen von Windows zu funktionieren. Er kann z.B. Tastendrücke ablesen, Daten klauen, fremde Inhalte in Webseiten integrieren, einen Fernzugriff auf einen infizierten Rechner für Cyber-Kriminelle bereitstellen, auf dem Rechner den Proxyserver SOCKS starten, Plug-ins herunterladen und installieren und Zugangsdaten für ein Online-Banking-Konto entwenden.

Trojan.Gozi kann infizierte Geräte in Botnets verbinden. Zur Generierung von Namen der Verwaltungsserver lädt er eine Textdatei vom HACA-Server herunter, die er als Wörterbuch nutzt. Außerdem kann der Schädling einrangige P2P-Botnets einrichten.

Zum gefährlichsten Virus gehört jedoch der polymorphe Virus Bolik – direkter Erbe der Bankentrojaner Zeus und Carberp. Dieser kann sich im Unterschied zu den letzten beiden selbst verbreiten und ausführbare Dateien infizieren.

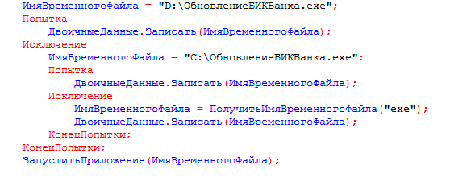

Exotische Technologien werden von digitalen Übeltätern selten verwendet. Ein Beispiel liefert der Trojaner 1C.Drop.1.

Dieser Trojaner verbreitet sich per E-Mail-Anhang und hat es auf Buchhalter abgesehen. Angehängt ist eine Datei für die Buchhaltungsapplikation 1С:Enterprise. Beim Öffnen der Datei versendet 1C.Drop.1 eine Kopie an alle E-Mail-Adressen von Kontrahenten des Unternehmens und startet danach die Verschlüsselung von Dateien.

Außerdem haben die Virenanalysten von Doctor Web Linux.BackDoor.Irc.16 entdeckt, der in Rust geschrieben ist. Im Oktober wurde Trojan.Encoder.6491 entdeckt, der in Go geschrieben ist. Der Schädling Linux.Lady.1 ist für Linux gedacht und kann andere Rechner angreifen und Software zum Mining von Kryptowährung herunterladen.

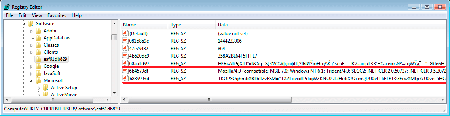

Zu den gefährlichsten Schädlingen gehören u.a. körperlose Trojaner: Diese sind nicht als einzelne Dateien auf dem infizierten Rechner präsent, laufen aber im Hauptspeicher des Rechners und verwenden Container (z.B. das Systemregistry von Windows), um sich zu speichern. Ein solcher wurde 2016 erforscht. Dieser Trojaner nennt sich Trojan.Kovter.297, versteckt sich im Systemregistry von Windows und zeigt unerlaubte Werbung an.

Besonders interessant war der Trojaner BackDoor.Crane.1, welcher Kranhersteller ausspioniert. Diese Backdoor sowie andere böswillige Programme klauen vertrauliche Daten auf infizierten Rechnern. Der Trojaner hat es auf Finanzunterlagen, Verträge und den E-Mail-Austausch von Mitarbeitern abgesehen. Außerdem haben die Trojaner regelmäßig Bildschirmaufnahmen gemacht und sie an ihren Verwaltungsserver gesendet. Mehr zum Trojaner erfahren Sie hier.

Sicherheitslage

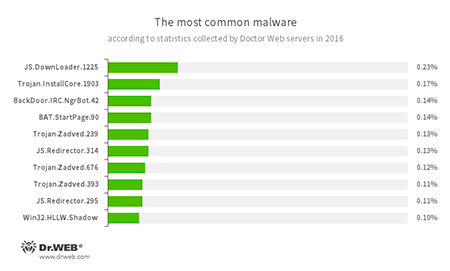

Die Serverstatistik von Doctor Web zeigt, dass Skripts und Applikationen, die zum unerlaubten Herunterladen und Installieren von Malware eingesetzt werden, im Jahre 2016 häufiger auftraten.

- JS.DownLoader

Plug-ins, die unerwünschte Werbung anzeigen. - Trojan.InstallCore

Installationsassistent für unerwünschte und böswillige Szenarien. - BackDoor.IRC.NgrBot.42

Backdoor, die Befehle von Cyber-Kriminellen via IRC (Internet Relay Chat) erhält und ausführt. - BAT.StartPage.90

Böswilliges Szenario, welches die Startseite im Browser austauscht. - Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht. - JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und auf dem Rechner des Opfers installieren. - Win32.HLLW.Shadow

Wurm, der zu seiner Verbreitung Wechseldatenträger und Network Values verbreitet. Der Schädling kann sich im Netzwerk auch via SMB verbreiten, Befehle vom Verwaltungsserver empfangen sowie ausführbare Dateien starten.

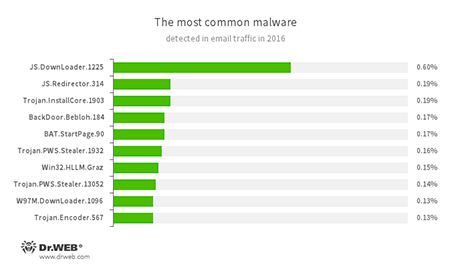

Bedrohungen, die 2016 im E-Mail-Traffic registriert wurden, verbreiten sich vor allem via E-Mail: Die Übeltäter versenden böswillige Szenarien und Werbetrojaner per E-Mail. Unter böswilligen Anhängen werden Encoder, Backdoors oder Programme zum Unterschieben von Startseiten in Browsern zusammengefasst. Die Top 10 der böswilligen Applikationen, die von Dr.Web entdeckt wurden, sind nachfolgend abgebildet:

- JS.DownLoader

Trojaner, die zum Herunterladen von böswilligen Apps verwendet werden. - JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und auf dem Rechner des Opfers installieren. - Trojan.InstallCore

Installationsassistent für unerwünschte und böswillige Applikationen. - BackDoor.Bebloh.184

Backdoor-Trojaner, die sich in Applikationen einbetten und Befehle von Cyber-Kriminellen ausführen können. - BAT.StartPage.90

Böswilliges Szenario zum Unterschieben von Startseiten im Browser. - Trojan.PWS.Stealer

Trojaner, der auf dem infizierten Rechner sensible Daten wie Benutzername und Passwort entwendet. - Win32.HLLM.Graz

Wurm zum massenhaften Versand von E-Mails. Dabei überwacht er den Traffic auf bestimmten Ports und analysiert übermittelte Daten gemäß Protokollen zum Extrahieren von Passwörtern. - W97M.DownLoader

Download-Trojaner, die Sicherheitslücken in Office-Applikationen ausnutzen und Malware auf den PC herunterladen. - Trojan.Encoder.567

Encoder, der Dateien verschlüsselt und vom Nutzer Lösegeld verlangt. Folgende Dateitypen können verschlüsselt werden: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Encoder

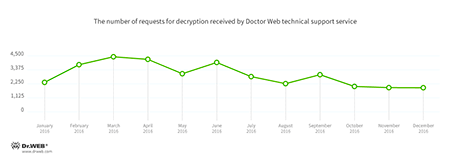

Encoder stellten auch 2016 eine ernsthafte Gefahr für Anwender dar. Insgesamt haben sich über 34.000 Opfer von Encodern an den technischen Support von Doctor Web gewendet. Die schwierigsten Monate waren der Februar und die ersten zwei Frühlingsmonate. Zum Jahresende hin haben die Aktivitäten von Encodern – wie man dem nachfolgenden Diagramm entnehmen kann – abgenommen.

Der Schädling auf Platz 1 im Rating, der Benutzerdateien am häufigsten infizierte, heißt Trojan.Encoder.858. Den zweiten Platz belegt Trojan.Encoder.761, Platz drei geht an Trojan.Encoder.3953.

Meist verbreitete Encoder im Jahr 2016:

- Trojan.Encoder.858 — 23,00% Anfragen;

- Trojan.Encoder.761 — 17,44% Anfragen;

- Trojan.Encoder.3953 — 4,76% Anfragen;

- Trojan.Encoder.567 — 4,58% Anfragen;

- Trojan.Encoder.3976 — 4,26% Anfragen.

Im Jahr 2016 wurden nicht nur Nutzer von Microsoft Windows, sondern auch Nutzer von Linux bedroht. Es geht vor allem um Linux.Encoder.3. Der Encoder verschlüsselte Dateien und gab diesen die Erweiterung .encrypted. Der Schädling kann sich das Datum der Erstellung und Speicherung merken und dieses auch beliebig anpassen.

Im März 2016 verbreitete sich der erste Trojaner für Apple: Mac.Trojan.KeRanger.2. Dieser Encoder war im infizierten Update des Torrent-Clients für Mac OS (OS X) enthalten und verbreitete sich als Installationsdatei im DMG-Format. Das Programm war mit einem gültigen Zertifikat des Herstellers signiert und konnte das Schutzsystem von Apple umgehen.

In beiden Fällen konnten die Mitarbeiter von Doctor Web Entschlüsselungsmethoden für beschädigte Dateien entwickeln.

Dr.Web Security Space 11.0 für Windows schützt vor

Verschlüsselungstrojanern!

Diese Funktion ist in der Lizenz für Dr.Web für Windows nicht vorhanden.

| Schutz vor Datenverlust | |

|---|---|

|  |

Malware für Linux

Ein weiterer Trend im Jahr 2016 war die Verbreitung von Malware für Linux. Diese Malware war auf IoT (u.a. Router, Netzlager, Konsolen, IP-Kameras und andere smarte Geräte) abgezielt. Da Nutzer oft nicht vorsichtig sind und ihre Einstellungen selten zurücksetzen, können sich Cyber-Kriminelle leicht einen unerlaubten Zugang mittels Login und Passwort zulegen und Malware herunterladen.

In der Regel installieren Virenschreiber auf Linux-Geräten drei Typen von Malware. Das sind Trojaner, die DDoS-Angriffe durchführen und einen Proxyserver (zum Zwecke der Anonymität) sowie Trojaner und Skripts im System starten können. Um eine Verbindung aufzubauen, verwenden Übeltäter Protokolle wie SSH und Telnet.

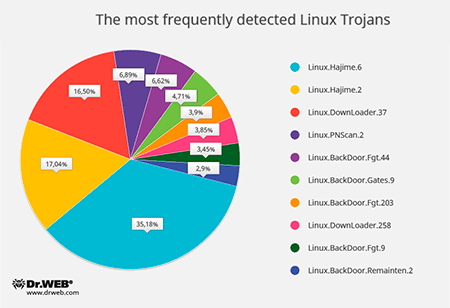

Ab Herbst 2016 konnten die Entwickler ähnliche Linux-Bedrohungen durch speziell konfigurierte Malware-Fallen oder „Honigtöpfe“ (aus dem Englischen: honeypots) aufspüren. Von Monat zu Monat haben solche Angriffe zugenommen: Während im Oktober 2016 40.756 ähnliche Vorfälle registriert wurden, gab es im November bereits 389.285 Angriffe. Das Verhältnis hat sich geändert: Im Oktober wurden 35.423 Angriffe via SSH und 5.333 via Telnet durchgeführt, im November gab es 79.447 Angriffe via SSH und 309.838 Angriffe via Telnet. Damit hängt vermutlich die wachsende Beliebtheit von Linux.Mirai zusammen, dessen Codes frei verfügbar waren. Dieser Schädling ist den Virenanalysten von Doctor Web seit Mai 2016 bekannt. Dieser Schädling wird für DDoS-Angriffe eingesetzt und ist in der Lage, auf Geräten mit Architekturen wie х86, ARM, MIPS, SPARC, SH-4 und M68K zu funktionieren. Für Angriffe auf verwundbare Geräte nutzt Linux.Mirai das Telnet-Protokoll. Mehr zum Verhältnis von Malware, die Cyber-Kriminelle auf infizierte Geräte hochgeladen haben, entnehmen Sie bitte dem nachfolgenden Diagramm.

- Linux.Hajime

СWürmer für Linux, die sich via Telnet verbreiten. - Linux.DownLoader

Böswillige Programme und Szenarien für Linux, die zum Herunterladen und Installieren von Malware gedacht sind. - Linux.PNScan.2

Wurm, der Router unter Linux infiziert. Der Wurm erfüllt folgenden Aufgaben: Geräte infizieren, Ports 9000 und 1337 öffnen, Anfragen bedienen und eine Verbindung mit dem Verwaltungsserver aufbauen. - Linux.BackDoor.Fgt

Malware für Linux, die für DDoS-Angriffe gedacht ist. Trojaner gibt es in verschiedenen Linux-Versionen, u.a. für Architekturen MIPS und SPARC. - Linux.BackDoor.Gates

Linux-Trojaner, die Funktionen einer Backdoor und eines DDoS-Bots vereinen. Trojaner sind in der Lage, DDoS-Angriffe durchzuführen. - Linux.BackDoor.Remaiten

Malware für Linux, die DDoS-Angriffe durchführt. Der Trojaner knackt Geräte via Telnet mittels einer Passwort-Ermittlung.

Neben Malware für IoT haben die Virenanalysten von Doctor Web auch andere Bedrohungen für Linux analysiert. Im Januar haben die Virenanalysten Linux.Ekoms.1, der Bildschirmaufnahmen machen kann, und die multifunktionale Backdoor Linux.BackDoor.Xunpes.1 entdeckt. Man registrierte Angriffe mittels eines Hackertools, das Linux infiziert. Bald darauf gab es Linux.Rex.1, der infizierte Rechner in Botnets vereinigt. Dieser Schädling kann auf dem infizierten Linux-Rechner Befehle von Cyber-Kriminellen ausführen.

Malware für Mac OS

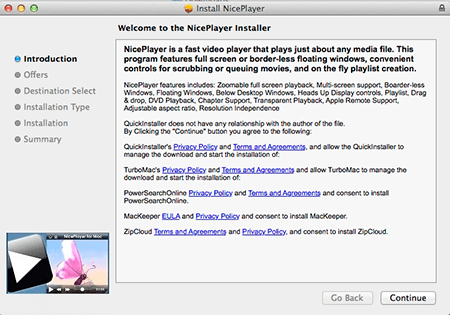

Neben dem Encoder für Mac OS gab es auch andere Schädlinge für Apple. Darunter findet sich z.B. Mac.Trojan.VSearch, der unerwünschte Werbung anzeigt.

Diese Trojaner verbreiten sich als Tools wie Nice Player, die Nutzer von Webseiten mit kostenfreier Software herunterladen können. Mac.Trojan.VSearch.2 installiert z.B. unerwünschte Applikationen auf einem Mac, unter denen sich der Trojaner Mac.Trojan.VSearch.4 befindet. Er lädt ein Skript vom Verwaltungsserver herunter, der die Suchmaschine in Browsereinstellungen austauscht. Anschließend installiert er böswillige Plug-ins für Safari, Google Chrome und Mozilla Firefox und lädt den Trojaner Mac.Trojan.VSearch.7 herunter. Der Schädling erstellt ein unsichtbares Benutzerkonto im System und startet einen Proxyserver, über den er Szenarien auf JavaSkripts in alle vorhandenen Webseiten einbettet und Werbebanner anzeigt. Darüber hinaus sammelt der Schädling Benutzeranfragen in Suchmaschinen.

Die Virenanalysten von Doctor Web haben 1.735.730 Download-Anfragen auf den Servern von Cyber-Kriminellen registriert. Außerdem wurden 478.099 IP-Adressen registriert, von denen es Zugriffe gab.

Gefährliche und nicht empfohlene Webseiten

Im Internet gibt es eine Vielzahl von gefährlichen Webseiten, die dem Nutzer beim Aufrufen schaden können – Phishing- und Betrugwebseiten sowie Webseiten, die Malware verbreiten. Zum Schutz gegen solche Webseiten dienen in Dr.Web Antivirus Module wie SpIDer Gate und Kinderschutz, die neue böswillige und unerwünschte Webseiten in eine Datenbank aufnehmen. Die Dynamik in diesem Bereich können Sie dem nachfolgenden Diagramm entnehmen.

Betrüger im Netz

Auch 2016 gab es Betrüger, die einfältige Nutzer über den Tisch ziehen wollten. Im April wurde z.B. von gefälschten Online-Shops berichtet, die Kunden abzocken.

Hier finden Sie Tipps und Tricks, wie Sie einen echten vom gefälschten Online-Shop unterscheiden können.

Bei einer weiteren Methode von Cyber-Kriminellen, an das Geld der Nutzer zu kommen, geht es um die Webseite „Millionär-Detektor“.

Diese Webseite ist eine Art binärer Optionen — eine betrügerische Methode, die seit 2014 bekannt ist. Es ist davon auszugehen, dass Cyber-Kriminelle auch weiterhin an dieser Methode arbeiten werden, deshalb ist höchste Vorsicht angesagt.

Mobile Geräte

Im vergangenen Jahr wurden viele unerwünschte und böswillige Programme entdeckt. Wie früher ist vor allem Anroid für Cyber-Kriminelle von Interesse. Es gab aber auch Bedrohungen für iOS.

Das Ziel der Cyber-Kriminellen ist es, Android-Smartphones anzugreifen und damit Geld zu verdienen. Dazu nutzen sie Trojaner, die verschiedene unerwünschte Applikationen auf dem Zielgerät installieren und Werbung anzeigen. Die Verbreitung von Malware, die einen Root-Zugang erlangen möchte, ging weiter. So konnten die Virenanalysten von Doctor Web Android.Loki entdecken, der sich in Programmprozesse integriert und Applikationen unsichtbar für Anwender installieren konnte. Ende des Jahres ist eine neue Version der App aufgetaucht, die nicht nur Prozesse, sondern auch Bibliotheken infizieren konnte. Der Trojaner erhielt auch Root-Privilegien und installierte andere Applikationen auf verdeckte Weise.

Einige Trojaner integrieren Installationsassistenten in die Firmware von mobilen Geräten. In den meisten Fällen wissen auch Hersteller nichts davon. So wurden 2016 mehrere solcher Fälle entdeckt. Im Januar wurde bspw. von Android.Cooee.1 berichtet, der in der Firmware eines Smartphones entdeckt wurde.

Android.Cooee.1 war in der grafischen Benutzeroberfläche integriert und als Werbe-Modul konzipiert. Dieser Trojaner zeigte Werbung an, lud Apps herunter und installierte diese.

Im März 2016 wurde Android.Gmobi.1 entdeckt, der auf mehreren Modellen von Smartphones installiert war. Im November tauchte ein ähnlicher Android.Spy.332.origin auf. Die beiden böswilligen Programme befinden sich im Systemverzeichnis von infizierten Smartphones und Tablets. Diese haben Malware unsichtbar für den Anwender heruntergeladen und unerwünschte Aktionen durchgeführt.

Zur Verbreitung von Malware werden auch Applikationen eingesetzt, die nicht böswillig sind. Solche Riskware wurde durch Dr.Web für Android auf Smartphones und Tablets entdeckt.

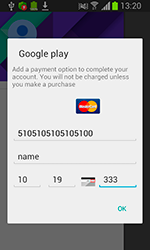

Auch mit Bankentrojanern versuchten Cyber-Kriminelle Geld zu verdienen. Im Unterschied zum Vorjahr konnte Dr.Web für Android Einschleusungen von mehr als 138% von Malware auf Android-Geräten registrieren.

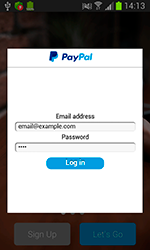

Ein solcher Trojaner ist Android.SmsSpy.88.origin, der den Virenanalysten von Doctor Web seit 2014 bekannt ist. Die Autoren dieses Bankentrojaners versuchen ihn weltweit zu verbreiten. Android.SmsSpy.88.origin überwacht das Starten von Dutzenden von Online-Banking-Apps. Nachdem eine solche App gestartet wurde, zeigt er ein gefälschtes Fenster an und verlangt nach Benutzerdaten. Android.SmsSpy.88.origin kann Kunden einer beliebigen Bank angreifen, indem er ein Formular mit Benutzerdaten fälscht und dieses auf den Verwaltungsserver hochlädt.

Die Virenanalysten von Doctor Web haben herausgefunden, dass der Schädling allein im Jahre 2016 über 40.000 mobile Geräte in über 200 Ländern infiziert hat. Mehr zu diesem Bankentrojaner finden Sie hier.

Ein weiterer Online-Banking-Trojaner ist Android.BankBot.104.origin, der nach der Infizierung eines Smartphones den Kontostand prüft und das Geld des Bankkunden an Cyber-Kriminelle überweist.

Android.Locker sind für Android-Smartphones und Tablets gefährlich. Sie sperren mobile Endgeräte und verlangen Lösegeld für die Entschlüsselung. Die gefährlichsten Trojaner können sämtliche Dateien (Fotos, Dateien, Videos, Musik usw.) infizieren. Beim verlangten Lösegeld geht es um Beträge in Höhe von Hunderten von US-Dollar. 2016 attackierte der Schädling viele Anwender. Insgesamt entdeckte Dr.Web für Android 540.000 Exemplare des Schädlings.

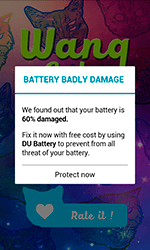

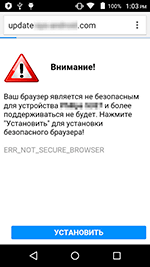

Im Laufe des Jahres wurden mehrere Schädlinge auf Google Play entdeckt. Der Schädling Android.Spy.277.origin zeigt Werbung an und teilt dem Nutzer mit, dass der Akku seines mobilen Gerätes leer ist. Um den Akku aufzuladen, haben Cyber-Kriminelle eine App vorgeschlagen. Ein ähnlicher Trojaner, der im April entdeckt wurde, wurde als Android.Click.95 getauft. Nach dem Start prüft er, ob auf dem infizierten Gerät eine der Applikationen installiert ist. Wenn keine der beiden Applikationen gefunden werden konnte, lud der Schädling eine böswillige Webseite herunter. Dem Anwender wurde mitgeteilt, dass seine Browserversion nicht sicher ist. In beiden Fällen wurde der Anwender aufgefordert, eine App zu installieren, die er in der Tat nicht brauchte.

Im Juni 2016 wurde der Trojaner Android.PWS.Vk.3 auf Google Play entdeckt. Durch den Schädling konnte sich der Anwender Musik aus dem sozialen Netzwerk VK.com anhören. Der Anwender musste aber zunächst seine Benutzerdaten eingeben. Diese Benutzerdaten wurden an den Verwaltungsserver weitergeleitet. Im selben Monat wurde mitgeteilt, dass Cyber-Kriminelle Android.Valeriy.1.origin auf Google Play verbreiten. Dieser Schädling zeigte Fenster an, in denen Anwender aufgefordert wurden, ihre Telefonnummer einzugeben, um eine App herunterzuladen. Nachdem der Besitzer des Smartphones seine Nummer eingegeben hat, bekommt er eine Kurznachricht, dass er einen kostenpflichtigen Service abonniert hat. Android.Valeriy.1.origin verfolgt solche Nachrichten und verbirgt sie. Außerdem kann er auf Werbebanner klicken und Applikationen mit anderen Trojanern herunterladen.

Im Juli 2016 wurde Android.Spy.305.origin auf Google Play entdeckt. Dessen Aufgabe ist es, unerwünschte Werbung anzuzeigen. Ein weiterer Trojaner, der in Android eingedrungen ist, wurde im September entdeckt. Der Schädling wurde als Android.SockBot.1 getauft. Er verwandelt das infizierte Gerät in einen Proxyserver und ermöglicht den Cyber-Kriminellen eine Verbindung zu anderen Geräten. Mit Hilfe des Trojaners konnten Cyber-Kriminelle den Traffic über Umwege weiterleiten, vertrauliche Daten klauen und DDoS-Angriffe auf Internet-Server organisieren. Im November haben die Virenanalysten von Doctor Web einen Trojaner entdeckt, der als Android.MulDrop.924 in die Virendefinitionsdatei aufgenommen wurde. Einige Funktionen des Schädlings wurden in Hilfsmodulen platziert und in PNG-Bildern verschlüsselt. Eine der Komponenten enthielt den Download-Trojaner Android.DownLoader.451.origin, der unsichtbar für Anwender eine App herunterlud und diese zur Installation vorschlug. Außerdem zeigt der Schädling aufdringliche Werbung an.

Auch Geräte unter iOS blieben nicht ohne Aufmerksamkeit der Cyber-Kriminellen. Im Februar wurde der Schädling Program.IPhoneOS.Unwanted.ZergHelper in die Virendefinitionsdatei aufgenommen. Der Schädling verbreitete sich im App-Store. Mit dieser Applikation konnten Anwender andere gehackte kostenpflichtige Apps herunterladen, die Apple nicht freigegeben hat. Außerdem konnte der Bösewicht seine Updates nicht über den App-Store hochladen, sondern fragte nach einer Apple ID und nach einem Passwort des Benutzers. Im März wurde IPhoneOS.AceDeciever.6 entdeckt, der Nutzer von iOS-Smartphones und -Tablets aufforderte, ihre Apple IDs und Passwörter freizugeben. IPhoneOS.AceDeciever.6 wird automatisch auf dem Gerät installiert, nachdem es mit einem PC unter Windows mit der App namens 爱思助手 verbunden wird. Dieses Programm geben Cyber-Kriminelle als iTunes-Analog aus. Der Schädling wurde als Trojan.AceDeciever.2 in die Virendefinitionsdatei aufgenommen.

Perspektiven und Trends

Die Analyse der Sicherheitslage im Jahr 2016 lässt auch auf Entwicklungen im nächsten Jahr schließen. In erster Linie wird das Wachstum von Malware für Geräte unter Linux (d.h. für das Internet of Things) erwartet. Aufgrund von Daten, die den Virenanalysten von Doctor Web zur Verfügung stehen, lässt sich darüber hinaus schließen, dass es mehr Angriffe auf verwundbare Geräte via Telnet und SSH geben wird und dass das Arsenal von Funktionen wachsen wird. Deshalb können sich DDoS-Angriffe auf die IT-Infrastruktur einzelner Internet-Services vermehren.

Gefährlich sind immer wieder Encoder, die heute nicht nur Windows, sondern auch Linux, Android und Mac OS angreifen. Ihre Verschlüsselungsalgorithmen werden vermutlich komplizierter. Die Zahl solcher Schädlinge wird weiter wachsen.

Im Jahr 2017 kann mit mehr Malware (u.a. Bankentrojanern) und ihrer reichen Artenvielfalt für Google Android gerechnet werden. Apps sind bequem für Anwender. Das nutzen Cyber-Kriminelle aus und versuchen, mit beliebigen illegalen Methoden mehr Gewinn daraus zu schlagen. Trotz der Bemühungen von Android-Entwicklern bleibt das System verwundbar für viele Trojaner.

Virenschreiber werden auch an weiteren Verbreitungskanälen arbeiten. Das Wachstum von versendeten E-Mails, die zur Installation von Trojanern verschiedene böswillige Szenarien (auch in JavaScript) verwenden, ist hier zu nennen. Unter Anhängen trifft man auf Dateien, die Sicherheitslücken von Office-Anwendungen ausnutzen. Es gibt kaum Zweifel daran, dass das Arsenal von Cyber-Kriminellen im nächsten Jahr noch größer wird.