Frankfurt, 17. Mai 2017

Der Schädling WannaCry ist ein Netzwerkwurm, der Rechner unter Microsoft Windows ohne Benutzerteilnahme infizieren kann. Dr.Web Antivirus erkennt alle Komponenten des Wurms als Trojan.Encoder.11432. Die Verbreitung des Wurmes begann am 12. Mai um 10:00 Uhr. Er attackiert alle Workstations im lokalen Netzwerk sowie Rechner mit zufälligen IP-Adressen und versucht, eine Verbindung zum Port 445 herzustellen. Nachdem sich der Schädling auf dem infizierten PC eingenistet hat, versucht er, andere Rechner zu infizieren. Daraus erklärt sich ein massenhafter Charakter der Infektion. Der Schädling selbst besteht aus mehreren Komponenten. Der Encoder ist nur eine davon.

Netzwerkwurm

Nach seinem Start versucht der Wurm, eine Anfrage an den vordefinierten Remote-Server zu senden. Wenn eine Rückmeldung vom Server vorliegt, schließt der Wurm seine Arbeit ab. Laut einigen Medienberichten konnte die Epidemie von WannaCry gestoppt werden, indem man die Domain des Remote-Servers hätte registriert können. Die Domain, unter welcher der Schädling seine Verbreitung begann, hätten Cyber-Kriminelle aus Versehen nicht registriert. Die Analyse zeigt aber, dass sich der Trojaner auf Rechnern verbreitet, die den Zugang zum lokalen Netzwerk, aber keine Internetverbindung haben. Es ist deshalb übereilt zu sagen, dass die Epidemie gestoppt werden konnte.

Nach seinem Start registriert sich der Trojaner als Systemservice mssecsvc2.0. Wenn ein Fehler entsteht, versucht er den automatischen Neustart des Services einzustellen. 24 Stunden nach dem Start schließt der Bösewicht seine Arbeit ab.

Der Wurm startet auf dem infizierten PC und beginnt, nach den im lokalen Netzwerk des infizierten Rechners verfügbaren Servern sowie Rechnern mit zufälligen IP-Adressen im Internet zu suchen. Danach versucht er, eine Verbindung zum Port 445 aufzubauen. Wenn die Verbindung hergestellt wurde, infiziert er diese Rechner über eine Sicherheitslücke im SMB-Protokoll.

Dropper

Der Dropper ist eine weitere Komponente, die zur Installation einer böswilligen ausführbaren Datei im Betriebssystem dient. Der Dropper von WannaCry enthält ein passwortgeschütztes gezipptes Archiv mit dem Encoder, einen Bildschirmhintergrund von Windows mit der Forderung von Cyber-Kriminellen, eine Datei mit Adressen von onion-Servern, Angaben zum Bitcoin-Konto sowie ein Archiv mit Apps zum Interagieren mit dem anonymen Netzwerk Tor. Der Dropper bootet aus dem Körper des Wurms, wird im Betriebssystem installiert und startet seine Kopie als Systemservice, der einen zufälligen Namen zugeteilt bekommt. Wenn dies nicht gelingt, führt er sich als gewöhnliche Desktop-App aus. Die Hauptaufgabe des Droppers ist es, den Inhalt des Archivs auf der Festplatte zu speichern sowie den Verschlüsselungstrojaner zu dekodieren und zu starten.

Encoder

Trojan.Encoder.11432 verschlüsselt Dateien mit einem zufälligen Schlüssel. Die Datei enthält Informationen zur Länge des verschlüsselten Schlüssels, den verschlüsselten Schlüssel selbst, den Typ der Verschlüsselung und die Dateigröße. Während der Infizierung wird die Datei f.wnry erstellt. Darin wird eine Liste von Dateien gespeichert, die der Trojaner im Testmodus entschlüsseln kann.

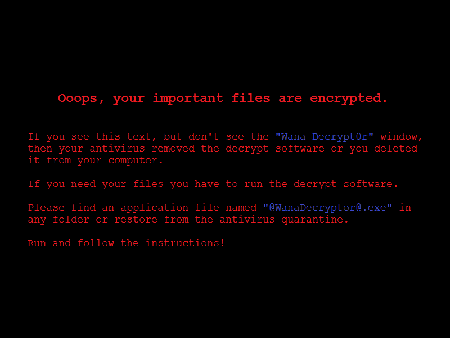

Der Trojaner enthält einen Decoder, der auf dem infizierten PC Hintergrundkopien löscht und die Funktion der Systemwiederherstellung deaktiviert. Der Schädling wechselt den Bildschirmhintergrund von Windows gegen den nachfolgenden Hintergrund aus:

Anschließend entpackt er (oder lädt herunter) Apps zum Interagieren mit Tor und stellt Verbindungen zu onion-Servern her. Deren Adressen sind in der Konfigurationsdatei des Trojaners bereits vorhanden. Von Servern erhält er Angaben zum Bitcoin-Konto und speichert diese in der Konfigurationsdatei ab. Zum Datenaustausch mit onion-Servern verwendet Trojan.Encoder.11432 ein eigenes Protokoll.

Der Decoder ermöglicht die Entschlüsselung mehrerer Textdateien, deren Liste in der Datei f.wnry bereits vorhanden ist. Ein privater Schlüssel, der zur Entschlüsselung der Textdateien dient, ist in einer der Komponenten des Schädlings auch verfügbar. Deshalb können sie ohne Einsatz des Trojaners dekodiert werden. Die Entschlüsselung von restlichen Dateien (u.a. Textdateien) erfolgt unter Verwendung von verschiedenen Schlüsseln. Somit gibt es keine Garantie für eine erfolgreiche Dekodierung der durch den Trojaner beschädigten Daten – auch wenn das Lösegeld gezahlt wurde.

Leider ist zur Zeit die Dekodierung der durch Trojan.Encoder.11432 verschlüsselten Dateien nicht möglich.

Infizierungsmerkmale

Ihr Betriebssystem ist durch WannaCry infiziert, wenn:

- Systemservice "mssecsvc2.0" (sichtbarer Name "Microsoft Security Center (2.0) Service") vorhanden ist;

- Encoderdatei C:\WINDOWS\tasksche.exe vorhanden ist. Die vorherige Version des Schädlings ist in der Datei C:\WINDOWS\qeriuwjhrf gespeichert.

Was tun im Falle der Infizierung?

- Um die Verbreitung der Infektion einzudämmen, trennen Sie infizierte Workstations mit wichtigen Daten von beliebigen Netzwerken;

- Erstellen Sie ein Backup auf Datenträgern, die keine Verbindung zu anderen PCs haben.

Eine technische Beschreibung des Wurmes finden Sie hier.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare