Doctor Web: Iranische Internetnutzer werden von Android-Trojaner via Telegram ausspioniert

Analytics | Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News | Viren-News

Frankfurt, 19. Juni 2017

Der Trojaner, der als Android.Spy.377.origin erfasst wurde, stellt ein Remote Administration Tool dar. Es verbreitet sich als harmlose App, attackiert aber iranische Nutzer. Der Schädling kann unter dem Namen «اینستا پلاس» («Insta Plus»), «پروفایل چکر» («Profile Checker») und «Cleaner Pro» installiert werden.

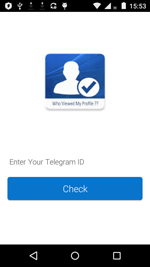

Beim Start wird dem Nutzer vorgeschlagen, die Beliebtheit seines Profils bei Telegram-Nutzern zu prüfen. Der Trojaner fordert dabei seine ID an und zeigt vermeintliche „Profilbesucher“ an, nachdem das Opfer seine ID eingegeben hat. Diese Funktion soll beim Nutzer den Eindruck erwecken, dass die App keine Gefahr für ihn darstellt. Nach kurzer Zeit löscht Android.Spy.377.origin seine Menüverbindung aus der Liste von installierten Apps und versucht, seine Präsenz im System zu verschleiern.

Android.Spy.377.origin ist eine klassische Spyware, die Befehle von Cyber-Kriminellen ausführen kann. Der Hauptunterschied des Schädlings im Vergleich zu anderen Android-Trojanern ist die Verwaltung via Telegram. Das ist der erste Schädling für Android, der ausgerechnet via Telegram gesteuert wird.

Nach dem Löschen der Desktop-Verbindung kopiert Android.Spy.377.origin Kontakte aus dem Telefonbuch, ein- und ausgehende Kurznachrichten sowie Google-Konto-Informationen. Anschließend speichert er diese Daten in einer Textdatei in seinem Arbeitsverzeichnis. Außerdem macht der Trojaner ein Gesichtsfoto des Nutzers mit der Frontalkamera. Danach lädt der Spion das Foto mit geklauten Daten auf einen Remote-Server hoch und sendet an den Telegram-Bot der Cyber-Kriminellen ein Signal über eine erfolgreiche Infizierung des Geräts.

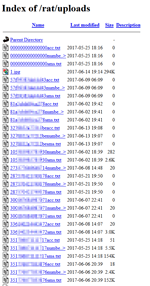

Nachfolgend sehen Sie Beispiele von Dateien, die Android.Spy.377.origin an Cyber-Kriminelle übermittelt.

Nachdem vertrauliche Daten geklaut wurden, baut Android.Spy.377.origin eine Verbindung zum Bot auf und wartet auf seine Befehle. Der Trojaner ist in der Lage, folgende Anweisungen zu erhalten:

- call – Anruf tätigen;

- sendmsg – SMS senden;

- getapps – Daten zu installieren Apps an einen Server übermitteln;

- getfiles – Informationen über alle vorhanden Dateien versenden;

- getloc – Standort des Geräts an einen Server versenden;

- upload – Vordefinierte Datei auf den Server hochladen;

- removeA – Vordefinierte Datei löschen;

- removeB – Gruppe von Dateien löschen;

- lstmsg – Datei mit allen ein- und ausgehenden Kurznachrichten an einen Server senden.

Der Telegram-Bot informiert auch Virenschreiber, sobald ein Befehl ausgeführt wurde.

Android.Spy.377.origin sammelt für Cyber-Kriminelle sensible Daten, verfolgt alle ein- und ausgehenden Kurznachrichten und ortet den Standort des Geräts. Wenn SMS empfangen oder versendet werden oder der Standort des Geräts sich ändert, benachrichtigt der Schädling den Telegram-Bot der Cyber-Kriminellen.

Die Virenanalysten von Doctor Web möchten Nutzer darauf aufmerksam machen, dass Virenschreiber den Trojaner als harmlose App verbreiten. Um sich gegen Android-Trojaner zu schützen, müssen Sie Apps nur von bekannten Entwicklern und aus verlässlichen Quellen wie Google Play herunterladen. Alle bekannten Versionen von Android.Spy.377.origin werden von Dr.Web Produkten für Android erfolgreich erkannt, deshalb stellt der Spion für unsere Anwender keine Gefahr dar.