Frankfurt, 28. Juni 2017

Trojan.Encoder.12544, der in der letzten Zeit in den Medien für Schlagzeilen sorgte, stellt eine ernsthafte Gefahr für PCs unter Microsoft Windows dar. Aus einigen Quellen heißt es, dass es um eine neue Variante von Petya (Trojan.Ransom.369) geht. Trojan.Encoder.1254 weist aber nur einige wenige Ähnlichkeiten mit Petya auf. Der Schädling konnte in IT-Systeme von Behörden, Banken und NGOs in der Ukraine eindringen und mehrere Unternehmen in Russland infizieren.

Zum jetzigen Zeitpunkt ist es bekannt, dass der Trojaner Lücken ausnutzt, die früher zur Verbreitung von WannaCry verwendet wurden. Die massenhafte Verbreitung von Trojan.Encoder.12544 begann am Vormittag, dem 27. Juni. Beim Start auf dem infizierten PC sucht der Schädling im lokalen Netzwerk nach Rechnern und scannt anhand der Liste von IP-Adressen Ports 445 und 139. Nachdem Rechner mit diesen Ports gefunden wurden, versucht Trojan.Encoder.12544 diese über die bekannte SMB-Lücke (MS17-10) zu öffnen.

In seinem Körper enthält der Trojaner 32- und 64-Bit-Versionen von Mimikatz, der Passwörter von offenen Sitzungen unter Windows abfängt. Je nach Version des Betriebssystems entpackt er die entsprechende Version des Tools in einem temporären Verzeichnis und startet sie. Mit Hilfe von Mimikatz und zwei anderen Methoden erhält Trojan.Encoder.12544 eine Liste von lokalen Nutzern sowie Domainnutzern, die auf dem infizierten PC eingeloggt sind. Anschließend sucht er nach Ordnern im Netzwerk, versucht diese zu öffnen und dort seine Kopie zu speichern. Um PCs zu infizieren, zu denen er den Zugang erhalten hat, nutzt Trojan.Encoder.12544 das Tool zur PC-Remote-Verwaltung PsExec (im Körper des Trojaners enthalten) oder ein Standard-Console-Tool zum Aufrufen von Dateien Wmic.exe.

Seinen erneuten Start kontrolliert der Schädling mit Hilfe der Datei, die im Verzeichnis C:\Windows\ gespeichert wird. Diese Datei hat einen Namen, der dem Namen des Trojaners ohne Erweiterung entspricht. Da der Wurm, der aktuell verbreitet wird, den Namen perfc.dat besitzt, wird die Datei, die seinen wiederholten Start verbietet, C:\Windows\perfc heißen. Wenn der ursprüngliche Name des Trojaners angepasst wird, kann die Erstellung der Datei mit dem Namen perfc ohne Erweiterung auf C:\Windows\ (wie einige Anbieter empfehlen) Ihren PC vor der Infizierung nicht retten.

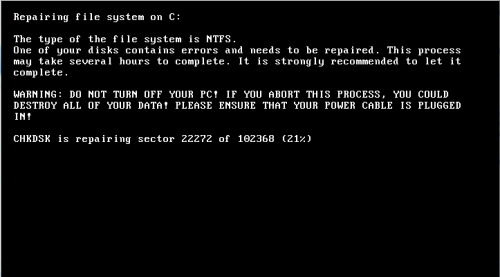

Nach dem Start definiert der Trojaner Privilegien für sich, lädt seine Kopie in den Speicher und überträgt ihr die Steuerung. Anschließend speichert er seine eigene Datei neu, fügt dort Datenmüll ein und löscht die Datei. Trojan.Encoder.12544 verschlüsselt und kopiert eine Boot-Signatur in einen anderen Bereich der Festplatte und speichert seine eigene Signatur. Vernichtet wird auch VBR (Volume Boot Record) der Festplatte C: der erste Sektor der Festplatte wird mit Datenmüll angereichert. So wird die Steuerung nach dem Neustart an den Trojaner übertragen. Der Trojaner zeigt auf dem Bildschirm des infizierten PCs den Text an, der einer Meldung des Standardtools zur Prüfung von CHDISK ähnlich aussieht. Währenddessen verschlüsselt Trojan.Encoder.12544 Daten auf Festplatten.

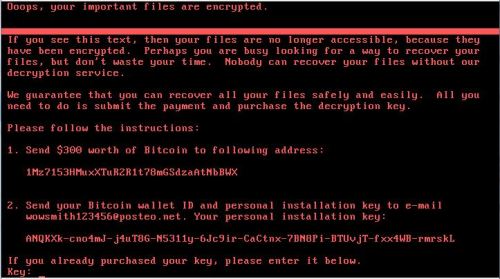

Der Trojaner verschlüsselt Daten nur auf Festplatten des PCs. Jede Festplatte wird separat verschlüsselt. Die Verschlüsselung erfolgt mit Hilfe von Algorithmen AES-128-CBC. Für jede Festplatte wird ein jeweiliger Schlüssel erstellt. Dieser Schlüssel wird mit Hilfe des Algorithmus RSA-2048 verschlüsselt und im Kernverzeichnis der Systemdatei mit dem Namen README.TXT gespeichert. Verschlüsselte Dateien erhalten keine zusätzliche Erweiterung. Außerdem kann der Trojaner Systemverzeichnisse löschen. Nach der Verschlüsselung verlangt Trojan.Encoder.12544 ein Lösegeld für die Dekodierung von Daten.

Obwohl das Support-Team von Doctor Web noch keine Anfragen wegen Trojan.Encoder.12544 erhalten hat, stellt er eine ernsthafte Gefahr dar. Eines der Merkmale der Infizierung ist die Datei perfc auf dem Datenträger C:\Windows. Wenn Sie eine solche Datei entdeckt haben, sehen Sie vom Neustart Ihres PCs ab!

Wenn der PC trotzdem neu gestartet wurde und beim Neustart eine Nachricht über den Start des Tools CHDISK erschienen ist, schalten Sie Ihren PC sofort aus. Eine Boot-Signatur wird in diesem Fall beschädigt, kann aber später mit Hilfe des Recovery-Tools von Windows oder der Recovery Console wiederhergestellt werden. Dafür können Sie auch Dr.Web LiveDisk benutzen. Erstellen Sie eine Boot-CD oder einen Boot-Datenträger und führen Sie das Laden von diesen Datenträgern durch. Starten Sie Dr.Web Scanner, führen Sie den Scan der beschädigten Festplatte aus und neutralisieren Sie die Bedrohungen, indem Sie die entsprechende Funktion auswählen. Um der Infizierung durch Trojan.Encoder.12544 vorzubeugen, empfehlen wir, Backups von kritischen Daten auf separaten Datenträgern zu erstellen und die Funktion «Schutz vor Datenverlust» in Dr.Web Antivirus zu aktivieren. Außerdem muss man alle Sicherheits-Updates des Betriebssystems installiert haben. Die Malware-Spezialisten von Doctor Web setzen die Analyse von Trojan.Encoder.12544 fort und halten Nutzer auf dem Laufenden.

Anleitung für Nutzer, die unter Trojan.Encoder.12544 gelitten haben

Mehr zum Trojaner

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare