Doctor Web: Ein vorinstallierter Android-Trojaner infiziert App-Prozesse und lädt böswillige Module herunter

Analytics | Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News | Viren-News

Frankfurt, 27. Juli 2017

Trojaner der Familie Android.Triada betten sich in den Systemprozess der Komponente Zygote ein. Diese ist für das Starten von Apps verantwortlich. Durch die Infizierung von Zygote werden Schädlinge in sämtliche laufende Apps eingebettet, sichern sich deren Rechte und funktionieren mit ihnen als Ganzes. Ein solcher Schädling ist dabei in der Lage, weitere böswillige Module herunterzuladen und zu starten.

Im Unterschied zu anderen Vertretern dieser Familie, die sich root-Privilegien zu sichern versuchen, ist der von unseren Analysten entdeckte Trojaner Android.Triada.231 in die Systembibliothek libandroid_runtime.so integriert. Seine modifizierte Version wurde gleichzeitig auf mehreren infizierten Gerätetypen wie Leagoo M5 Plus, Leagoo M8, Nomu S10 und Nomu S20 entdeckt. Die Bibliothek libandroid_runtime.so wird von allen Android-Apps verwendet, deshalb ist der Schadcode im Speicher aller gestarteten Apps vorhanden.

Android.Triada.231 wurde in den Quellcode eingefügt. Deshalb lässt sich annehmen, dass Insider oder unseriöse Partner hier die Finger im Spiel haben.

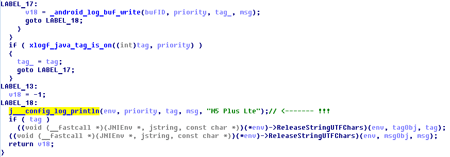

Android.Triada.231 ist in libandroid_runtime.so so integriert und erhält einen Befehl jedes Mal, wenn eine beliebige App einen Eintrag im Systemprotokoll macht. Da der Dienst namens Zygote früher als andere Apps startet, wird der Trojaner durch Zygote ausgeführt.

Nach der Initialisierung nimmt der Schädling Einstellungen vor, erstellt ein Verzeichnis und prüft, wo er läuft. Wenn der Trojaner unter Dalvik läuft, fängt er eine der Systemmethoden ab, kann alle Apps überwachen und böswillige Aktivitäten durchführen.

Die Hauptfunktion von Android.Triada.231 ist es, einen unsichtbaren Start von böswilligen Modulen zu gewährleisten, die ihrerseits weitere böswillige Komponenten des Trojaners herunterladen können. Um die letzteren zu starten, prüft der Schädling, ob ein spezielles Verzeichnis vorhanden ist. Der Name des Verzeichnisses soll einen Wert MD5 enthalten. Wenn Android.Triada.231 ein solches Verzeichnis findet, sucht er darin nach der Datei 32.mmd oder 64.mmd (für 32- und 64-Bit-Versionen). Wenn es diese Datei gibt, entschlüsselt sie der Trojaner zunächst und speichert diese dann unter dem Namen libcnfgp.so. Anschließend lädt der Bösewicht diese in den Hauptspeicher und löscht die entschlüsselte Datei. Wenn der Schädling kein passendes Objekt findet, sucht er nach der Datei 36.jmd. Android.Triada.231 entschlüsselt diese, speichert unter dem Namen mms-core.jar, und startet mi Hilfe von DexClassLoader. Anschließend wird die vom ihm erstellte Kopie gelöscht.

So kann sich Android.Triada.231 in verschiedene Module einbetten und auf laufende Programme Einfluss nehmen. So können Virenschreiber jedes Mal einen Befehl zum Herunterladen und Starten von böswilligen Plug-ins abgeben und dadurch Cyber-Spionage betreiben.

Außerdem kann Android.Triada.231 aus der Bibliothek libandroid_runtime.so ein Trojaner-Modul Android.Triada.194.origin extrahieren, das dort verschlüsselt gespeichert ist. Seine Hauptfunktion ist es, weitere böswillige Komponenten herunterzuladen und die Interaktion mit diesen zu gewährleisten.

Da Android.Triada.231 in eine von Bibliotheken integriert ist und im Systemverzeichnis liegt, kann er mit Standardtools nicht entfernt werden. Das einzige Mittel im Kampf mit dem Trojaner ist die Installation einer „sauberen“ Android-Firmware. Die Sicherheitsspezialisten von Doctor Web haben Hersteller von kompromittierten Geräten benachrichtigt. Deshalb müssen Nutzer alle weiteren Updates installieren.