July 31, 2017

Zusammenfassung

Der Juli ist in der Regel kein Monat für aufsehenerregende Ereignisse. Im Juli haben aber die Sicherheitsspezialisten von Doctor Web in der App zum Dokumentenmanagement M.E.Doc eine Backdoor entdeckt. Später wurde auch eine Verbreitungsquelle von BackDoor.Dande aufgespürt. Ende Juli entdeckte man auf der Webseite für öffentliche Services gosuslugi.ru einen Schadcode. Im Juli wurden auch mehrere böswillige Apps für Android gefunden.

Hauptereignisse im Juli

- Entdeckung einer Backdoor in M.E.Doc

- Entdeckung der Verbreitungsquelle von Dande

- Kompromittieren der Webseite für elektronische Services gosuslugi.ru

Bedrohung des Monats

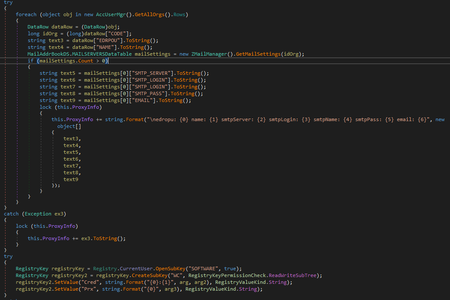

Die beliebte App M.E.Doc zum Dokumentenmanagement wurde von Intellect Service entwickelt. In der Komponente der App, die ZvitPublishedObjects.Server.MeCom heißt, haben Virenanalysten von Doctor Web einen Eintrag entdeckt, der für den Schlüssel des Windows-Registry typisch ist: HKCU\SOFTWARE\WC.

Dieser Schlüssel wurde von Trojan.Encoder.12703 verwendet. Die Analyse des Dr.Web Protokolls, das von einem Kundenrechner stammt, zeigte, dass Trojan.Encoder.12703 auf dem infizierten Rechner durch die ausführbare Datei ProgramData\Medoc\Medoc\ezvit.exe gestartet wurde. Diese ist eine Komponente von M.E.Doc:

Die angeforderte Datei ZvitPublishedObjects.dll hatte den gleichen Hash wie das von Doctor Web analysierte Muster. So konnten Virenanalysten von Doctor Web zum Schluss kommen, dass das Update-Modul von M.E.Doc, das als dynamische Bibliothek ZvitPublishedObjects.dll realisiert ist, eine Backdoor enthält. Diese Backdoor ist in der Lage, im System folgende Funktionen zu übernehmen:

- Daten für den Zugang zu Mailservern sammeln;

- Befehle im infizierten System ausführen;

- Dateien ins infizierte System herunterladen;

- Herunterladen, Speichern und Starten von ausführbaren Dateien;

- Hochladen von Dateien auf einen Remote-Server.

Interessant erscheint ein weiteres Fragment des Modulcodes von M.E.Doc. Mit Hilfe dieser Codezeilen und des Tools rundll32.exe mit Paramter #1 kann eine Nutzleistung generiert werden. Mehr dazu finden Sie hier.

Statistik

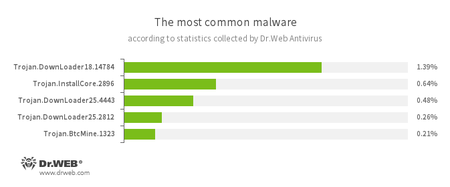

Dr.Web Antivirus

- Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.BtcMine

Familie von Trojanern, die unerlaubt CPU-Ressourcen des PCs zum Mining von der Kryptowährung wie Bitcoin anzapfen.

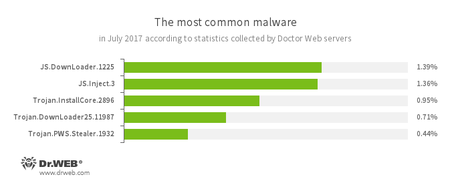

Serverstatistik

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die auf den Rechner weitere böswillige Apps herunterladen und installieren. - JS.Inject.3

Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren. - Trojan.InstallCore

Familie von Installationsassistent für unerwünschte Apps. - Trojan.DownLoader

Trojaner, die zum Herunterlanden von anderen Apps geeignet sind. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen.

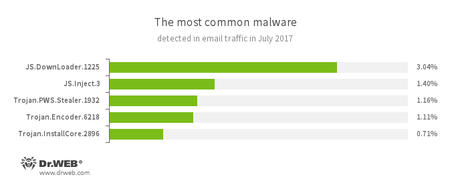

Malwarestatistik für E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - JS.Inject.3

Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen. - Trojan.Encoder.6218

Erpresser, der für die Entschlüsselung von Daten Geld verlangt. - Trojan.InstallCore

Installationsassistenten für böswillige und unerwünschte Apps.

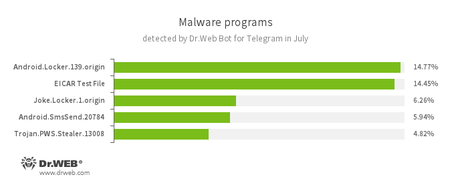

Statistik von Dr.Web Bot für Telegram

- Android.Locker.139.origin

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - EICAR Test File

Testdatei, die zum Testen von Virenschutz-Apps verwendet wird. Alle Virenschutz-Apps sollten auf die Datei wie auf eine böswillige Datei reagieren. - Joke.Locker.1.origin

Riskware für Android, die den Bildschirm des mobilen Endgeräts sperrt BSOD, Blue Screen of Death anzeigt. - Android.SmsSend.20784

Böswillige Software, die Nutzern kostspielige Services unterschiebt. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Daten klauen sollen.

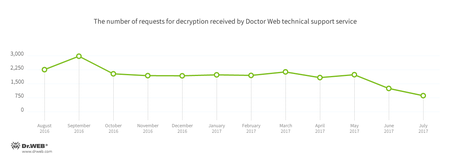

Encoder

Support-Anfragen wegen Encoder im Juli:

- Trojan.Encoder.858 — 34.80% Anfragen;

- Trojan.Encoder.567 — 8.21% Anfragen;

- Trojan.Encoder.761 — 3.19% Anfragen;

- Trojan.Encoder.5342 — 3.04% Anfragen;

- Trojan.Encoder.11423 — 2.13% Anfragen;

- Trojan.Encoder.11432 — 1.98% Anfragen;

Dr.Web Security Space für Windows schützt vor Encodern

Böswillige Webseiten

Im Juli 2017 wurden 327 295 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| Juni 2017 | Juli 2017 | Wachstum |

|---|---|---|

| + 229,381 | + 327,295 | + 42.6% |

Mitte Juli wurde auf der russischen Webseite für elektronische Services gosuslugi.ru ein potenzieller Schadcode entdeckt. Dieser Code ließ den Browser jedes Benutzers mit einer von 15 Domainadressen, von denen 5 niederländischen Unternehmen gehören, verbinden. Bei der dynamischen Generierung von Webseiten wurde auch ein Container <iframe> eingefügt. Dadurch konnte man den Browsern beliebige Daten abfragen. Alle Sicherheitslücken der Webseite wurden von der Administration von gosuslugi.ru nach der Veröffentlichung der Meldung über den Vorfall geschlossen.

Andere Ereignisse

Im Jahre 2011 haben unsere Analysten den Trojaner BackDoor.Dande gemeldet, der Pharmaunternehmen und Apotheken ausspionierte. Nach der Analyse der Festplatte, die von einem geschädigten Nutzer zur Verfügung gestellt wurde, kam man zum Schluss, dass der Trojaner von einer ePrica-Komponente heruntergeladen und installiert wurde. Dieses Modul lud vom Server, der der Firma Spargo Technologii gehört, den Installationsassistenten von BackDoor.Dande herunter, der eine Backdoor auf den zu infizierenden PCs startete. Das fragwürdige Modul war mit der digitalen Signatur «Spargo» versehen.

Die von Doctor Web durchgeführte Analyse zeigte, dass BackDoor.Dande in eine frühere Version des Installationsassistenten von ePrica eingebettet wurde. Unter den Modulen des Trojaners sind ein Installationsassistent sowie Komponenten zur Sammlung von Einkaufsdaten zu Medikamenten zu finden. Da die Backdoor auch nach der Entfernung von ePrica im System weiterhin bestand, konnten Cyber-Kriminelle Nutzer laufend ausspionieren. Mehr zu Ermittlungen im Fall ePrica, die von Doctor Web durchgeführt wurden, finden Sie hier.

Böswillige und unerwünschte Apps für mobile Endgeräte

Anfang Juli haben die Sicherheitsspezialisten von Doctor Web im auf Google Play beliebten Spiel BlazBlue Android.DownLoader.558.origin entdeckt. Der Schädling konnte beliebige ungeprüfte App-Komponenten herunterladen und starten. Später wurde der Trojaner Android.BankBot.211.origin erforscht. Er konnte infizierte mobile Endgeräte verwalten und klaute vertrauliche Daten wie Logins und Passwörter. Ende Juli wurde der Trojaner Android.Triada.231 entdeckt, der von Cyber-Kriminellen in eine der Systembibliotheken von Android eingebettet wurde. Der Schädling wurde in Prozesse aller laufenden Apps integriert und startete einzelne Module des Trojaners.

Hauptereignisse im Juni 2017:

- Entdeckung eines Android-Trojaners in Android-Firmware von einigen mobilen Geräten;

- Entdeckung eines Download-Trojaner auf Google Play;

- Entdeckung eines Banken-Trojaners, der infizierte Geräte steuern und vertrauliche Daten klauen kann.

Mehr zur mobilen Sicherheitsszene finden Sie hier.