Frankfurt, 29. September 2017

Im September haben mehrere Medien mitgeteilt, dass Cyber-Kriminelle Web-Browser von Anwendern als Tool zum unerlaubten Mining von Kryptowährungen ausgenutzt haben. Dabei erfreut sich die Kryptowährung Monero (XMR) größter Beliebtheit.

Der Mining-Schädling, der von unseren Spezialisten als Tool.BtcMine.1046 in die Virendefinitionsdatei aufgenommen wurde, ist auf JavaScript geschrieben. Beim Aufrufen einiger Webseiten begann der Bösewicht mittels eines JavaScript-Szenarios Kryptowährung zu scheffeln. Nach Angaben von Anwendern konnte die CPU-Auslastung bei 100% liegen und ging auf Standardwerte zurück, sobald der Browser geschlossen wurde. Es ist schwierig abzuschätzen, auf was dies genau zurückzuführen ist – auf eine freiwillige Einbettung des Codes oder Webseiten-Hacks. Aktuell warnt Dr.Web Antivirus vor potenziell gefährlichen Inhalten, sobald ähnliche Webseiten aufgerufen werden.

Kurz danach wurde ein zweites böswilliges Tool unter dem Namen Tool.BtcMine.1048 in die Virendefinitionsdatei eingeführt. Dieser Miner ist auf JavaScript geschrieben und wurde ohne Zustimmung der Webseiten-Besucher eingesetzt. Eine solche Technologie kann sowohl legal als auch illegal eingesetzt werden. Ähnliche Szenarien können in den Webseiten-Code nicht nur von Inhabern, sondern auch von Werbetreibenden durch Hacks eingebettet werden. Außerdem kann die Mining-Funktion auch in Plug-ins realisiert werden, die Anwender in Browsern installieren.

Die Sicherheitsspezialisten von Doctor Web haben im September Schwachstellen im Bluetooth-Protokoll entdeckt und herausgefunden, dass Cyber-Kriminelle IoT zum Versenden von Spam-Mails verwenden.

Hauptereignisse

- Neue Mining-Schädlinge, die auf JavaScript geschrieben sind

- Nutzung des IoT von Cyber-Kriminellen zum Versenden von Spam

- Sicherheitslücken im Bluetooth-Protokoll entdeckt

Bedrohung des Monats

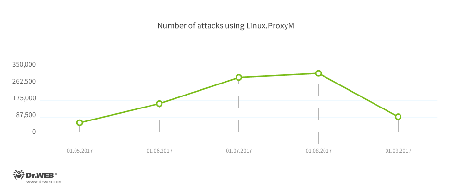

Doctor Web teilte hier Informationen über Linux.ProxyM bereits mit. Der Schädling startete auf einem infizierten Gerät einem SOCKS-Proxy-Server. Es gibt bereits Konfigurationen des Trojaners für Geräte mit Architektur x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 und SPARC, d.h. er kann auf smarten Geräten wie Router, TV-Konsolen usw. funktionieren. Die Virenanalysten haben festgestellt, dass Cyber-Kriminelle mittels dieser infizierten Geräte Spam-Mails, wo Webseiten für Erwachsene beworben werden, versenden. Täglich versendet jedes infizierte Gerät etwa 400 Mails. Die Aktivitäten des Botnets sind nachfolgend abgebildet:

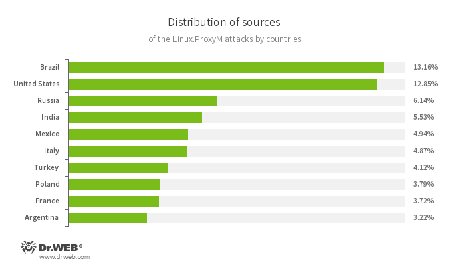

Die meisten durch Linux.ProxyM infizierten Geräte, von denen Angriffe durchgeführt werden, befinden sich in Brasilien. Weiter folgen die USA und Russland.

Mehr zu Linux.ProxyM finden Sie hier

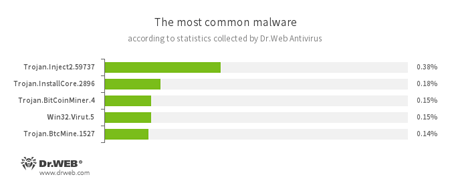

Dr.Web Antivirus Statistik

- Trojan.Inject

- Malware, die einen Schadcode in laufende Prozesse einfügt.

- Trojan.InstallCore

- Trojaner, die andere Malware installieren.

- Trojan.BitCoinMiner.4

- Schädling, der zum versteckten Mining von BitCoin geeignet ist.

- Win32.Virut.5

- Polymorpher Virus, der ausführbare Daten infiziert und infizierte Geräte mittels eines IRC-Kanals verwaltet.

- Trojan.BtcMine

- Familie von Schädlingen, die CPU-Ressourcen eines PCs zum Scheffeln von u.a. Bitcoin unerlaubt nutzen.

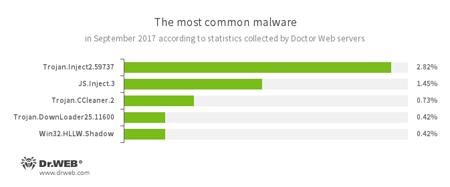

Serverstatistik

- Trojan.Inject

- Malware, die einen Schadcode in laufende Prozesse einfügt.

- JS.Inject.3

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

- Trojan.CCleaner.2

- Trojaner, der in CCleaner (Programm zum Optimieren von Microsoft Windows) gefunden wurde.

- Trojan.DownLoader

- Trojaner, die andere Malware herunterladen und installieren.

- Win32.HLLW.Shadow

- Wurm, der zu seiner Verbreitung Wechseldatenträger und Logical Volumes verwendet. Außerdem kann er sich mittels SMB-Protokoll verbreiten und von einem Verwaltungsserver ausführbare Dateien herunterladen und starten.

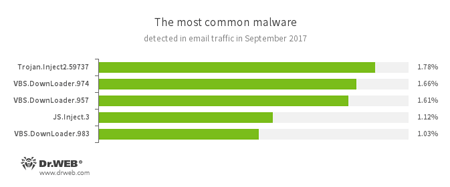

Malware im E-Mail-Traffic

- Trojan.Inject

- Familie von Trojanern, die ihren Schadcode in andere Apps einbetten.

- VBS.DownLoader

- Böswillige Szenarien auf VBScript, die auf PCs andere Malware herunterladen und installieren.

- JS.Inject.3

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

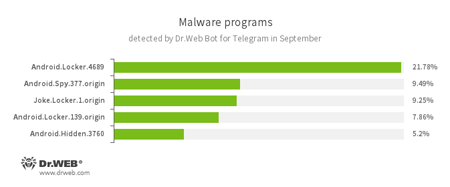

Dr.Web Bot für Telegram

- Android.Locker

- Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt.

- Android.Spy.337.origin

- Android-Trojaner, die vertrauliche Daten, inkl. Benutzerpasswörter klauen können.

- Joke.Locker.1.origin

- Riskware für Android, die den Bildschirm des mobilen Endgeräts sperrt BSOD, Blue Screen of Death anzeigt.

- Android.Hidden

- Android-Trojaner, die sich im System verstecken können.

Encoder

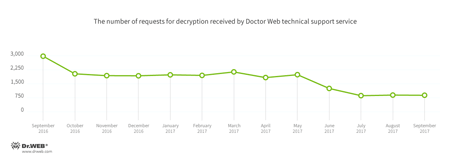

Support-Anfragen wegen Encoder im September:

- Trojan.Encoder.858 — 23.49% Anfragen;

- Trojan.Encoder.13671 — 5.33% Anfragen;

- Trojan.Encoder.11464 — 3.89% Anfragen;

- Trojan.Encoder.761 — 2.74% Anfragen;

- Trojan.Encoder.5342 — 2.02% Anfragen;

- Trojan.Encoder.567 — 2.00% Anfragen.

Dr.Web Security Space für Windows schützt vor Encodern

Böswillige Webseiten

Im September 2017 wurden 298 324 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| August 2017 | September 2017 | Wachstum |

|---|---|---|

| + 275,399 | + 298,324 | +8.32% |

Malware für mobile Endgeräte

Im September wurde die Sicherheitslücke „BlueBorne“ im Bluetooth-Protokoll entdeckt. Anfällig sind verschiedene Geräte, u.a. Android-Smartphones und Tablets. Diese Sicherheitslücken ermöglichen eine totale Kontrolle über infizierte Geräte, lassen einen beliebigen Code ausführen und vertrauliche Daten klauen. Darüber hinaus wurde auf Google Play im vorigen Monat Android.BankBot.234.origin entdeckt, der Bankkartendaten klaut.

Hauptereignisse:

- Neue Details zu entdeckten Schwachstellen im Bluetooth-Protokoll;

- Neuer Banking-Trojaner auf Google Play entdeckt.

Mehr zur Lage in der mobilen Sicherheitsszene finden Sie hier.