Frankfurt, 16. Oktober 2017

Der Schädling wurde in die Dr.Web Virendefinitionsdatei unter dem Namen Python.BackDoor.33 aufgenommen. Die Datei enthält das gezippte Tool py2exe, das die auf Python geschriebenen Szenarien unter Windows ausführt. Die Hauptfunktionen von Malware sind in der Datei mscore.pyc realisiert.

Python.BackDoor.33 speichert seine Kopie auf der Festplatte, passt das Registry von Windows an und schließt das Szenario ab. So werden böswillige Funktionen meistens nach dem Neustart des Rechners ausgeführt.

Nach dem Neustart versucht der Trojaner, alle verfügbaren Geräte mit dem Namen von C bis Z zu infizieren. Dafür erstellt er ein verdecktes Verzeichnis, speichert dort eine Kopie seiner ausführbaren Datei ab und erstellt einen Link <volume name>.lnk, der zu einer böswilligen Datei weiterleitet. Alle Dateien, die anders als .lnk, VolumeInformation.exe und .vbs heißen, werden in das früher erstellte Verzeichnis verschoben.

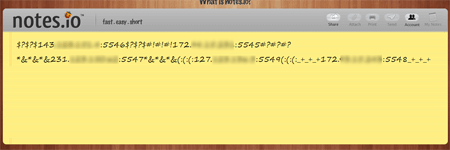

Danach versucht der Trojaner eine IP-Adresse sowie einen Port des Verwaltungsservers zu identifizieren, indem er Anfragen an Services wie pastebin.com, docs.google.com und notes.io versendet. Dies sieht wie folgt aus:

Wenn die Backdoor an die IP-Adresse und das Port gelangt, versendet er an einen Verwaltungsserver eine spezielle Anfrage. Wenn die Anfrage beantwortet wird, lädt er vom Verwaltungsserver das auf Python geschriebene Szenario, das in der Dr.Web Virendefinitionsdatei als Python.BackDoor.35 eingetragen wurde. Mit dem Szenario lassen sich Passwörter, eingegebene Daten klauen und Befehle per Fernzugriff ausführen. Der Trojaner kann außerdem verbundene Datenträger prüfen und diese infizieren. Python.BackDoor.35 ermöglicht somit Folgendes:

- Daten aus Browsern Chrome, Opera, Yandex, Amigo, Torch, Spark klauen;

- Tastatureingaben und Bildschirmaufnahmen ablesen;

- Zusätzliche Module auf Python herunterladen und ausführen;

- Dateien herunterladen und diese auf dem infizierten Gerät abspeichern;

- Inhalte aus einem Verzeichnis abrufen;

- Sich über verschiedene Verzeichnisse verbreiten;

- Informationen zum System anfordern.

Außerdem verfügt Python.BackDoor.35 über eine Selbstaktualisierungsfunktion. Zurzeit ist sie aber nicht verfügbar. Signaturen für alle erwähnten böswilligen Programme wurden in die Dr.Web Virendefinitionsdatei eingetragen. Die entdeckte Malware stellt für Dr.Web Nutzer keine Gefahr dar.

#backdoor #malicious_software #Trojan

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare