Frankfurt, 24. November 2017

Der neue Banking-Trojaner wurde als Trojan.Gozi.64 getauft und basiert auf dem Quellcode der Vorgänger-Version von Trojan.Gozi, der schon längere Zeit frei verfügbar ist. Wie andere Vertreter der Familie kann Trojan.Gozi.64 PCs mit 32- und 64-Bit-Versionen von Windows infizieren. Der Trojaner verfügt über eine modulare Architektur, besteht aber ausschließlich aus herunterladbaren Plug-ins. Trojan.Gozi.64 hat keine Algorithmen zum Generieren von Namen von Verwaltungsservern. Die letzten sind in seiner Konfiguration bereits vorhanden. Einer der Vorgänger des Trojaners verwendete zum Beispiel eine Text-Datei, die er vom NASA-Server herunterlud.

Die Entwickler des Schädlings haben dafür gesorgt, dass er nur unter Microsoft Windows 7 und höher funktioniert. Zusätzliche Module werden durch einen Loader heruntergeladen. Das Datenaustauschprotokoll verwendet die Datenverschlüsselung. Der Loader von Trojan.Gozi.64 ist in der Lage auf dem infizierten PC folgende Funktionen zu übernehmen:

- Prüfung auf neue Updates des Trojaners;

- Herunterladen von Plug-ins für den Browser, über die Web-Injects erfolgen;

- Herunterladen der Konfiguration von Web-Injects;

- Erhalten von persönlichen Aufgaben, u.a. zum Herunterladen von weiteren Plug-ins;

- Steuerung des PCs per Fernzugriff.

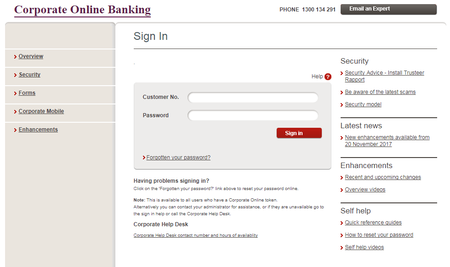

Um ein Web-Inject durchzuführen, verwendet Trojan.Gozi.64 das eigene einstellbare Plug-in. Den Virenanalysten von Doctor Web sind zurzeit Plug-ins von Microsoft Internet Explorer, Microsoft Edge, Google Chrome und Mozilla Firefox bekannt. Nachdem der Trojaner ein entsprechendes Modul installiert hat, erhält er von einem Remote-Server ein ZIP-Archiv mit der Konfiguration des Web-Injects. Im Endeffekt kann Trojan.Gozi.64 auf Bank-Webseiten gefälschte Web-Formulare einfügen. Dabei wird eine Webseite unmittelbar auf dem infizierten PC modifiziert. Die URL einer solchen Webseite bleibt immer noch korrekt, was die Wachsamkeit des Anwenders einschränken kann. Daten, die man in das Web-Formular eingibt, werden auf diese Weise gestohlen.

Auf den infizierten PC können auch weitere böswillige Module heruntergeladen und installiert werden. Darunter finden sich ein Keylogger, ein VNC-Modul für den Remote-Zugriff auf den infizierten PC, eine SOCKS-Proxy-Server-Komponente, ein Plug-in für den Datendiebstahl aus E-Mail-Clients usw.

Da Signaturen für Trojan.Gozi.64 und seine böswilligen Module in die Dr.Web Virendefinitionsdatei eingetragen wurden, stellt der Schädling für Dr.Web Nutzer keine Bedrohung dar.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare