Frankfurt, 28. April 2018

Im April 2018 registrierten Malwareanalysten von Doctor Web die Verbreitung des Banking-Trojaners Android.BankBot.358.origin, der über 60.000 mobile Geräte von russischen Anwendern infizierte. Außerdem entdeckten die Malwareanalysten eine Vielzahl von Trojanern der Familie Android.Click, die sich über Google Play verbreiteten. Darüber hinaus wurde auf Google Play Android.RemoteCode.152.origin entdeckt. Er lud andere böswillige Module herunter, erstellte mit deren Hilfe Werbebanner und klickte auf diese. So konnte er das Geld für Cyber-Kriminelle verdienen. Auf Google Play wurde auch die potenziell gefährliche Software Program.PWS.2 gefunden, die den Zugang zum in Russland gesperrten Nachrichtendienst Telegram ermöglicht, aber keinen Schutz für vertrauliche Daten bietet. Unter den im April gefundenen Apps für Android sind auch Spionage-Trojaner wie Android.Hidden.5078, Android.Spy.443.origin und Android.Spy.444.origin zu finden.

Hauptereignisse

- Massenhafte Verbreitung eines Banking-Trojaners unter russischen Android-Anwendern

- Entdeckung von böswilliger und potenziell gefährlicher Software auf Google Play

- Entdeckung neuer Spionage-Trojaner für Android

Mobile Bedrohung des Monats

Der Banking-Trojaner Android.BankBot.358.origin, der über 60.000 Android-Smartphones und -Tablets infizierte, griff vor allem Kunden einer Großbank an.

Der Schädling verbreitete sich mittels Nachrichten, in denen der Benutzer aufgefordert wurde, auf einen Link zu klicken und sich mit Informationen zu Krediten und Geldüberweisung bekannt zu machen. Sobald das potenzielle Opfer auf einen solchen Link klickte, wurde es zur Webseite weitergeleitet, von welcher der Trojaner auf das mobile Endgerät heruntergeladen wurde.

Um das Geld von Konten der Benutzer zu klauen, nutzte der Schädling SMS-Befehle. Auch wenn eine offizielle Online-Banking-App auf dem Gerät des Benutzers nicht installiert war, konnten Besitzer von infizierten Geräten ihr Geld immer noch verlieren. Infolge des Angriffs waren Kundengelder in Höhe von über EUR 1 Mio. bedroht. Mehr zu Android.BankBot.358.origin finden Sie hier.

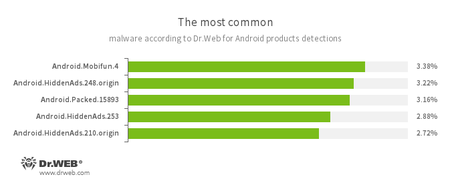

Statistik von Dr.Web für Android

- Android.Mobifun.4

- Trojaner, der zum Herunterladen anderer Android-Apps gedacht ist.

- Android.HiddenAds.248.origin

- Android.HiddenAds.253

- Android.HiddenAds.210.origin

- Trojaner, die aufdringliche Werbung anzeigen und sich unter dem Deckmantel beliebter Apps verbreiten. In einigen Fällen können sie durch andere Schädlinge im Systemverzeichnis installiert werden.

- Android.Packed.15893

- Android-Trojaner, die durch eine Komprimierungssoftware geschützt sind.

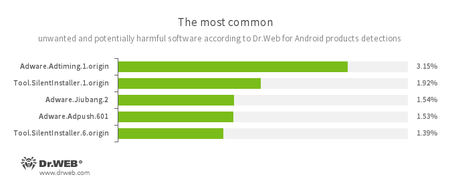

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.Jiubang.2

- Unerwünschte Software-Module, die in Android-Apps eingebettet werden und aufdringliche Werbung auf mobilen Geräten anzeigen.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- Potenziell gefährliche Software, die zum Starten von Apps ohne Wissen des Benutzers eingesetzt wird.

Bedrohungen auf Google Play

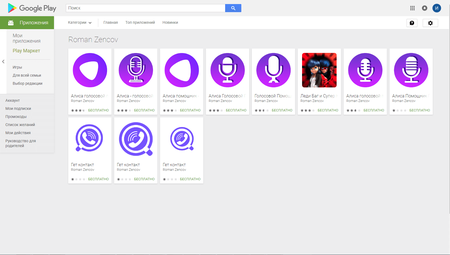

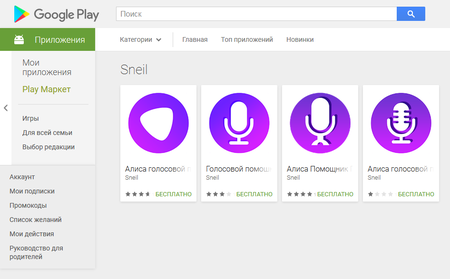

Im April 2018 wurde auf Google Play eine Vielzahl neuer Schädlinge entdeckt. Unter diesen finden sich Trojaner der Familie Android.Click - und zwar Android.Click.245.origin, den Cyber-Kriminelle als App der vermeintlichen Entwickler Roman Zencov und Sneil verbreiteten.

Nach dem Start lud der Trojaner die von Cyber-Kriminellen definierten Webseiten herunter, auf denen Benutzern kostspielige Services zugewiesen wurden. Bauten die Geräte von potenziellen Opfern eine Internetverbindung über das Funknetz auf, erfolgte das Abo automatisch, sofern auf den Webseiten ein paar Buttons geklickt wurden. Genau darüber wurde bereits in einer älteren Mitteilung berichtet.

Im April 2018 wurden auf Google Play weitere Schädlinge wie Android.Click.246.origin und Android.Click.458 ausfindig gemacht und in die Dr.Web Virendefinitionsdatei eingetragen. Im Fall von Android.Click.245.origin z.B. gaben Cyber-Kriminelle diesen Schädling als harmlose App aus. So konnte sie über den Entwicklernamen mendozapps über 40 solcher Apps auf Google Play verbreiten.

Die Entwickler Trinh Repasi und Vashashlaba verbreiteten den Trojaner Android.Click.248.origin als Viber- oder Avito-App. Dieser Schädling ist auf Kotlin geschrieben, prüft IP-Adressen des infizierten Gerätes und lädt je nach Land des Benutzers vordefinierte Webseiten herunter. Die Übeltäter steuern Android.Click.248.origin über den Clouddienst Firebase.

Ende April entdeckten Malwareanalysten von Doctor Web den Schädling Android.RemoteCode.152.origin, der sich in harmlosen Spielen verstecke. Dieser lud weitere Module herunter und startete sie, um Werbebanner zu erstellen. Der Schädling klickte auf diese Banner und verdiente so für die Cyber-Kriminellen Geld. Mehr zu Android.RemoteCode.152.origin finden Sie hier.

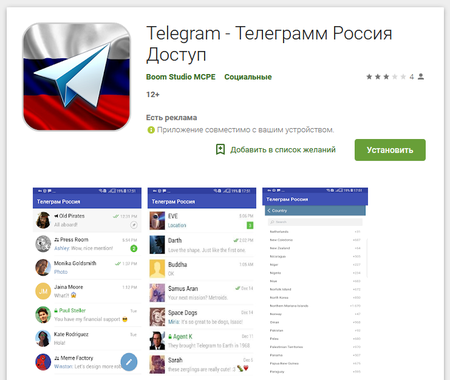

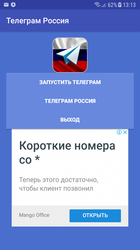

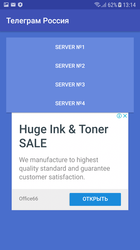

Im April 2018 entdeckten die Malwareanalysten von Doctor Web darüber hinaus die böswillige App Program.PWS.2, die es ermöglicht, den in Russland gesperrten Dienst Telegram zu benutzen.

Die App funktioniert über einen Anonymisierer, verschlüsselt aber nicht die übermittelten Logins, Passwörter und weitere vertrauliche Daten. Diese Benutzerdaten können als Folge abgefangen werden. Über einen vergleichbaren Schädling berichteten die Doctor Web Malwareanalysten bereits im Juni 2017.

Das Icon von Program.PWS.2 und die Benutzeroberfläche der App sehen wie folgt aus:

Spionage-Trojaner

Im April 2018 wurden neue Spionage-Trojaner entdeckt, die vertrauliche Daten von Android-Smartphones und -Tablets klauen. Einer davon wurde als Android.Hidden.5078 in die Virendefinitionsdatei von Dr.Web eingetragen. Dieser Schädling klaute den Nachrichtenverkehr für Dienste wie Viber, Facebook Messenger, WhatsApp, WeChat, Telegram, Skype, Weibo, Twitter und Line. Bei der Entwicklung des Trojaners wurden Methoden wie absichtliche Veränderung von Programmcode oder Anti-Debugging verwendet, um die Entdeckung durch Virenschutzsoftware zu vermeiden und die Analyse von Malware zu erschweren.

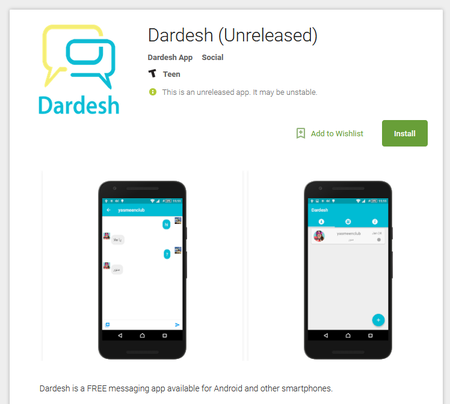

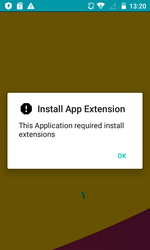

Weitere Android-Spione, die ebenfalls im April ausfindig gemacht wurden, wurden als Android.Spy.443.origin und Android.Spy.444.origin getauft. Diese wurden als Einstellungsmodule durch Android.DownLoader.3557 auf das mobile Endgerät heruntergeladen. Dieser Downloader wurde auf Google Play als Dardesh ausgegeben.

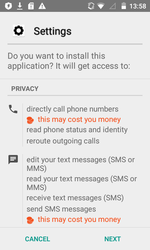

Beim Starten schlug Android.DownLoader.3557 dem potenziellen Opfer vor, eine Komponente zu installieren, die in der Tat ein Trojaner war.

Nachdem Android.Spy.443.origin und Android.Spy.444.origin installiert und gestartet wurden, begannen sie den Besitzer des mobilen Endgerätes auszuspionieren. So wurden z.B. der Standort des infizierten Smartphones oder Tablets registriert und Informationen zu allen verfügbaren Dateien des Benutzers eingelesen. Darüber hinaus konnte man Dateien des Benutzers klauen, Kurznachrichten versenden und empfangen, Audio- und Videoaufnahmen machen, Anrufe abfangen und Daten aus dem Telefonbuch klauen.

Die Übeltäter verbreiten Android-Trojaner nicht nur über betrügerische Webseiten, sondern auch über Google Play. Dr.Web Produkte für Android schützen Ihre Geräte gegen böswillige Apps!

Ihr Android-Gerät braucht einen Virenschutz

Nutzen Sie Dr.Web

- Über 135 Mio. Downloads auf Google Play

- Gratis für Dr.Web Heimanwender