Frankfurt, 31. Juli 2018

Anfang Juli haben die Sicherheitsanalysten von Doctor Web einen Trojaner analysiert, der sich einer ungewöhnlichen Verbreitungsmethode bediente. Im Laufe des Monats zeigten sich auch Spammer aktiv, die betrügerische Webseiten beworben haben. Zudem wurde die Dr.Web Virendefinitionsdatei um neue Signaturen für Android-Schädlinge erweitert.

Hauptereignisse

- Entdeckung eines gefährlichen Mining-Trojaners

- Verbreitung böswilliger Newsletter

- Neuer Trojaner für Android

Bedrohung des Monats

Die Malwareanalysten von Doctor Web kennen die Verbreitungsmethode via Update-Verfahren bereits. So konnten z.B. die Schädlinge Trojan.Encoder.12544 (Petya, Petya.A, ExPetya und WannaCry-2) und BackDoor.Dande in Systeme der Anwender eindringen.

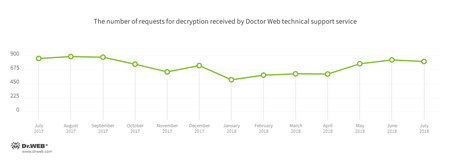

Im Juli 2018 teilte ein Anwender dem technischen Support von Doctor Web mit, dass er auf seinem PC immer wieder eine Mining-App entdecken konnte, die jedes Mal durch Virenschutzsoftware entfernt wurde. Während der Untersuchung stellten die Virenanalysten von Doctor Web fest, dass eine App zur Automatisierung von Prozessen für ein erneutes Auftauchen des Schädlings verantwortlich war.

Über Updates lud diese App Malware herunter und installierte den Mining-Trojaner Trojan.BtcMine.2869. Zum 9. Juli konnten die Malwareanalysten von Doctor Web 2.700 PCs ausfindig machen, die durch diesen Trojaner infiziert wurden.

Mehr zum Trojaner lesen Sie hier.

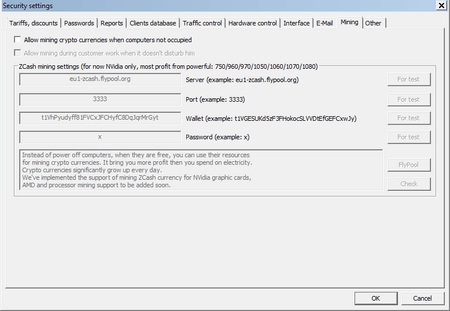

Serverstatistik von Doctor Web

- JS.BtcMine

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

- JS.Inject

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

- Trojan.DownLoader

- Familie von Trojanern auf JavaScript, die auf dem infizierten Gerät weitere Malware herunterlädt.

- Trojan.Starter.7394

- Trojaner, der im infizierten System eine Datei mit einem gewissen Funktionenset startet.

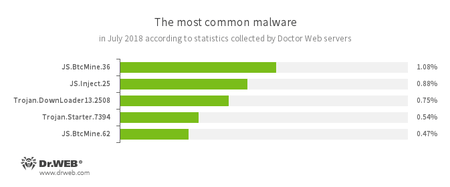

Malware im Email-Traffic

- JS.Inject

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

- JS.BtcMine

- Szenario auf JavaScript, welches Kryptowährung schürft.

- Trojan.PWS.Stealer

- Familie von Trojanern, die auf dem infizierten Rechner Passwörter sowie andere sensible Daten klaut.

- Trojan.Inject

- Familie von Trojanern, die den Schadcode in Prozesse anderer Programme integriert.

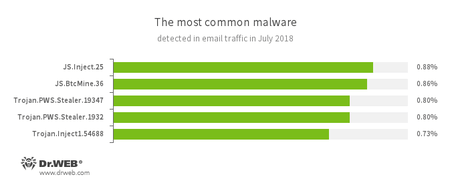

Encoder

Support-Anfragen aufgrund von Encodern im Juli 2018:

- Trojan.Encoder.858 — 17.69% Anfragen;

- Trojan.Encoder.25574 — 11.38% Anfragen;

- Trojan.Encoder.11464 — 8.06% Anfragen;

- Trojan.Encoder.567 — 5.08% Anfragen;

- Trojan.Encoder.5342 — 3.85% Anfragen;

- Trojan.Encoder.24249 — 3.33% Anfragen.

Dr.Web Security Space für Windows schützt vor Encodern

Gefährliche Webseiten

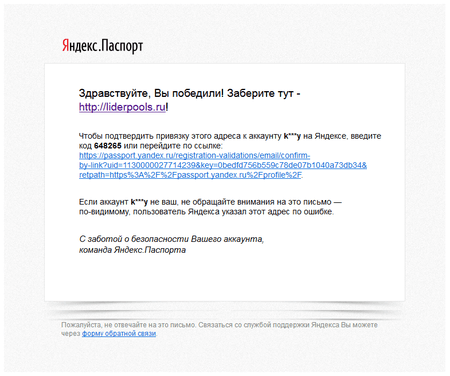

Im Juli 2018 konnten die Virenanalysten von Doctor Web mehrere betrügerische E-Mail-Kampagnen entdecken. So haben Spammer im Namen von Yandex die Anwender aufgefordert, die Verknüpfung der E-Mail-Adresse mit einem Konto auf passport.yandex.ru zu bestätigen. Der Link, den die Empfänger erhielten, führte auf die Webseite von Yandex, der andere aber führte das Opfer zur Webseite von Cyber-Kriminellen, die einen Geldbetrag für das versprochene Geschenk forderten.

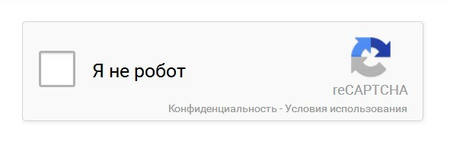

In anderen betrügerischen E-Mails gab es auch Links zum Service Google Docs, wo Cyber-Kriminelle das Bild reCAPCHA imitierten und mit dessen Hilfe Nutzer auf Phishing-Webseiten weiterleiteten.

Die Adressen sämtlicher betrügerischer Webseiten wurden in die Datenbank nicht empfohlener Webseiten hinzugefügt.

Im Juli 2018 wurden insgesamt 512.763 Internetadressen in die Datenbank nicht empfohlener Webseiten aufgenommen.

| Juni 2018 | Juli 2018 | Wachstum |

|---|---|---|

| + 395 477 | + 512 763 | +29.6% |

Bedrohungen für mobile Geräte

Im Juli 2018 wurden auf Google Play mehrere Schädlinge entdeckt. Einer davon war Android.Banker.2746, der ein gefälschtes Fenster für die Eingabe von persönlichen Daten beim Starten von Banking-Apps anzeigte. Ein weiterer Schädling, der als Android.DownLoader.753.origin getauft wurde, lud Banking-Trojaner für Android vom Server der Übeltäter herunter, um die Entdeckung auf Google Play zu verhindern. Unter den verbreiteten Trojanern gab es auch andere Banking-Trojaner. Dazu gehörte u.a. Android.BankBot.279.origin, der beim Aufrufen von böswilligen Webseiten automatisch auf mobile Geräte heruntergeladen wurde. Darüber hinaus verbreiteten Cyber-Kriminelle eine Backdoor-App, die Sicherheitsspezialisten von Doctor Web seit April 2017 bekannt ist. Diese App spionierte Nutzer aus und verbreitete einen Wurm, der Rechner unter Windows infizierte. Außerdem wurde kommerziell verwendete Spyware wie Program.Shadspy.1.origin und Program.AppSpy.1.origin entdeckt und analysiert.

Hauptereignisse in der mobilen Sicherheitsszene:

- Entdeckung von Trojanern auf Google Play

- Verbreitung von Banking-Trojanern für Android

- Verbreitung einer Android-Backdoor, die Rechner unter Windows infiziert

- Entdeckung von neuen kommerziell verwendeten Spyware-Schädlingen

Mehr zur Lage in der mobilen Sicherheitsszene finden Sie in unserem Bericht.