Frankfurt, 28. Dezember 2018

Das Jahr 2018 wurde in erster Linie durch die Verbreitung von Mining-Trojanern gekennzeichnet. Diese wurden von Cyber-Kriminellen zum Schürfen von Kryptowährung verwendet. Auch neue Schädlinge für Windows und Linux behelligten die Nutzer. Encoder, die Daten der Nutzer verschlüsselten und für die Dekodierung ein Lösegeld verlangten, haben immer noch hohe Positionen im Malware-Ranking inne. So spürten die Virenanalysten von Doctor Web im Februar und April 2018 zwei Trojaner auf, die trotz aller Zusicherungen, die Dekodierung nach Bezahlung des Lösegeldes durchzuführen, die beschädigten Daten nicht wiederherstellen konnten.

Ende März nahmen die Virenanalysten von Doctor Web den Trojaner Trojan.PWS.Stealer.23012, der sich auf YouTube verbreitete, unter die Lupe. Der Schädling war auf Python geschrieben und zum Klauen sensibler Daten von infizierten Geräten gedacht. Infolge der Ermittlungen wurde der Entwickler des Schädlings und dessen Versionen ausfindig gemacht. Später wurde ein weiterer Cyber-Krimineller identifiziert, der persönliche Daten von Steam-Nutzern mit Hilfe von Trojan.PWS.Steam.13604 klaute. Die Tätigkeiten eines weiteren Bösewichts, der mit dem unerlaubten Schürfen von Kryptowährungen zehntausende US-Dollar verdiente, wurden ebenfalls entlarvt.

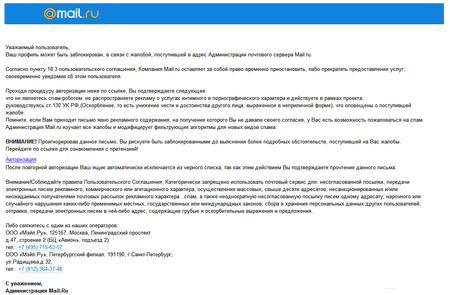

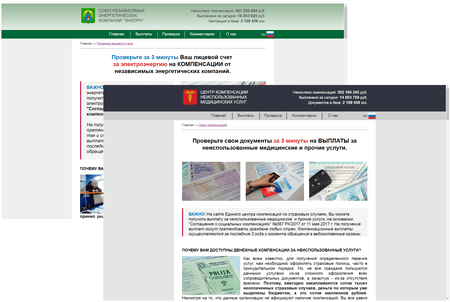

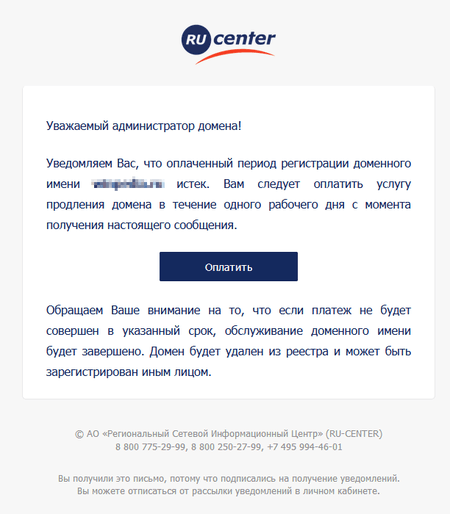

Cyber-Kriminelle waren das ganze Jahr aktiv, indem sie ihre Opfer auf gefälschte Websites lockten und mit Massenmailings belästigten. Die Betrüger verschickten zu Beginn des Jahres gefälschte Mails im Namen von Mail.Ru Group, um Logins und Passwörter der Nutzer herauszufinden. Im Frühjahr versendeten sie dann vermeintliche Entschädigungsangebote. Im Sommer belästigten sie weiterhin Domain-Administratoren, indem sie sich als vermeintliche Mitarbeiter von RU-CENTER ausgaben und von ihren Opfern Geld für die Verlängerung von Domainnamen verlangten.

Auch Android-Nutzer wurden von Cyber-Kriminellen belästigt. So wurden 2018 auf Google Play infizierte Spiele aufgespürt, die über 4.500.000 Mal heruntergeladen wurden. Später wurde ein Android-Miner identifiziert, der 8% smarter Geräte wie Fernseher, Spielkonsolen, Router sowie weitere IoT-Geräte infizieren konnte.

Im Verlaufe des Jahres warnten Virenanalysten die Android-Nutzer vor der Verbreitung von Banking-Trojanern. Darüber hinaus wurden Fälschungen beliebter Android-Apps entdeckt, die von den Angreifern für Phishing-Zwecke verwendet wurden. Einige Android-Trojaner meldeten Nutzer für verschiedenste kostenpflichtige Dienste an, andere verdienten an ihren Opfern durch unsichtbare Werbung, während die dritten wiederum andere Malware auf das infizierte Gerät herunterluden.

Haupttrends

- Verbreitung von Mining-Trojanern, die zum verdeckten Schürfen von Kryptowährungen eingesetzt werden

- Auftauchen neuer Schädlinge für Linux und IoT

- Wachsende Anzahl von Trojanern für Google Android

Interessanteste Fälle im Jahr 2018

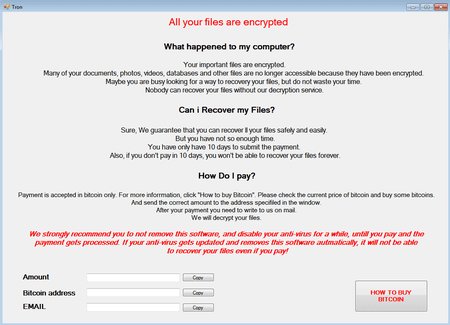

Im Februar 2018 wurde ein neuer Verschlüsselungstrojaner entdeckt. Dieser wurde von den Virenschreibern als Trojan.Encoder.24384. getauft. Der Schädling verschlüsselte Inhalte von Festplatten sowie Wechseldatenträgern und Network Values. Den verschlüsselten Dateien gab er die Erweiterung *.GDCB. Nach seinem Start auf dem infizierten Rechner prüfte er, ob dort eine Virenschutzsoftware installiert war. Anschließend brach er alle laufenden Apps ab und installierte sich im System. Nach dem Neustart des Rechners verschlüsselte Trojan.Encoder.24384 Dateien auf der Festplatte – mit der Ausnahme von Inhalten aus Dienst- und Systemordern.

Ein weiterer Erpressungstrojaner hieß Trojan.Encoder.25129. Nach seinem Start prüfte dieser den Standort des Benutzers gemäß der IP-Adresse des infizierten Gerätes. Nach Plan der Cyber-Kriminellen unterließ der Schädling die Verschlüsselung, wenn sich die IP-Adresse des Gerätes in Russland, Weißrussland oder Kasachstan befand, oder in den Einstellungen des Betriebssystems die russische Sprache definiert war. Aufgrund eines Fehlers im Code verschlüsselte der Schädling jedoch alle Dateien auf dem infizierten Gerät. Nachdem er dies getan hatte, zeigte er seine Forderung nach Lösegeld an.

Obwohl die Erpresser behaupteten, sie könnten den Betroffenen helfen, war dies wegen einem Fehler im Code des Bösewichts nicht möglich.

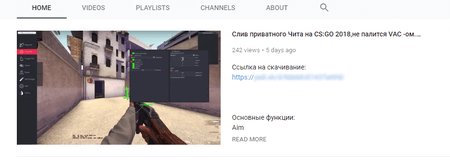

Ende März wurde durch die Virenanalysten von Doctor Web Trojan.PWS.Stealer.23012 entdeckt, der Dateien und weitere sensible Daten von Windows-Geräten klaut. Links zum Trojaner wurden durch Cyber-Kriminelle auf YouTube gepostet. In vielen YouTube-Videos werden betrügerische Spielmethoden unter Einsatz bestimmter Tools behandelt. Cyber-Kriminelle versuchten dabei, Schädlinge für solche Tools auszugeben. Der Trojaner sammelte Cookies sowie gespeicherte Logins und Passwörter auf dem infizierten PC, machte Bildschirmaufnahmen und kopierte Dateien vom Arbeitsplatz. Die geklauten Daten wurden zusammen mit Geo-Daten der infizierten Geräte an den Server von Cyber-Kriminellen geschickt.

Einen Monat später konnten die Virenanalysten von Doctor Web den Autor dieser Trojaner identifizieren. Der Schädling und seine vielfältigen Versionen klauten Passwörter und Cookies-Dateien aus Chromium-Browsern, Telegram, dem FTP-Client FileZilla sowie Bilder gemäß der vordefinierten Liste. Eine Version des Schädlings wurde auf Telegram-Channels aktiv beworben. Der Entwickler dieser Schädlinge integrierte die geklauten Logins und Passwörter in seine Malware und machte sich dadurch für Virenanalysten von Doctor Web sichtbar.

Der Entwickler der Schädlinge Trojan.PWS.Steam.13604 und Trojan.PWS.Steam.15278 erfand eine spezielle Methode zu deren Verbreitung. Cyber-Kriminelle, die mit Hilfe von Malware etwas Geld verdienen wollten, mussten nur noch die Malware bezahlen und eventuell über eine Domain verfügen. Der Virenschreiber stellte seinen Kollegen danach den Trojaner selbst sowie einen Zugang zur Verwaltungsoberfläche und den Support bereit.

Die Malwareanalysten von Doctor Web kennen die Verbreitungsmethode via Update-Verfahren bereits und konnten z.B. die Schädlinge Trojan.Encoder.12544 (Petya, Petya.A, ExPetya und WannaCry-2) aufspüren. Diese drangen in Systeme der Computerclubs und Internetcafés ein und infizierten im Zeitraum vom 24. Mai bis 4. Juli 2018 über 2.700 PCs.

Im September wurde Trojan.PWS.Banker1.28321 entdeckt, der sich unter dem Deckmantel von Adobe Reader verbreitete und Kunden von einigen Banken in Brasilien bedrohte.

Der Trojaner unterschob Nutzern gefälschte Login-Webseiten zum Eingeben von Login und Passwort. In einigen Fällen wurde man aufgefordert, einen Verifizierungscode, der an die Mobiltelefonnummer des Nutzers versendet wurde, einzugeben. All diese Daten wurden dann an Cyber-Kriminelle weitergeleitet. Die Malwareanalysten von Doctor Web haben insgesamt 340 Muster von Trojan.PWS.Banker1.28321 und 129 Domains und IP-Adressen, die Übeltätern gehörten, entdeckt.

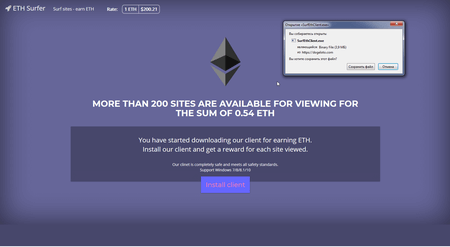

Eine weitere Recherche zeigte, dass ein Übeltäter eine ganze Reihe von Schädlingen wie Eredel, AZORult, Kpot, Kratos, N0F1L3, ACRUX, Predator The Thief, Arkei, Pony usw. für Phishing-Zwecke eingesetzt und eine gefälschte Kryptowährungsbörse gestartet hat, sowie einen Pool von Mining-Geräten Dogecoin zum Mieten angeboten und ein Partnerprogramm lanciert hat.

Online-Lotterien waren ein weiteres Projekt dieses Übeltäters. Als Preisgeld galt ein bestimmter Betrag in der Kryptowährung Dogecoin. In solchen Lotterien gewinnt man bekanntlich nichts.

Im November 2018 wurde durch die Virenanalysten von Doctor Web noch ein Schädling namens Trojan.Click3.27430 aufgespürt. Der Trojaner wurde für das Generieren von Fake-Traffic entwickelt und läuft unter dem Deckmantel der App DynDNS, die es angeblich ermöglichen soll, die Subdomain ohne IP-Adresse an den Rechner anzubinden. Zur Verbreitung des Trojaners wurde eine spezielle Webseite erstellt.

Aufgrund dieses Trojaners sind bis heute insgesamt 1.400 Nutzer zu Schaden gekommen. Die ersten Fälle waren bereits 2013 bekannt. Mehr zu diesem Trojaner finden Sie in folgendem Beitrag.

Alles rund um Viren & Co

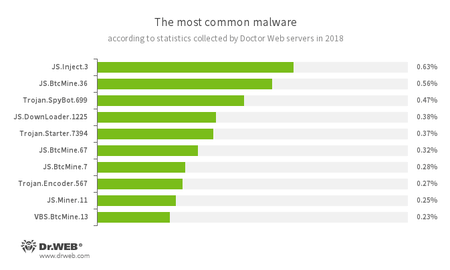

Gemäß der Statistik von Doctor Web waren 2018 der auf JavaScript geschriebene Schadcode, Spyware und böswillige Downloader auf PCs der Nutzer am häufigsten zu finden. Mit Hilfe des Schadcodes versuchten Cyber-Kriminelle, fremde Inhalte in Webseiten einzubetten und Kryptowährungen zu schürfen.

- JS.Inject

- Böswillige JavaScript-Szenarien, die den Schadcode in den HTML-Code von Webseiten integrieren.

- JS.BtcMine

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

- Trojan.SpyBot.699

- Spyware, die Tastatureingaben abfängt, Befehle von Cyber-Kriminellen ausführt und vertrauliche Daten und Geld von Bankkonten klaut.

- JS.DownLoader

- Böswillige JavaScript-Szenarien, die weitere Schädlinge auf dem infizierten PC installieren.

- Trojan.Starter.7394

- Trojaner, der im infizierten System eine ausführbare Datei mit einem bestimmten Funktionsumfang startet.

- Trojan.Encoder.567

- Trojaner, der Dateien auf dem PC verschlüsselt und ein Lösegeld für die Dekodierung vom Opfer verlangt.

- JS.Miner

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

- VBS.BtcMine

- Auf VBS geschriebene JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

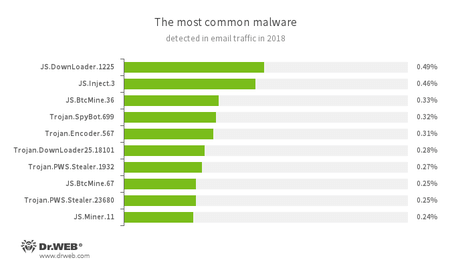

Die Analyse des E-Mail-Traffics zeigt ein ähnliches Bild auf. In Anhängen ist jedoch weiterhin Spyware häufiger anzutreffen:

- JS.DownLoader

- Böswillige JavaScript-Szenarien, die weitere Schädlinge auf dem infizierten PC installieren.

- JS.Inject

- Böswillige JavaScript-Szenarien, die den Schadcode in den HTML-Code von Webseiten integrieren.

- JS.BtcMine

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

- Trojan.SpyBot.699

- Spyware, die Tastatureingaben abfängt, Befehle von Cyber-Kriminellen ausführt und vertrauliche Daten und Geld von Bankkonten klaut.

- Trojan.Encoder.567

- Trojaner, der Dateien auf dem PC verschlüsselt und ein Lösegeld für die Dekodierung vom Opfer verlangt.

- Trojan.DownLoader

- Böswillige Trojaner, die weitere Schädlinge auf dem infizierten PC installieren.

- Trojan.PWS.Stealer

- Trojaner, die auf infizierten PCs Logins, Passwörter und weitere sensible Daten klauen.

- JS.Miner

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

Encoder

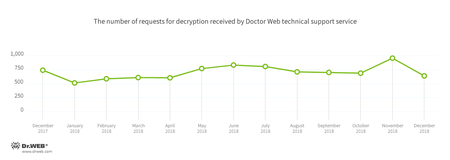

2018 gab es im Vergleich zu 2017 weniger Anfragen aufgrund der Infizierung durch Verschlüsselungstrojaner. Der Monat Januar verzeichnete ein Jahrestief. Ein Jahreshoch gab es im November.

Support-Anfragen aufgrund von Encodern im Jahr 2018:

- Trojan.Encoder.858 — 19,83% Anfragen;

- Trojan.Encoder.11464 — 9,64% Anfragen;

- Trojan.Encoder.567 — 5,08% Anfragen;

- Trojan.Encoder.11539 — 4,79% Anfragen;

- Trojan.Encoder.25574 — 4,46% Anfragen.

Dr.Web Security Space für Windows schützt vor Encodern

Malware für Linux

Unter den böswilligen Apps für Linux zeigten sich 2018 Mining-Trojaner besonders aktiv. Die ersten Angriffe auf Linux-Server wurden durch die Virenanalysten von Doctor Web Anfang Mai 2018 registriert. Cyber-Kriminelle bauten eine Verbindung zum Server via SSH auf, suchten mit Hilfe der Bruteforce-Methode nach Login und Passwort des Nutzers und deaktivierten nach ihrer erfolgreichen Autorisierung das Tool iptables, welches für die Verwaltung der Firewall verantwortlich ist. Anschließend luden sie einen Mining-Trojaner und seine Konfigurationsdatei auf den Zielrechner herunter. Später wurde dafür eine andere Malware verwendet. So wurde im August der auf Go erstellte Schädling Linux.BtcMine.82 ausfindig gemacht, welcher auf dem infizierten Gerät einen Mining-Trojaner installierte.

Die Virenanalysten von Doctor Web fanden auf demselben Server weitere Trojaner für Microsoft Windows.

Linux.BtcMine.174 ist nicht der erste Mining-Trojaner, der den Malwareanalysten von Doctor Web auffällt. Der Schädling ist vor allem dadurch interessant, dass er auf dem Rechner nach installierter Virenschutzsoftware sucht und diese dann deinstalliert. Der Trojaner ist in der sh-Sprache geschrieben, enthält über 1.000 Codezeilen und besteht aus mehreren Komponenten, die vom Server der Cyber-Kriminellen heruntergeladen werden. Nach erfolgreicher Installation lädt er den Schädling Linux.BackDoor.Gates.9 herunter, der für DDoS-Angriffe eingesetzt wird.

Gefährliche und nicht empfohlene Webseiten

In die Datenbanken von Office Control und Web-Antivirus SpIDer Gate werden regelmäßig neue Adressen von nicht empfohlenen und potenziell gefährlichen Webseiten aufgenommen. Darunter sind u.a. böswillige Webseiten und Phishing-Ressourcen, von denen böswillige Programme verbreitet werden, zu finden. Das nachfolgende Diagramm zeigt die Verteilung von gefundenen nicht empfohlenen und potenziell gefährlichen Webseiten.

Cyber-Kriminelle im Netz

Betrug gab es schon immer im Netz – das Jahr 2018 war hier keine Ausnahme. So wurde Anfang März ein Massenversand von Phishing-Mails im Namen von Mail.Ru Group registriert. Um an Logins und Passwörter von Mail.Ru-Nutzern zu kommen, erstellten Unbekannte eine ähnliche Webseite des beliebten Dienstes.

Im Mai 2018 berichtete Doctor Web von neuen Methoden der Cyber-Betrüger, die Nutzer über massenhafte Spam- und Phishing-Mails auf speziell angefertigte Webseiten lockten. Die Spammer versprachen, Überzahlungen für Sozial- und Krankenkassenversicherungen zu erstatten. Um die Rückerstattung zu erhalten, sollten einfältige Nutzer einen kleinen Betrag auf das Konto der Betrüger überweisen. Selbstverständlich gab es danach keine Rückerstattung.

Die Virenanalysten von Doctor Web spürten 110 ähnliche Webseiten auf, die von Netzbetrügern im Zeitraum von Februar bis Mai 2018 erstellt wurden. Im August 2018 wurden Domainadministratoren angegriffen, die früher Dienstleistungen von RU-CENTER genutzt haben. Mitte des Monats erhielten sie E-Mails, die angeblich von RU-CENTER stammten. In den Phishing-Mails wurde behauptet, dass Rechnungen für die Registrierung von Domains innerhalb von einem Tag ab Datum des E-Mail-Einganges bezahlt werden sollten.

LBetrüger versenden häufig E-Mails im Namen bekannter Unternehmen. Betroffen war diesmal der Online-Shop Aliexpress, dessen Stammkunden Phishing-Mails mit der Einladung, Links zu Aktionen und Rabatten zu folgen, erhalten haben.

In der Tat war der Online-Shop nichts anderes als eine Sammlung von Links, die den Nutzer zu betrügerischen Marktplätzen weiterleiteten. Die Frage, wie die Kriminellen in den Besitz der Kundendatenbank von Aliexpress gekommen sind, bleibt immer noch unbeantwortet.

Malware für mobile Geräte

Nutzer von Android-Geräten erlebten auch im Jahr 2018 Angriffe von vielen böswilligen Apps. Darunter waren u.a. Banking-Trojaner, die es auf das Geld der Nutzer in Russland, der Türkei, Brasilien, Spanien, Deutschland, Frankreich sowie anderen Staaten abgesehen haben. Im Frühling haben die Virenanalysten von Doctor Web den Trojaner Android.BankBot.344.origin ausfindig gemacht. Dieser verbreitete sich unter dem Deckmantel einer Banking-App und attackierte Kunden von einigen in Russland ansässigen Banken. Android.BankBot.344.origin fragte beim potenziellen Opfer nach Login und Passwort für sein Online-Banking-Konto sowie nach seiner Kreditkartennummer und leitete diese Daten an Cyber-Kriminelle weiter.

Im November 2018 haben die Virenanalysten von Doctor Web Android.Banker.2876 ausfindig gemacht, der sich über Google Play verbreitete. Cyber-Kriminelle setzten ihn zum Klauen von vertraulichen Daten von Kunden einiger europäischer Banken ein. Der Schädling fing Kurznachrichten, Telefonnummer und andere persönliche Daten der Opfer ab.

Im Dezember 2018 machten die Virenanalysten von Doctor Web auf Google Play den Schädling Android.BankBot.495.origin Im Dezember 2018 machten die Virenanalysten von Doctor Web auf Google Play den Schädling Android.BankBot.495.origin zeigte auch gefälschte Formulare an und versuchte mit deren Hilfe, Logins und Passwörter der Nutzer herauszufinden.

Auch Banking-Trojaner für Android wurden aktiv verbreitet. Als Grundlage für die Entwicklung des Schädlings diente das frei zugängliche Muster von Android.BankBot.149.origin. So konnten Cyber-Kriminelle mit Hilfe der Schädlinge Android.BankBot.250.origin und Android.BankBot.325.origin nicht nur persönliche Daten der Nutzer klauen, sondern auch den Zugang zu infizierten Geräten ergaunern.

Viele Banking-Trojaner gelangten auf Geräte der Nutzer dank Trojanern wie Android.DownLoader.753.origin, Android.DownLoader.768.origin und Android.DownLoader.772.origin. Cyber-Kriminelle gaben diese als nützliche Apps aus. In der Tat dienten sie der Verbreitung anderer böswilliger Apps wie z.B. Android.Spy.409.origin und Android.Spy.443.origin sowie Werbetrojaner wie Android.HiddenAds.710 und Android.HiddenAds.728.

Auch 2018 haben Trojaner der Familie Android.RemoteCode Android-Nutzer verfolgt. Auf infizierten Geräten konnten sie einen beliebigen Code starten. Der im Februar aufgespürte Schädling Android.RemoteCode.127.origin lud Hilfsmodule herunter und startete andere böswillige Plug-ins. Um seine Präsenz zu vertuschen, verschlüsselte er seine Komponenten.

Ein weiterer Trojaner unter dem Namen Android.RemoteCode.152.origin lud Werbemodule herunter und startete diese. Anschließend wurden unsichtbare Banner erstellt, auf die Android.RemoteCode.152.origin immer wieder klickte und so für Cyber-Kriminelle das Geld verdiente.

Cyber-Kriminelle griffen auch auf andere Methoden zurück, um mit Hilfe der Schädlinge an Geld zu kommen. So setzten sie den Mining-Trojaner Android.CoinMine.15 ein, der Android-Geräte wie Router, Spielkonsolen, Mediaplayer und Smart TVs infizierte. Android.CoinMine.15 verbreitete sich als Wurm und drang in Geräte ein, die den Port 5555 offen hatten. Dieser Port wurde durch die Android Device Bridge (ADB) verwendet.

Im Herbst wurde auch Android.Clipper.1.origin aufgespürt, der in der Zwischenablage Wallet-IDs von bekannten Zahlungssystemen wie Yandex.Money, Qiwi und Webmoney (R und Z) sowie Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH und Blackcoin unterschob. Beim Kopieren der ID in die Zwischenablage unterschob Android.Clipper.1.origin dem Nutzer eine andere ID. Unaufmerksame Nutzer konnten so ihr Geld unwissend an Cyber-Kriminelle überweisen.

Trojaner wurden auch in Betrugskampagnen eingesetzt. In einem Fall wurde Nutzern für die Teilnahme an der Umfrage eine Entschädigung versprochen, die aber gemäß Regel der Kriminellen nur überwiesen werden konnte, wenn Nutzer selbst einen kleinen Betrag an Cyber-Betrüger überwiesen. Nach der Überweisung des Geldes war von den Umfrage-Autoren nichts mehr zu hören. In einem weiteren Fall wurden von Kriminellen sogenannte Klicker eingesetzt, die durch das Klicken auf Anzeigen Geld für ihre Besitzer verdienen sollten.

Trojaner wie bspw. Android.Click.245.origin setzten auf eine andere Methode. Sie riefen Webseiten auf, von denen Nutzer beliebige Apps herunterladen konnten, und fragten Nutzer nach ihren Mobiltelefonnummern. An diese wurden anschließend Verifizierungscodes versendet. So wurden kostspielige Dienste abonniert. In einigen Fällen erfolgte das Abonnieren sogar automatisch.

2018 wurden auch Fälle mit der Infizierung von Android-Firmware registriert. Einer solcher Fälle war die Infizierung von über 40 Smartphone- und Tablet-Modellen durch Android.Triada.231. Die Übeltäter schleusten den Schädling in den Quellcode einer Systembibliothek ein. Android.Triada.231 startete automatisch beim Einschalten von Smartphones und Tablets. Bei seinem Start bettete er sich in den Prozess namens Zygote ein, der auch für den Start anderer Prozesse verantwortlich war. Dabei agierte er unsichtbar für Nutzer und konnte Apps verdeckt herunterladen, installieren und deinstallieren.

Trends

Obwohl es 2018 keine großen Epidemien gab, ist eine massive Verbreitung von Malware in der Zukunft wahrscheinlich. Böswillige Szenarien in verschiedenen Sprachen werden sich weiterhin vermehren und nicht nur Microsoft Windows, sondern auch andere Plattformen wie Linux gefährden.

Auch neue Mining-Trojaner, die Hardware-Ressourcen infizierter Geräte verdeckt ausnutzen, werden Nutzern zusetzen. Das Interesse der Cyber-Kriminellen am IoT wird weiter steigen: Trojaner für smarte Geräte gibt es bereits und in naher Zukunft wird deren Anzahl sicherlich wachsen.

Es gibt jeden Grund zur Annahme, dass Virenschreiber 2019 neue Trojaner für Google Android entwickeln und verbreiten werden. Die Trends des vergangenen Jahres zeigen, dass Werbe- und Banking-Trojaner mit großer Wahrscheinlichkeit die mobile Malware dominieren werden.

Es ist eher unwahrscheinlich, dass betrügerische E-Mails und Newsletter verschwinden: Cyber-Kriminelle werden weiter an neuen Betrugsmethoden tüfteln. Deshalb ist es wichtig, einen zuverlässigen Schutz gegen Viren & Co. zu haben!