Frankfurt, 28. Dezember 2018

Im vergangenen Jahr wurden Android-Nutzer erneut von einer Reihe böswilliger und unerwünschter Apps angegriffen. Viele dieser Apps wurden über Google Play verbreitet. Folgender Trend wird deutlich: Trojaner mit speziellen Methoden tarnen.

Eine der Hauptbedrohungen für Nutzer in den letzten 12 Monaten waren Android-Banker, die Finanzinstitute auf der ganzen Welt angriffen. Malware, die einen beliebigen Schadcode aus dem Internet herunterladen und ausführen konnte, stellte ebenfalls eine ernsthafte Bedrohung dar.

Virenautoren verbreiteten Trojaner, um betrügerische Programme zu implementieren, und setzten andere bösartige Apps ein, um an das Geld der Nutzer zu kommen. Darüber hinaus versuchten Cyber-Kriminelle mit Hilfe sogenannter Clipper, Kryptowährung zu klauen, indem sie die IDs von elektronischen Wallets in der Zwischenablage änderten.

Das Problem der Infizierung von Firmware in der Produktionsphase bleibt immer noch aktuell. Im Frühjahr entdeckten die Virenanalysten von Doctor Web einen Trojaner, der in Android eingebettet war. Über 40 Modelle mobiler Geräte wurden kompromittiert.

Hauptereignisse des Jahres 2018

- Entdeckung von neuen bösartigen und unerwünschten Apps auf Google Play;

- Versuche von Virenschreibern, die Erkennung von Malware zu verhindern;

- Banking-Trojaner greifen Kunden von Finanzinstituten weltweit an;

- Trojaner verwenden den Android Accessibility Service zur Automatisierung bösartiger Aktivitäten;

- Verbreitung von Trojanern, die in der Lage sind, E-Wallet-Nummern in der Zwischenablage zu ändern.

Die interessantesten Fälle

Anfang 2018 spürten die Virenanalysten von Doctor Web die Verbreitung von Android.CoinMine.15 auf. Der Trojaner infizierte Smart TVs, Router, Spielkonsolen sowie andere Android-Geräte über den Android Device Bridge Debugger. Zunächst generierte Android.CoinMine.15 zufällige IP-Adressen und versuchte, eine Verbindung zum Port 5555 aufzubauen. Wenn die Verbindung erfolgreich war, installierte er eine Kopie seines Trojaners auf einem zugänglichen Gerät inklusive der Software zum Schürfen von Monero (XMR).

Im März berichteten die Virenanalysten von Doctor Web von einem neuen Fall von Android.Triada.231. Der Schädling war in über 40 Modellen von Android-Smartphones und Tablets integriert. Unbekannte Täter betteten Android.Triada.231 in eine Systembibliothek auf Quellcode-Ebene ein, während andere Vertreter von Android.Triada in der Regel als eigenständige Apps verbreitet werden. Der Trojaner integriert sich in den Zygote-Prozess, der wiederum andere Apps startet. Als Folge infiziert Android.Triada.231 andere Prozesse und kann böswillige Funktionen ausführen. So kann er Apps gegen den Willen des Nutzers herunterladen, installieren oder deinstallieren.

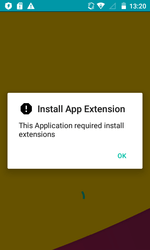

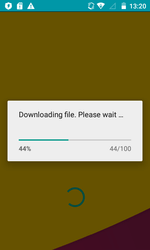

Angreifer verwenden zunehmend Methoden, um die Erkennung von böswilligen und unerwünschten Apps zu verhindern. Im Jahr 2018 setzte sich dieser Trend fort. Eine beliebte Methode, die Präsenz von Malware zu vertuschen, ist der Einsatz von sogenannten Loadern. Diese können Trojaner und andere gefährliche Software für längere Zeit außerhalb der Reichweite von Virenschutzsoftware halten und bei potenziellen Opfern den Verdacht auf Malware verringern. Mit solchen Loadern können Cyber-Kriminelle verschiedene Schädlinge wie z.B. Spyware verbreiten.

Im April 2018 spürten die Virenanalysten von Doctor Web Android.DownLoader.3557 auf Google Play auf. Er lud sich auf Geräte der Nutzer herunter und forderte sie auf, Android.Spy.443.origin und Android.Spy.444.origin zu installieren. Diese Schädlinge verfolgten den Standort von Smartphones und Tablets, erhielten Informationen über alle zugänglichen Dateien, konnten Dokumente der Opfer an Cyber-Kriminelle senden sowie Kurznachrichten abfangen, Daten aus der Kontaktliste klauen, Videos aufzeichnen, Gespräche abhören und noch vieles mehr.

Im August konnten die Malwareanalysten von Doctor Web Android.DownLoader.784.origin auf Google Play ausfindig machen. Dieser lud einen anderen Schädlings namens Android.Spy.409.origin auf das Gerät des Opfers herunter. Android.DownLoader.784.origin wurde unter dem Deckmantel der Zee Player App verbreitet, die Nutzern erlaubte, Fotos und Videos zu verstecken. Die App war funktionsfähig und erregte beim Opfer keinen Verdacht auf Malware.

Downloader werden immer häufiger zur Verbreitung von Android-Banking-Trojanern eingesetzt. So wurde im Juli auf Google Play Android.DownLoader.753.origin entdeckt. Einige solcher Apps sind funktionsfähig, um zunächst das Vertrauen der Nutzer zu gewinnen. Android.DownLoader.753.origin lud verschiedene Banking-Trojaner zum Klauen von sensiblen Daten herunter und versuchte, diese zu installieren.

Später wurden weitere böswillige Apps auf Google Play entdeckt. Eine davon ist unter dem Namen Android.DownLoader.768.origin bekannt. Der Schädling wurde durch Cyber-Kriminelle unter dem Deckmantel der Shell-Software verbreitet. Ein weiterer Schädling namens Android.DownLoader.772.origin wurde als nützliches Tool verbreitet. Beide Trojaner wurden zum Herunterladen und Installieren von anderen Android-Bankern eingesetzt.

Downloader infizieren mobile Geräte mit anderer Malware. Im Oktober entdeckten die Virenanalysten von Doctor Web Android.DownLoader.818.origin, der auf Google Play unter dem Deckmantel eines VPN-Clients verbreitet wurde. Später entdeckten die Analysten in gefälschten Spielen mehrere Modifikationen dieser böswilligen App. Die Schädlinge wurden als Android.DownLoader.819.origin und Android.DownLoader.828.origin getauft und sollten nach Plan der Cyber-Kriminellen Werbe-Apps installieren. Mehr dazu in unserem Beitrag.

Böswillige Apps mit mehreren Modulen wurden immer häufiger eingesetzt. Jedes der Module führt bestimmte Funktionen aus. Dabei können Angreifer die Fähigkeiten der Trojaner bei Bedarf erweitern. Dieses Funktionsprinzip trägt dazu bei, dass die Erkennung von Bedrohungen verhindert werden kann. Virenautoren können diese Plug-ins schnell aktualisieren und neue hinzufügen, damit der Trojaner mit einem Minimum an Funktionen auskommt und weniger auffällig wird.

Die Virenanalysten von Doctor Web entdeckten einen solchen Schädling im Februar 2018 und nahmen ihn als Android.RemoteCode.127.origin in die Malwaredatenbank auf. Darüber wurde in diesem Beitrag ausführlich berichtet. Der Trojaner, der von 4.500.000 Nutzern installiert worden war, startete weitere böswillige Module. Eines der Plug-ins von Android.RemoteCode.127.origin installierte einen Patch, der in einem gewöhnlichen Bild versteckt war. Diese Methode zum Verstecken von böswilligen Objekten ist bekannt als Steganographie. Sicherheitsanalysten kennen diese Methode bereits, sie wurde aber bis dato durch Cyber-Kriminelle eher selten eingesetzt.

Nachdem sich der Schädling heruntergeladen und gestartet hatte, lud er ein anderes Bild mit dem versteckten Plug-in, welches später Android.Click.221.origin herunterlud und startete. Der Schädling rief Webseiten auf und klickte auf Links und Banner, um damit Geld für Kriminelle zu verdienen.

Beispiele von Bildern mit verschlüsselten Modulen von Android.RemoteCode.127.origin:

Android.RemoteCode.152.origin ist ein weiterer Trojaner, der den Schadcode herunterladen und ausführen kann. Der Schädling, der von über 6.500.000 Nutzern installiert worden war, lud verdeckt zusätzliche Module herunter und startete diese. Damit erstellte der Trojaner unsichtbare Banner, klickte auf diese und verdiente so das Geld für seine Virenschreiber.

Im Herbst wurde auch Android.Clipper.1.origin aufgespürt, der in der Zwischenablage Wallet-IDs von bekannten Zahlungssystemen wie Yandex.Money, Qiwi und Webmoney (R und Z) sowie Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH und Blackcoin unterschob. Beim Kopieren der ID in die Zwischenablage unterschob Android.Clipper.1.origin dem Nutzer eine andere ID. Unaufmerksame Nutzer konnten so ihr Geld unwissend an Cyber-Kriminelle überweisen.

Malware-Landschaft

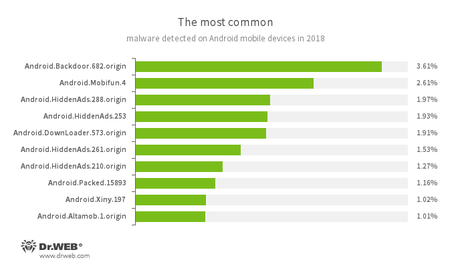

Laut der Android-Statistik von Doctor Web wurden Android-Geräte vor allem durch Adware-Trojaner und Malware, die böswillige und unerwünschte Apps herunterlädt, sowie Trojaner, die Befehle von Cyber-Kriminellen ausführen, angegriffen.

- Android.Backdoor.682.origin

- Trojaner, der Befehle von Cyber-Kriminellen ausführt.

- Android.Mobifun.4

- Vertreter einer Trojaner-Familie, die unerwünschte Werbung anzeigt.

- Android.HiddenAds

- Vertreter einer Trojaner-Familie, die unerwünschte Werbung anzeigt.

- Android.DownLoader.573.origin

- Malware, die Apps von Virenschreibern herunterlädt.

- Android.Packed.15893

- Schädling, der durch Packprogramme geschützte Trojaner erkennt.

- Android.Xiny.197

- Trojaner, der andere Apps herunterlädt und löscht.

- Android.Altamob.1.origin

- Malware, die Apps von Virenschreibern herunterlädt.

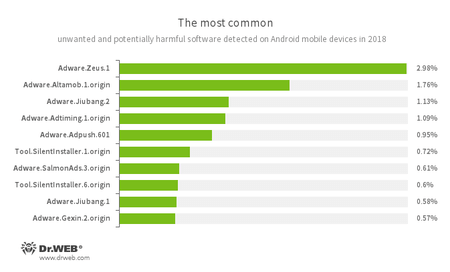

Unter den unerwünschten und gefährlichen Apps, die auf Android-Geräten gefunden wurden, sind sogenannte Ad-Module am häufigsten anzutreffen. Auch Apps zum Herunterladen und Installieren von böswilliger Software wurden auf Smartphones und Tablets detektiert.

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

- Virenschreiber betteten unerwünschte Module in Apps ein, die aggressive Werbung anzeigen.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- Potenziell gefährliche Programme zum Herunterladen und Installieren von Apps.

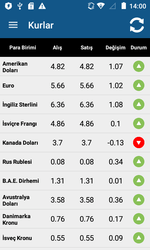

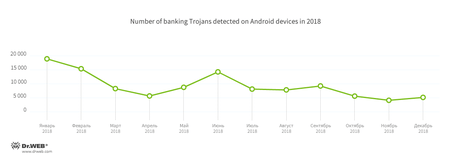

Banking-Trojaner

Banking-Trojaner bleiben nach wie vor eine gefährliche Bedrohung für Online-Banking-Nutzer. Diese Schädlinge klauen Logins und Passwörter von Online-Banking-Konten der Nutzer sowie weitere sensible Daten, um an das Geld der Nutzer zu kommen. Im Laufe der letzten 12 Monate wurden dank Dr.Web für Android über 110.000 Trojaner auf Smartphones und Tablets ausfindig gemacht. Sämtliche Malwarefunde im Jahresverlauf sind wie folgt abgebildet:

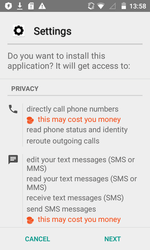

Auch Banking-Trojaner für Android wurden massenhaft verbreitet. Als Grundlage für die Entwicklung des Schädlings diente das online verfügbare Muster von Android.BankBot.149.origin. So konnten Cyber-Kriminelle mit Hilfe der Schädlinge Android.BankBot.250.origin und Android.BankBot.325.origin nicht nur persönliche Daten der Nutzer stehlen, sondern auch den Zugang zu infizierten Geräten bekommen.

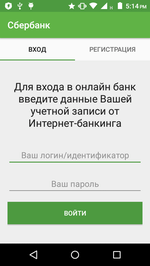

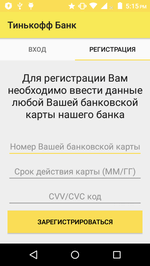

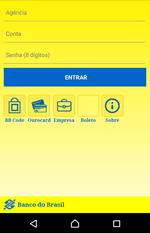

Nutzer erlebten auch im Jahre 2018 erneut Angriffe von Banking-Trojanern, die es auf das Geld der Nutzer in Russland, der Türkei, Brasilien, Spanien, Deutschland, Frankreich sowie anderen Staaten abgesehen haben. Im Frühling haben die Virenanalysten von Doctor Web den Trojaner Android.BankBot.344.origin ausfindig gemacht. Dieser verbreitete sich unter dem Deckmantel einer Banking-App und attackierte die Kundschaft von einigen in Russland ansässigen Banken.

Android.BankBot.344.origin fragte beim potenziellen Opfer nach Login und Passwort für sein Online-Banking-Konto sowie nach seiner Kreditkartennummer und leitete diese Daten an Cyber-Kriminelle weiter.

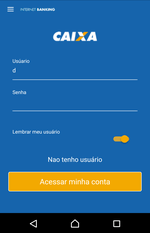

Im Herbst machten die Virenanalysten von Doctor Web den Bösewicht Android.Banker.2876 ausfindig. Dieser verbreitete sich über Google Play. Cyber-Kriminelle setzten ihn zum Klauen von vertraulichen Daten von Kunden einiger europäischer Banken ein. Der Schädling fing Kurznachrichten, Telefonnummern sowie weitere persönliche Daten beim Opfer ab.

Im Dezember spürten die Virenanalysten von Doctor Web den Schädling Android.BankBot.495.origin auf Google Play auf. Dieser griff Nutzer in Brasilien an, klaute ihre Online-Banking-Daten und konnte andere Apps wie Accessibility Service steuern. Android.BankBot.495.origin zeigte auch gefälschte Formulare an und versuchte mit deren Hilfe, Logins und Passwörter der Nutzer herauszufischen.

Betrug

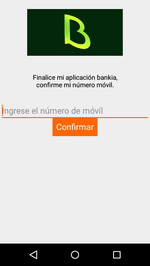

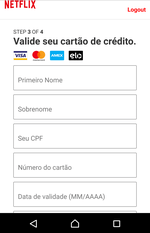

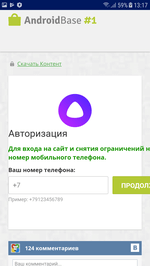

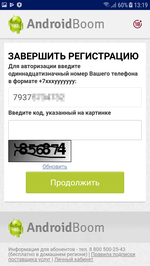

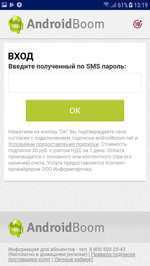

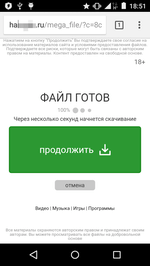

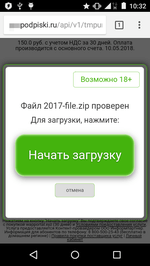

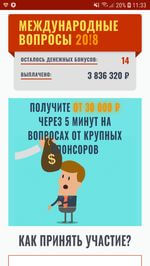

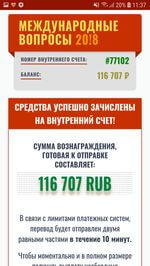

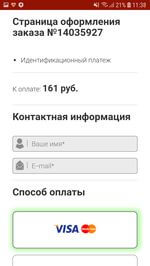

Cyber-Kriminelle setzen aktiv Malware für Android für ihre betrügerischen Kampagnen ein. 2018 wurde eine Reihe solcher Trojaner entdeckt. Einer davon ist Android.Click.245.origin. Er rief Webseiten auf, von denen Nutzer beliebige Apps herunterladen konnten, und fragte den Nutzer nach seiner Mobiltelefonnummer, an die später ein Verifizierungscode versendet wurde. So abonnierte der Schädling kostspielige Dienste für den naiven Nutzer. Gelegentlich wurde sogar automatisch ein Abo erstellt. Nachfolgend ein Beispiel dafür:

Unter den auf Google Play gefundenen Trojanern sind auch solche, die eine Webseite auf Befehl der Cyber-Kriminellen oder ihres Verwaltungsservers aufriefen. Dazu gehören u.a. Android.Click.415, Android.Click.416, Android.Click.417, Android.Click.246.origin, Android.Click.248.origin und Android.Click.458. In der Regel wurden diese Schädlinge für nützliche Apps (Kochbücher, Stimmenassistenten, Spiele usw.) ausgegeben.

Cyber-Kriminelle verbreiteten auch Android.FakeApp: Familie von Android-Trojanern, die schädliche Webseiten mit gefälschten Umfragen aufrufen. Nutzer wurden aufgefordert, für eine Entschädigung ein paar einfache Fragen zu beantworten. Um an der Umfrage teilzunehmen, sollten diese jedoch für Verifizierungszwecke einen kleineren Betrag überweisen. Kein Wunder, dass die Nutzer keine Geld-Zurück-Garantie hatten und so ihr Geld verloren.

Im Laufe des Jahres haben die Virenanalysten von Doctor Web mehrere böswillige Apps aufgespürt, darunter Android.FakeApp und Android.Click, die von mindestens 85.000 Android-Nutzern installiert wurden.

Aussichten und Trends

Auch 2019 werden Nutzer mobiler Geräte wieder mit Angriffen von Banking-Trojanern rechnen müssen. Autoren von Viren & Co. werden die Funktionalität von Schädlingen weiter verbessern. Es ist wahrscheinlich, dass sich mehr Android-Banker in multifunktionale Malware verwandeln werden.

Auch die Zahl der betrügerischen Apps und Werbetrojaner wird zunehmen. Virenschreiber werden weiterhin versuchen, die Rechenleistung von Android-Geräten zum Schürfen von Kryptowährung anzuzapfen. Es ist nicht ausgeschlossen, dass es in der Zukunft weitere Fälle von Firmware-Infektionen gibt.

Cyber-Kriminelle werden weiterhin an ihren Methoden zum Umgehen von Virenschutzsoftware feilen. Böswillige Apps mit neuen Funktionsprinzipien und neuen Methoden zum Entwenden von vertraulichen Daten können auftauchen. Diese können mobile Geräte und Eye-Tracking-Techniken verwenden, um getippte Meldungen abzulesen. Darüber hinaus könnte neue Malware maschinelle Lernalgorithmen und andere Mittel der künstlichen Intelligenz zum Vorteil von Angreifern einsetzen.

Ihr Android-Gerät braucht einen Virenschutz

Nutzen Sie Dr.Web

- Über 140 Mio. Downloads auf Google Play

- Gratis für Dr.Web Heimanwender