Trojaner Android.InfectionAds nutzt kritische Android-Schwachstellen zur Infizierung und Installation von anderen Programmen aus

Analytics | Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News

Frankfurt, 12. April 2019

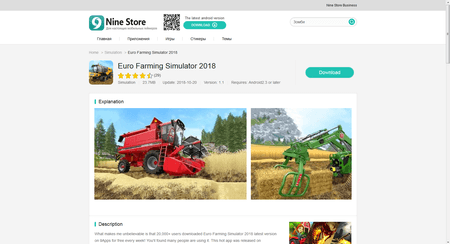

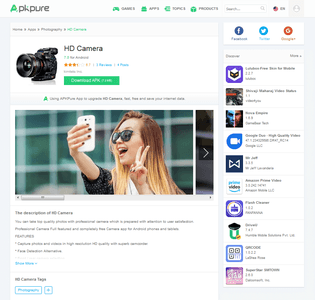

Cyber-Kriminelle betten den Trojaner in zunächst harmlose Software ein, deren Kopien dann über Kataloge von Android-Apps wie dem Nine Store und Apkpure verbreitet werden. Die Malwareanalysten von Doctor Web haben den Schädling Android.InfectionAds.1 in Spielen und Apps wie HD Camera, ORG 2018_19 \Tabla Piano Guitar Robab Guitar, Euro Farming Simulator 2018 und Touch on Girls entdeckt. Einige dieser Apps wurden von mindestens Tausenden von Smartphone- und Tabletbesitzern installiert. Die Anzahl der infizierten Apps und der betroffenen Nutzer kann allerdings auch noch viel höher sein.

Beim Starten einer App, in die ein Trojaner eingebettet ist, extrahiert dieser aus seinen Dateien Hilfsmodule, entschlüsselt und startet diese. Einige Trojaner zeigen lästige Werbung an, andere dienen dazu, Apps zu infizieren und automatisch Software zu installieren.

Android.InfectionAds.1 überlappt die Benutzeroberfläche des Betriebssystems und der Apps mit Werbebannern und verhindert somit die normale Arbeit mit den Geräten. Darüber hinaus kann der Trojaner den Code der beliebten Werbeplattformen Admob, Facebook und Mopub ändern, die in vielen Programmen und Spielen verwendet werden. Er ersetzt Anzeigen-IDs durch seine eigene ID und sorgt dafür, dass alle Werbegewinne an die Entwickler des Schädlings gehen.

Android.InfectionAds.1 nutzt die kritische Schwachstelle von CVE-2017-13315 von Android aus und kann Aktionen im Betriebssystem ausführen. Dadurch kann er Apps automatisch installieren und deinstallieren, ohne dass der Besitzer des mobilen Geräts dies merkt. Bei der Erstellung des Trojaners wurde ein Democode (PoC - Proof of Concept) chinesischer Forscher verwendet.

CVE-2017-13315 gehört zur Klasse der Schwachstellen, die als EvilParcel bezeichnet werden. Ihre Systemkomponenten enthalten einen Fehler, der beim Datenaustausch zwischen Apps und Betriebssystem zu deren Modifikation führen kann. Der Endwert eines speziell erstellten Fragments der übertragenen Daten unterscheidet sich vom ursprünglichen Wert. So können Apps die Betriebssystem-Scans umgehen, höhere Privilegien erhalten und Aktionen durchführen, die sie bisher nicht durften. Aktuell sind den Malwareanalysten von Doctor Web 7 Schwachstellen dieser Art bekannt. Ihre Zahl kann aber mit der Zeit weiter zunehmen.

Android.InfectionAds.1 installiert mit EvilParcel eine versteckte apk-Datei, die alle Komponenten des Trojaners enthält. Darüber hinaus ist Android.InfectionAds.1 in der Lage, eigene Updates und weitere – zum Teil böswillige – Apps zu installieren, die er vom Verwaltungsserver herunterlädt. So lud der Trojaner während der Analyse den Trojaner Android.InfectionAds.4 herunter und installierte diesen.

Ein Beispiel dafür, wie ein Trojaner ohne Berechtigung eine App installiert, ist nachfolgend dargestellt:

Neben EvilParcel nutzt der Trojaner auch eine weitere Android-Schwachstelle namens Janus (CVE-2017-13156) aus. Über diese Systemlücke infiziert er bereits installierte Apps, indem er seine Kopie in sie einbettet. Android.InfectionAds.1 stellt eine Verbindung zum Verwaltungsserver her und erhält von ihm eine Liste von Apps, die er infizieren soll. Wenn keine Verbindung zum Remote-Zentrum hergestellt werden kann, infiziert er die in den Grundeinstellungen angegebenen Apps. Abhängig von der Modifikation des Trojaners kann diese Liste verschiedene Elemente enthalten.

Hier ist ein Beispiel einer solchen Liste in einer der untersuchten Versionen von Android.InfectionAds.1:

- com.whatsapp (WhatsApp Messenger);

- com.lenovo.anyshare.gps (SHAREit - Transfer & Share);

- com.mxtech.videoplayer.ad (MX Player);

- com.jio.jioplay.tv (JioTV - Live TV & Catch-Up);

- com.jio.media.jiobeats (JioSaavn Music & Radio – including JioMusic);

- com.jiochat.jiochatapp (JioChat: HD Video Call);

- com.jio.join (Jio4GVoice);

- com.good.gamecollection;

- com.opera.mini.native (Opera Mini - fast web browser);

- in.startv.hotstar (Hotstar);

- com.meitu.beautyplusme (PlusMe Camera - Previously BeautyPlus Me);

- com.domobile.applock (AppLock);

- com.touchtype.swiftkey (SwiftKey Keyboard);

- com.flipkart.android (Flipkart Online Shopping App);

- cn.xender (Share Music & Transfer Files – Xender);

- com.eterno (Dailyhunt (Newshunt) - Latest News, LIVE Cricket);

- com.truecaller (Truecaller: Caller ID, spam blocking & call record);

- com.ludo.king (Ludo King™).

Wenn der Trojaner eine App infiziert, fügt er seine Komponenten in die apk-Dateistruktur ein, ohne ihre digitale Signatur zu ändern. Anschließend werden anstelle der Originale angepasste Versionen der Apps installiert. Da die digitale Signatur der infizierten Dateien aufgrund der Schwachstelle gleich bleibt, werden die Apps als eigene Updates installiert. Die Installation erfolgt auch über die EvilParcel-Schwachstelle - ohne Wissen des Nutzers. So funktionieren die gehackten Apps weiterhin einwandfrei, enthalten aber eine Kopie von Android.InfectionAds.1, die mit diesen unmerklich interagiert. Wenn eine App infiziert ist, stehen ihre Daten dem Trojaner zur Verfügung. Wenn z.B. WhatsApp infiziert ist, wird auf die Korrespondenz des Nutzers zugegriffen. Wenn hingegen z.B. der Browser infiziert ist, werden die darin gespeicherten Benutzernamen und Passwörter geklaut.

Die einzige Methode, den Trojaner loszuwerden und infizierte Apps wiederherzustellen, ist es, infizierte Apps zu entfernen und diese aus zuverlässigen Quellen wie Google Play neu zu installieren. Die aktualisierte Version von Dr.Web Security Space für Android bietet nun die Möglichkeit, Schwachstellen der EvilParcel-Klasse zu erkennen. Diese Funktion ist im Sicherheits-Auditor verfügbar. Sie können eine aktuelle Installationsdatei von der offiziellen Webseite von Doctor Web herunterladen. In Kürze wird sie auch auf Google Play zum Download bereitstehen.

Alle Dr.Web Produkte für Android spüren bekannte Versionen von Android.InfectionAds.1 erfolgreich auf und löschen diese. Deshalb stellt der Schädling für Dr.Web Nutzer keine Gefahr dar.