Risiken und Gefahren in der IoT-Welt

Hot news | Alle News | Viren-News

Baden-Baden, 17. Juli 2019

Einleitung

Heute sind nicht nur Computer, Smartphones, Tablets und Router, sondern auch Smart TVs, CCTV-Kameras, intelligente Uhren, Kühlschränke, Autos, Fitness-Tracker, Videorekorder und sogar Spielzeug für Kinder im Netz. Die Zahl der IoT-Geräte liegt bereits bei mehreren Milliarden und wächst jährlich.

Viele davon sind schlecht oder gar nicht gegen Angriffe geschützt. So kann beispielsweise mit Hilfe von einfachen oder bekannten Login/Passwort-Paaren eine Verbindung zu diesen Geräten aufgebaut werden. Besitzer von Geräten denken oft nicht daran, Voreinstellungen zu ändern, oder können dies aufgrund der Einschränkungen der Hersteller selbst nicht vornehmen. Dann erhalten Angreifer relativ einfach Zugang zu solchen Geräten, indem sie mehrere Benutzer-Passwort-Kombinationen erfolgreich verwenden (die Methode ist heute auch als der Brute-Force-Methode bekannt). Außerdem können sie Schwachstellen von Betriebssystemen ausnutzen.

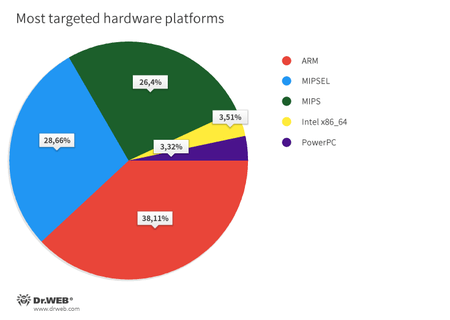

Seit 2016 verfolgen die Malwareanalysten von Doctor Web sicherheitsrelevante Entwicklungen in IoT-Bereich sehr genau. Zu diesem Zweck haben unsere Spezialisten ein Netzwerk von Fallen oder «Honeypots» aufgestellt, die das Verhalten von smarten Geräten imitieren und Infizierungsversuche registrieren. Honeypots decken mehrere Hardwareplattformen auf einmal ab, darunter ARM, MIPS, MIPSEL, PowerPC und Intel x86_64. Mit ihnen kann man Angriffe verfolgen, neue Malware erkennen und untersuchen, Erkennungsmechanismen verbessern und Malware schlussendlich effektiver bekämpfen.

In diesem Bericht werden erkannte Angriffe gegen IoT-Geräte sowie die häufigsten Bedrohungen aufgezeigt.

Statistik

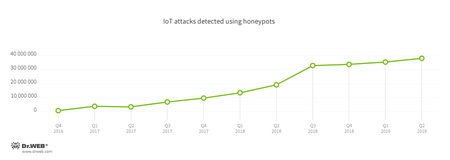

Zu Beginn der Beobachtung registrierten Virenanalysten von Doctor Web eine relativ geringe Präsenz von bösartigen Apps, die es auf IoT-Geräte abgesehen haben. In den ersten vier Monaten von 2016 wurden 729.590 Angriffe erfasst. Nur ein Jahr später sind sie ums 32fache auf 23 741 581 gewachsen. 12 Monate später gab es schon 99 199 434 Angriffe. In den sechs Monaten von 2019 wurden 73 513 303 Angriffe registriert – fast so viele wie im Jahr 2018.

Die Wachstumsdynamik ist in der nachfolgenden Grafik dargestellt:

In weniger als drei Jahren ist die Zahl der Versuche, IoT-Geräte zu hacken und zu infizieren, um 13 497% gestiegen.

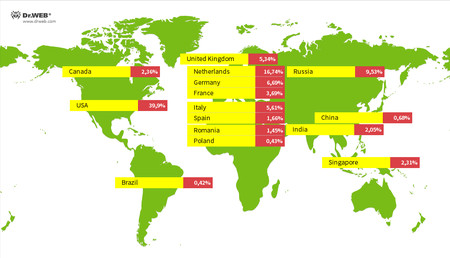

Angriffe auf IoT-Geräte wurden von IP-Adressen aus über 50 Ländern durchgeführt. Die häufigsten Angriffe waren aus den Vereinigten Staaten, den Niederlanden, Russland, Deutschland, Italien, dem Vereinigte Königreich, Frankreich, Kanada, Singapur, Indien, Spanien, Rumänien, China, Polen und Brasilien zu sehen.

Die geografische Verteilung der Angriffe und deren Anteil an der Gesamtzahl aller Angriffe sind in der nachfolgenden Grafik dargestellt:

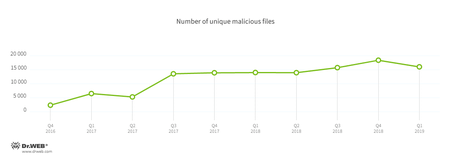

Nach einer erfolgreichen Kompromittierung von Geräten können Angreifer auf diese einen oder mehrere Trojaner herunterladen. Insgesamt wurden 131 412 einmalige bösartige Dateien während der Beobachtung erkannt. Die Erkennungsdynamik ist nachfolgend dargestellt:

Smarte Geräte laufen auf verschiedenen Prozessorarchitekturen. Viele bösartige Apps haben jeweilige Versionen für mehrere Hardwareplattformen. Unter denjenigen, die unsere Honeypots imitieren, werden Geräte mit ARM-, MIPSEL- und MIPS-Prozessoren am häufigsten angegriffen. Dies ist im Diagramm deutlich zu erkennen:

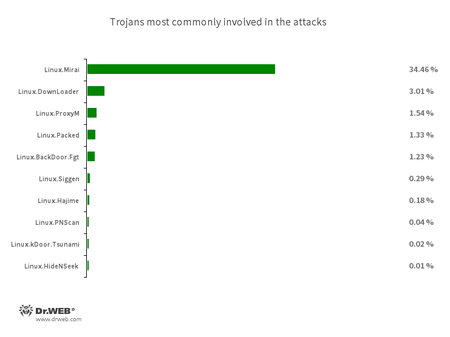

Die aktivsten bösartigen Apps gehören zur Linux.Mirai-Familie, auf die mehr als 34% der Angriffe entfällt. Weiter folgen Trojaner Linux.DownLoader (3% aller Angriffe) und Linux.ProxyM (1,5% der Angriffe). Zu den Top 10 gehören auch bösartige Apps wie Linux.Hajime, Linux.BackDoor.Fgt, Linux.PNScan, Linux.BackDoor.Tsunami und Linux.HideNSeek. Die aktivsten Trojaner sind in der nachfolgenden Abbildung zu sehen:

Böswillige Apps, die IoT-Geräte angreifen, können nach ihren Hauptfunktionen in mehrere Kategorien aufgeteilt werden:

- Trojaner für DDoS-Angriffe (z.B. Linux.Mirai);

- Trojaner, die andere bösartige Apps und Zusatzkomponenten (z.B. Linux.DownLoader, Linux.MulDrop) verbreiten, herunterladen und installieren;

- Trojaner, die die Fernverwaltung infizierter Geräte ermöglichen (z.B. Linux.BackDoor);

- Trojaner, die Geräte in Proxy-Server verwandeln (z.B. Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot);

- Trojaner zum Mining von Kryptowährungen (z.B. Linux.BtcMine);

- Andere Schädlinge.

Die meisten bösartigen Apps heute sind aber multifunktionale Bedrohungen, da sie mehrere Funktionen auf einmal kombinieren können.

Neueste Entwicklungen bei Bedrohungen für smarte Geräte

- Wegen der allgemeinen Verbreitung des Quellcodes für Trojaner wie Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami wächst die Zahl der neuen böswilligen Apps.

- Immer mehr böswillige Apps werden in Programmiersprachen wie Go und Rust entwickelt.

- Angreifer haben Zugriff auf Informationen zu vielen Schwachstellen, die zur Infizierung von Geräten ausgenutzt werden können.

- Das Mining von Kryptowährungen (vor allem Monero) auf IoT-Geräten ist nach wie vor beliebt.

Nachfolgend finden Sie die häufigsten und bemerkenswerten Trojaner für IoT-Geräte.

Häufigste IoT-Bedrohungen

Linux.Mirai

Linux.Mirai ist einer der aktivsten Trojaner, der IoT-Geräte angreift. Die erste Version des Schädlings erschien im Mai 2016. Später wurde sein Quellcode veröffentlicht, sodass er schnell eine große Anzahl an Änderungen von verschiedenen Virenschreibern erhielt. Jetzt ist Linux.Mirai der häufigste Trojaner für Linux, der auf einer Vielzahl von Prozessorarchitekturen wie x86, ARM, MIPS, SPARC, SH-4, M68K usw. läuft.

Nachdem das Zielgerät infiziert wurde, verbindet sich Linux.Mirai mit dem Control Server und wartet auf weitere Befehle. Seine Hauptfunktion ist es, DDoS-Angriffe durchzuführen.

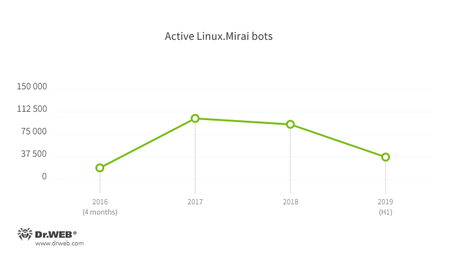

Die nachfolgende Grafik zeigt die Erkennungsdynamik für aktive Kopien des Trojaners:

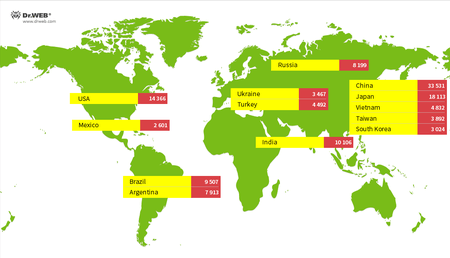

Verschiedene Modifikationen von Linux.Mirai sind in China, Japan, USA, Indien und Brasilien besonders aktiv. Nachfolgend sind Länder aufgeführt, in denen die Höchstanzahl von Bots dieser Familie erfasst wurde.

Linux.Hajime

Eine weitere gefährliche App, die IoT-Geräte infiziert, ist Linux.Hajime. Dieser Trojaner ist den Virenanalysten von Doctor Web seit Ende 2016 bekannt. Er läuft unter ARM, MIPS und MIPSEL und übernimmt die Funktion eines Netzwerkwurms, der sich über das Telnet-Protokoll verbreitet. Infizierte Geräte sind im dezentralen P2P-Botnetz eingegliedert und werden zur Infizierung von weiteren Objekten im Netzwerk ausgenutzt. Der Schädling blockiert den Zugriff anderer bösartiger Apps auf die durch ihn angegriffenen Geräte, indem er die Ports 23, 7547, 5555 und 5358 schließt.

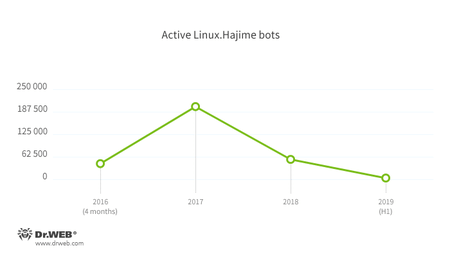

Der Höhepunkt der Linux.Hajime-Aktivitäten war auf Ende 2016/Anfang 2017 zu beobachten, als die Zahl von aktiven Kopien des Trojaners bei über 43 000 lag. Seitdem sind seine Aktivitäten zurückgegangen und nehmen allmählich ab. Aktuell liegt die Zahl der aktiven Linux.Hajime-Bots bei nur mehreren Hundert.

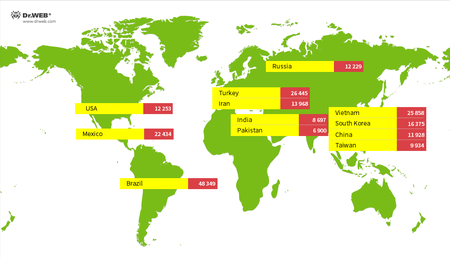

Brasilien, die Türkei, Vietnam, Mexiko, Südkorea und Vietnam gehören zu den Ländern, in denen diese Trojaner am häufigsten vorkommen. Nachfolgende sind die Länder gekennzeichnet, wo die höchste Anzahl an aktiven Linux.Hajime-Trojanern erfasst wurden.

Linux.BackDoor.Fgt

Zu den fünf Trojanern, die zur Infizierung von IoT-Geräten entwickelt wurden, gehört auch Linux.BackDoor.Fgt der seit Herbst 2015 verbreitet wird. Verschiedene Versionen dieses Schädlings unterstützen MIPS, SPARC sowie andere Architekturen und laufen in einer Linux-Umgebung. Der Quellcode von Linux.BackDoor.Fgt ist offen und ist daher bei Virenschreibern so beliebt.

Die Backdoors werden über die Protokolle wie Telnet und SSH verbreitet. Dabei werden Logins und Passwörter gebrochen, um auf Zielobjekte zugreifen zu können. Mit Hilfe dieser Trojaner werden DDoS-Angriffe durchgeführt und infizierte Geräte ferngesteuert.

Linux.ProxyM

Der Trojaner Linux.ProxyM ist einer der Schädlinge, mit denen Cyberkriminelle ihre eigene Anonymität im Internet gewährleisten. Er startet auf infizierten Linux-Geräten einen SOCKS-Proxy-Server, über den Cyberkriminelle den Netzwerkverkehr passieren lassen. Die Virenanalysten von Doctor Web entdeckten die ersten Versionen von Linux.ProxyM im Februar 2017. Der Trojaner ist bis heute noch aktiv.

Linux.Ellipsis.1

Linux.Ellipsis.1 ist ein weiterer Trojaner, der IoT-Geräte und Linux-Computer in Proxy-Server verwandelt. Erwischt wurde er durch Virenanalysten von Doctor Web im Jahr 2015. Nach seinem Start löscht er Protokolldateien und blockiert die erneute Erstellung von Dateien, entfernt einige Systemprogramme und verbietet die Kommunikation mit bestimmten IP-Adressen. Wenn der Trojaner verdächtigen Datenverkehr von einer dieser Adressen erkennt, listet er diese auf. Auf Befehl des Steuerservers beendet Linux.Ellipsis.1 Anwendungen, die eine Verbindung zu verbotenen Adressen aufgebaut haben.

Linux.LuaBot

Die Malwareanalysten von Doctor Web entdeckten die ersten Versionen von Linux.LuaBot im Jahr 2016. Diese Schädlinge sind in der Programmiersprache Lua geschrieben und unterstützen Architekturen wie Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 und M68k. Sie bestehen aus mehreren Dutzend Skriptmodulen, von denen jedes eine bestimmte Aufgabe erfüllt. Sie sind multifunktionale bösartige Apps und können Updates für diese Module vom Control Server empfangen sowie neue Module herunterladen. Abhängig von der Modifikation und der Menge der Skripte können Angreifer mit deren Hilfe infizierte Geräte per Fernzugriff verwalten und Netz Proxy-Server erstellen, um ihre Anonymität zu gewährleisten.

Linux.BtcMine.174

Cyberverbrecher infizieren IoT-Geräte vor allem mit einem Ziel: Sie wollen dadurch Kryptowährungen schürfen. Die Linux.BtcMine-Familie sowie andere bösartige Apps sind ihnen dabei behilflich. So ist z.B. Linux.BtcMine.174, der Ende 2018 ausfindig gemacht wurde, für das Minig von Monero (XMR) konzipiert. Linux.BtcMine.174 ist ein Skript, das in der Befehlsshellsprache sh geschrieben wurde. Wenn er nicht als Root ausgeführt wird, versucht er, seine Berechtigungen durch mehrere Exploits zu erhöhen.

Linux.BtcMine.174 ist ein Skript, das in der Befehlsshellsprache sh geschrieben wurde. Wenn er nicht als Root ausgeführt wird, versucht er, seine Berechtigungen durch mehrere Exploits zu erhöhen.

Der Trojaner nistet sich im Autostart ein und hat daher keine Angst, wenn das infizierte Gerät neu gestartet wird. Darüber hinaus überprüft er regelmäßig, ob der Mining-Prozess aktiv ist. Bei Bedarf initiiert er diesen erneut und stellt so die permanente Produktion von Kryptowährung sicher.

Linux.MulDrop.14

Die Linux.MulDrop-Trojaner werden zur Verbreitung und Installation anderer bösartiger Anwendungen eingesetzt. Sie laufen auf vielen Hardwarearchitekturen und Gerätetypen. 2017 entdeckten aber die Virenanalysten von Doctor Web den Trojaner Linux.MulDrop.14, der nur auf Raspberry Pi-Computer als Zielscheibe hatte. Linux.MulDrop.14 stellt ein Skript dar, das ein verschlüsseltes Programm zum Mining von Kryptowährung abspeichert. Nach dem Start entpackt und startet er den Miner und versucht, andere in der Netzwerkumgebung verfügbare Geräte zu infizieren. Um zu verhindern, dass Wettbewerber auf die Ressourcen des infizierten Geräts zugreifen können, blockiert Linux.MulDrop.14 den Netzwerkport 22.

Linux.HideNSeek

Linux.HideNSeek infiziert smarte Geräte, Computer und Server unter Linux, indem er sie zu einem dezentralen Botnet hinzufügt. Für seine Verbreitung generiert er IP-Adressen und versucht, anhand einer Liste mit bekannten Benutzername-Passwort-Kombinationen eine Verbindung zu den Geräten aufzubauen. Darüber hinaus ist er in der Lage, verschiedene Hardware-Schwachstellen auszunutzen. Linux.HideNSeek kann infizierte Geräte per Fernzugriff verwalten sowie Befehle (Entfernen von Dateien usw.) von Cyberkriminellen ausführen.

Linux.BrickBot

Im Gegensatz zu den meisten Schädlingen sind die Linux.BrickBot-Trojaner für den Vandalismus konzipiert: Sie deaktivieren Computer und IoT-Geräte. Bekannt sind sie seit 2017.

Der Linux.BrickBot infiziert Geräte über Telnet, indem er Benutzernamen und Passwörter ausprobiert. Dann versucht er, Daten aus dem Speicher zu löschen, die Netzwerkeinstellungen zurückzusetzen, alle Verbindungen zu blockieren und erzwingt den Neustart. Die beschädigten Elemente müssen in einigen Fällen sogar ersetzt werden. Diese Trojaner kommen selten vor, sind aber extrem gefährlich.

Der Linux.BrickBot infiziert Geräte über Telnet, indem er Benutzernamen und Passwörter ausprobiert. Dann versucht er, Daten aus dem Speicher zu löschen, die Netzwerkeinstellungen zurückzusetzen, alle Verbindungen zu blockieren und erzwingt den Neustart. Die beschädigten Elemente müssen in einigen Fällen sogar ersetzt werden. Diese Trojaner kommen selten vor, sind aber extrem gefährlich.

Fazit

Millionen von Geräten, die wir im Alltag benutzen, sind Kleincomputer. Sie sind ähnlichen Angriffen ausgesetzt und haben auch ihre Schwachstellen. Aufgrund vieler Einschränkungen kann es viel schwieriger oder gar unmöglich sein, diese zu schützen. Viele Nutzer sind außerdem potenzieller Risiken nicht ganz bewusst und nehmen diese Geräte immer noch als sicheres und praktisches Spielzeug wahr.

Der IoT-Markt entwickelt sich rasant und wiederholt in vielerlei Hinsicht die Situation mit der Massenverbreitung von PCs, wo Mechanismen des Kampfes gegen Bedrohungen nur langsam verbessert wurden. Während sich Hersteller und Besitzer smarter Geräte an die neuen Gegebenheiten anpassen, haben Angreifer große Chancen. Daher kann in naher Zukunft mit neuer IoT-Malware gerechnet werden.

Die Virenanalysten von Doctor Web werden auch weiterhin die Verbreitung von IoT-Trojanern sowie anderen Bedrohungen verfolgen und Nutzer über alle interessanten Entwicklungen im IoT-Bereich auf dem Laufenden halten. Alle im Bericht erwähnten Schädlinge werden durch Dr.Web erfolgreich erkannt und entfernt.