Doctor Web: Trojaner aus dem Google Play Store wurde von über 101 700 000 Millionen Android-Nutzern installiert

Analytics | Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News | Viren-News

Baden-Baden, 8. August 2019

Dieser Trojaner stellt ein böswilliges Modul dar, das in der Klassifikation von Dr.Web den Namen Android.Click.312.origin trägt. Es ist in gängige Apps wie Wörterbücher, Online-Karten, Audio-Player, Barcodescanner und andere Software integriert. All diese Apps sind funktionsfähig und sehen für Besitzer von Android-Geräten harmlos aus. Darüber hinaus startet Android.Click.312.origin seine Aktivitäten erst nach 8 Stunden, um bei den Nutzern keinen Verdacht zu erregen.

Nachdem der Trojaner gestartet hat, sendet er die folgenden Informationen über das infizierte Gerät an den Server der Cyber-Kriminellen:

- Hersteller und Modell;

- Version des Betriebssystems;

- Wohnsitz des Nutzers und die Standardsprache des Betriebssystems;

- User-Agent ID;

- Name des Mobilfunkbetreibers;

- Art der Internetverbindung;

- Bildschirmeinstellungen;

- Zeitzone;

- App, in die der Trojaner eingebettet ist.

Daraufhin sendet der Server die notwendigen Einstellungen an den Schädling. Diese Einstellungen enthalten Namen von Methoden und Klassen mit den entsprechenden Parametern. Mi Hilfe dieser Parameter ist Android.Click.312.origin in der Lage, die Installation und Aktualisierung von Apps zu überwachen.

Wenn eine neue App installiert oder eine apk-Datei vom Play Store Client heruntergeladen wird, überträgt der Trojaner Informationen über die App an den Server der Cyberkriminellen. Android.Click.312.origin erhält daraufhin Adressen der Webseiten, die er dann im unsichtbaren WebView öffnet, und Links, die er im Browser oder Google Play Store herunterlädt.

So kann der Trojaner je nach Servereinstellungen und Anweisungen des Administrators nicht nur Apps auf Google Play bewerben, sondern auch Websites im Hintergrund herunterladen, u.a. mit Werbung (einschließlich Videos) oder anderen fragwürdigen Inhalten. Nach der Installation der Apps, in die der Trojaner eingebettet war, beschwerten sich einige Nutzer über automatisch erstellte Abos von teuren Content-Anbietern.

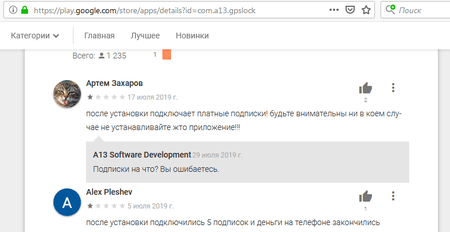

Abbildung 1. Kommentar des ersten Nutzers: Nach der Installation werden kostenpflichtige Abos erstellt. Seien Sie aufmerksam. Installieren Sie diese App auf keinen Fall!!!

Antwort des Entwicklers: Um welche Abos geht es? Sie irren sich.

Kommentar des zweiten Nutzers: Nach der Installation wurden 5 Abos erstellt. Das Guthaben ist aufgebraucht.

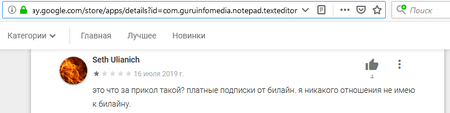

Abbildung 2. Kommentar des Nutzers: Ist es ein Witz? Um welche Beeline-Abos geht? Ich habe keine Berührung mit Beeline.

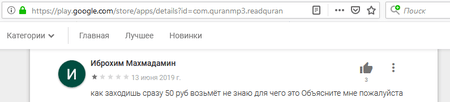

Abbildung 3. Kommentar des Nutzers: 50 RUB werden sofort abgebucht. Wie können Sie das erklären?

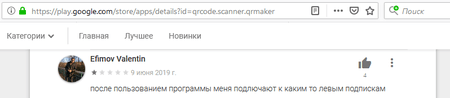

Abbildung 4. Kommentar des Nutzers: Vor der Nutzung der App werden irgendwelche Abos erstellt.

Den Malwareanalysten von Doctor Web ist es nicht gelungen, die Bedingungen für das Herunterladen solcher Webseiten durch den Trojaner zu rekonstruieren, aber die betrügerische Methode unter Einsatz von Android.Click.312.origin ist einfach. Da der Trojaner dem Server eine aktuelle Internetverbindung mitteilt, kann der Server bei einer Internetverbindung über den Mobilfunkanbieter einen Befehl zum Öffnen einer Website, die die WAP-Сlick-Technologie unterstützt, senden. Diese Technologie vereinfacht das Abonnieren von verschiedenen Premium-Diensten, wird aber oft illegal eingesetzt. Dieses Problem wurde von uns bereits in den Jahren 2017 und 2018 beschrieben. Um einen unnötigen Dienst zu abonnieren ist in einigen Fällen eine Benutzerbestätigung überhaupt nicht nötig: Ein Skript oder der Trojaner selbst kann dies für den Nutzer tun. Der Schädling wird auch auf die Bestätigungstaste klicken und eine Zielseite im unsichtbaren WebView öffnen – somit erfolgt der Vorgang ohne Wissen und Beteiligung des Opfers.

Die Virenanalysten von Doctor Web identifizierten 34 Apps, in die Android.Click.312.origin eingebettet war. Sie wurden von über 51 700 000 Anwendern installiert. Darüber hinaus wurde eine Modifikation des Trojaners namens Android.Click.313.origin von mindestens 50 000 000 Nutzern heruntergeladen. Damit liegt die Gesamtzahl der vom Trojaner bedrohten Nutzer bei über 101 700 000. Nachfolgend finden Sie eine Liste von Apps, in denen der Schädling gefunden wurde:

| GPS Fix |

| QR Code Reader |

| ai.type Free Emoji Keyboard |

| Cricket Mazza Live Line |

| English Urdu Dictionary Offline - Learn English |

| EMI Calculator - Loan & Finance Planner |

| Pedometer Step Counter - Fitness Tracker |

| Route Finder |

| PDF Viewer - EBook Reader |

| GPS Speedometer |

| GPS Speedometer PRO |

| Notepad - Text Editor |

| Notepad - Text Editor PRO |

| Who unfriended me? |

| Who deleted me? |

| GPS Route Finder & Transit: Maps Navigation Live |

| Muslim Prayer Times & Qibla Compass |

| Qibla Compass - Prayer Times, Quran, Kalma, Azan |

| Full Quran MP3 - 50+ Audio Translation & Languages |

| Al Quran Mp3 - 50 Reciters & Translation Audio |

| Prayer Times: Azan, Quran, Qibla Compass |

| Ramadan Times: Muslim Prayers, Duas, Azan & Qibla |

| OK Google Voice Commands (Guide) |

| Sikh World - Nitnem & Live Gurbani Radio |

| 1300 Math Formulas Mega Pack |

| Обществознание - школьный курс. ЕГЭ и ОГЭ. |

| Bombuj - Filmy a seriály zadarmo |

| Video to MP3 Converter, RINGTONE Maker, MP3 Cutter |

| Power VPN Free VPN |

| Earth Live Cam - Public Webcams Online |

| QR & Barcode Scanner |

| Remove Object from Photo - Unwanted Object Remover |

| Cover art IRCTC Train PNR Status, NTES Rail Running Status |

Die Informationen über den Trojaner wurden von Doctor Web an Google weitergegeben. Einige Apps wurden aus dem Google Play Store schnell entfernt. Darüber hinaus wurden Updates für mehrere Apps, die keine böswilligen Komponente mehr haben, freigegeben. Zum Zeitpunkt dieser Pressemitteilung enthielten die meisten Apps jedoch immer noch ein böswilliges Modul und standen weiterhin zum Download bereit.

Virenanalysten von Doctor Web empfehlen Entwicklern, vertrauenswürdige Module zur Monetarisierung von Apps sorgfältig auszuwählen und keine zweifelhaften SDKs zu integrieren. Dr.Web Produkte für Android erkennen und entfernen Apps, die bekannte Versionen von Android.Click.312.origin enthalten. Deshalb stellt der Schädling für unsere Nutzer keine Bedrohung dar.

Mehr zu Android.Click.312.origin

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender

#Android #Google_Play/p>