Android-Clicker unterschiebt Nutzern kostenpflichtige Dienste

Analytics | Hot news | Mobile Bedrohungen | Alle News | Viren-News

Baden-Baden, 17. Oktober 2019

Virenanalysten von Doctor Web entdeckten mehrere Modifikationen des Schädlings. Diese tragen die Namen Android.Click.322.origin, Android.Click.323.origin und Android.Click.324.origin. Zu Tarnungszwecken verwendeten die Angreifer mehrere Methoden. Erstens bauten sie den Clicker in harmlose Apps – Kamera-Apps und Bildsammlungen – ein, die die deklarierten Funktionen erfüllen. Deshalb hatten Sicherheitsspezialisten und Nutzer keinen Grund, diese als Bedrohung einzustufen.

Zweitens wurden alle böswilligen Apps durch das kostenpflichtige Packprogramm Jiagu geschützt, was die Virenerkennung und Codeanalyse erschwert. Dadurch hatte der Trojaner größere Chancen, die Erkennung des integrierten Schutzes des Google Play-Store zu umgehen.

Drittens versuchten Virenschreiber, den Trojaner als bekannte Werbebibliothek zu tarnen. Nach der Integration in die App-Träger wurde der Schädling in die Facebook- und Adjust-SDKs eingebettet. So konnte er sich zwischen ihren Komponenten verstecken.

Darüber hinaus griff der Clicker Nutzer selektiv an: Er führte nur bösartigen Aktionen durch, wenn das potenzielle Opfer in einem der für ihn relevanten Länder wohnhaft war.

Nachfolgend finden Sie Beispiele von Apps mit eingebetteten Trojanern:

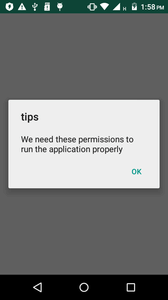

Nachdem der Clicker installiert und gestartet wurde (im Folgenden wird exemplarisch seine Modifikation Android.Click.322.originverwendet), versuchte er Zugang zu Benachrichtigungen des Betriebssystems zu erhalten:

Wenn der Nutzer zustimmt, dem Schädling die notwendigen Berechtigungen zu erteilen, kann der Trojaner alle Benachrichtigungen über eingehende SMS ausblenden und den Nachrichtentext abfangen.

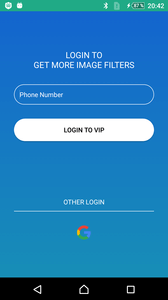

Anschließend sendet der Clicker technische Daten über das infizierte Gerät an den Befehlsserver und überprüft die Seriennummer der SIM-Karte des Opfers. Wenn sie einem der Zielländer entspricht, sendet Android.Click.322.origin Informationen über die zugeordnete Telefonnummer an den Server. Der Clicker zeigt den Nutzern in bestimmten Ländern ein Phishing-Fenster an, wo sie aufgefordert werden, die Nummer selbst einzugeben oder sich in ihrem Google-Konto anzumelden:

Wenn die SIM-Karte des Opfers nicht zu dem Land gehört, das den Schädling interessiert, ergreift der Trojaner keine Maßnahmen und stoppt bösartige Aktivitäten. Die untersuchten Modifikationen des Clickers greifen Bewohner der folgenden Länder an:

- Österreich

- Italien

- Frankreich

- Thailand

- Malaysia

- Deutschland

- Katar

- Polen

- Griechenland

- Irland

Nach dem Senden der Informationen über die Nummer wartet Android.Click.322.origin auf den Befehl des Befehlsservers. Dieser sendet dem Trojaner Aufgaben, die die Adressen der herunterzuladenden Websites und den Code enthalten. Dieser Code wird verwendet, um den Clicker über die Javascript-Schnittstelle zu steuern, Popup-Meldungen auf dem Gerät anzuzeigen, Klicks durchzuführen, usw.

Nachdem der Schädling die Adresse einer Website erhalten hat, öffnet er diese in einem unsichtbaren WebView, wo auch JavaScript mit definierten Parametern geladen wird. Nach dem Öffnen einer Website mit Premium-Diensten klickt der Trojaner automatisch auf Links und Schaltflächen. Dann erhält er Verifizierungscodes aus der SMS und bestätigt das Abonnement.

Obwohl der Schädling mit SMS nicht arbeiten darf, umgeht er diese Einschränkung. Dafür überwacht der Trojaner Benachrichtigungen einer App, der die Arbeit mit SMS standardmäßig zugewiesen ist. Wenn eine Nachricht empfangen wird, blendet er die entsprechende Systembenachrichtigung aus. Anschließend extrahiert er daraus Informationen über die empfangene SMS und sendet sie an den vordefinierten Empfänger. So sieht der Nutzer keine Benachrichtigungen über eingehende SMS und wird über das Abonnement erst dann informiert, wenn das Geld von seinem Konto abgebucht wurde oder wenn er das Nachrichtenmenü aufruft und die mit dem Premiumdienst verbundene SMS sieht.

Doctor Web informierte Google über die entdeckten Schädlinge. Diese wurden aus Google Play entfernt. Alle bekannten Modifikationen des Schädlings werden durch Dr.Web für Android erfolgreich erkannt und stellen daher keine Gefahr für unsere Nutzer dar.

Mehr zu Android.Click.322.origin

#Android, #Google_Play, #clicker

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender