Trojaner in einer Eye-Care-App

Analytics | Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News | Viren-News

Baden-Baden, 1. Dezember 2020

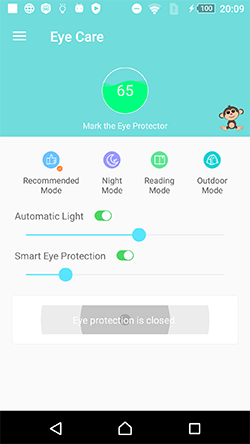

Die App namens „Eye Care - Your close Eye Care Assistant“ ist seit 2018 auf Google Play verfügbar. Die Trojaner-Funktionalität der App gibt es erst seit 2019, ab Version 1.2.11. Bösartige Versionen der App wurden in die Dr.Web Virendatenbank als Android.Mixi.44.origin hinzugefügt.

Die App sieht harmlos aus und funktioniert gemäß Erwartungen des Benutzers. Sobald sie jedoch einmal gestartet ist, beginnt sie jedoch, unbemerkt böswillige Aktionen auszuführen.

Android.Mixi.44.origin sammelt folgende Informationen über das infizierte Gerät und überträgt sie an einen Remote-Server:

- eindeutige Benutzerkennung, die vom Trojaner generiert wird

- eindeutige Kennung des Geräts

- Google-Anzeigen-ID

- Betriebssystemversion

- Version der App, in die der Trojaner eingebettet ist

- installierte Version der Play Market-App

- Version der WebView-Engine

Eine der App-Funktionen besteht darin, kürzlich ausgeführte App-Installationen in betrügerischer Weise zu monetarisieren. Zu diesem Zweck überwacht Android.Mixi.44.origin laufend Installation und Entfernung von Apps und speichert Informationen über jede solcher Aktionen.

Von einem C&C-Server erhält der Trojaner einen Link zur Website, von der die Liste der aufzurufenden Webadressen übertragen wird. Unauffällig lädt er jede einzelne Ressource herunter. Wenn Umleitungen zu einer App-Seite führen, die auf Google Play gehostet wird, aber noch nicht auf dem Gerät installiert ist, merkt sich der Trojaner den Paketnamen dieser App und die Uhrzeit. Anschließend wartet er, bis der Benutzer das gewünschte Programm installiert. Wenn Android.Mixi.44.origin die Installation einer solchen App erkennt, überträgt er den Namen des Pakets sowie eine Empfehlungskennung (Mitglieds-ID des Partnerprogramms) an einen Werbeanalysedienst, der erfolgreich abgeschlossene Werbetransaktionen verfolgt. Auf diese Weise versucht der Trojaner, den Dienst zu täuschen und die Installation der App den Cyber-Kriminellen zuzuschreiben.

Wenn der Link zur bereits installierten App auf Google Play führt und dies dem Trojaner bekannt ist, versucht Android.Mixi.44.origin den Analysedienst zu täuschen, indem er den Namen des Pakets zusammen mit der Verweis-ID der Angreifer übermittelt.

Zur weiteren Funktion von Android.Mixi.44.origin gehört der Klicker-Modus, wenn die vom Trojaner empfangenen Links zu allen möglichen Webseiten führen. Er ruft diese unbemerkt auf, erhöht deren Popularität und trägt dazu bei, dass die Angreifer über Affiliate-Dienste bezahlt werden.

Darüber hinaus ist der Trojaner in der Lage, verschiedene Webseiten zu laden und sie über die Fenster anderer Apps sowie über die Schnittstelle des Betriebssystems selbst anzuzeigen. Dazu nutzt er die seit mehreren Jahren bekannte Schwachstelle Toast Overlay aus. Android-Geräte bis Version 7.1 sind für diese Schwachstelle anfällig. Der Trojaner erzeugt eine Popup-Benachrichtigung, die wie ein Toast aussieht und alle anderen grafischen Elemente überlagert. In dieser Benachrichtigung wird WebView mit der geladenen Zielwebseite platziert. In diesem Fall kann der Inhalt einer solchen Seite beliebig sein: ein Werbebanner, ein Video oder sogar eine Phishing-Seite.

Zu den Hauptfunktionen von Android.Mixi.44.origin gehören Werbung, die Fälschung der Popularitätszähler von Websites sowie deren mögliche Verwendung bei Phishing-Angriffen. Der Trojaner gehört jedoch zu einer Familie von multifunktionalen böswilligen Apps, die eine Vielzahl von Aufgaben übernehmen können. Einzelne Vertreter dieser Familie sind z.B. in der Lage, Root-Berechtigungen zu erhalten, unbemerkt andere Programme zu installieren und zu entfernen sowie andere gefährliche Aktionen durchzuführen. Einige wurden auch in den Systemverzeichnissen von Android-Geräten entdeckt. Android.Mixi.36.origin ist einer davon. Er verwendet das potenziell gefährliche Dienstprogramm Tool.SilentInstaller.7.origin, um heimlich herunterladbare Apps zu starten. Unter den Programmen, die er herunterlädt, kann sich auch Android.Mixi.42.origin , eine der Modifikationen des als Android.Mixi.44.origin erkannten Trojaners, befinden. Sie verfügt über alle seine Funktionen und kann zudem Apps unbemerkt herunterladen und ausführen.

Dr.Web Apps für Android erkennen alle bekannten Modifikationen von Android.Mixi.44.origin sowie andere Trojaner dieser Familie. Diese sind also für unsere Benutzer nicht gefährlich. Um bösartige Android-Apps aus Systemverzeichnissen zu entfernen, benötigen Sie Dr.Web Security Space für Android sowie einen Root-Zugriff. Sie können auch mit Hilfe von Dr.Web Security Space für Android prüfen, ob Ihr Gerät der Schwachstelle Toast Overlay ausgesetzt ist.

Mehr zu Android.Mixi.44.origin

Mehr zur Sicherheitslücke Toast Overlay

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender