Phishing-Mailings von RAT-Trojanern bedrohen Firmenanwender

Analytics | Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

Baden-Baden, 11. Dezember 2020

Die gefundenen Muster lassen sich in 2 Gruppen einteilen:

- Selbstextrahierende Archive, die die ursprünglichen ausführbaren Dateien von Remote Utilities und ein via DLL-Hijacking heruntergeladenes bösartiges Modul enthielten. Dieses Modul verhindert, dass man als Nutzer Fenster und andere Anzeichen laufender Apps sieht, und benachrichtigt die Cyber-Kriminellen über die Ausführung und Installation. Der Schädling wird von Dr.Web als BackDoor.RMS.180 erkannt.

- Selbstextrahierende Archive, die das ursprüngliche Remote Utilities-Installationsmodul und ein vorkonfiguriertes MSI-Paket enthielten, um die stille Installation der Remote-Management-Software und das anschließende Senden einer Nachricht über die Bereitschaft für eine Remote-Verbindung zu einem Server der Cyber-Kriminellen sicherzustellen. Der Schädling wird von Dr.Web als BackDoor.RMS.181 erkannt.

Angriffsszenarien

Beide Malware-Gruppen teilen nicht nur das verwendete Tool (Remote Utilities), sondern auch das Format der Phishing-Mails. Sie können als relativ gut formulierte und relativ umfangreiche Nachrichten in russischer Sprache charakterisiert werden, die ein für den Empfänger potentiell interessantes Thema ausnutzen. Eine weitere Besonderheit ist, dass die bösartige Nutzlast mit einem Kennwort geschützt ist, das als Textdatei angehängt ist. Das Format des Passworts ist das Datum, an dem die E-Mail gesendet wurde.

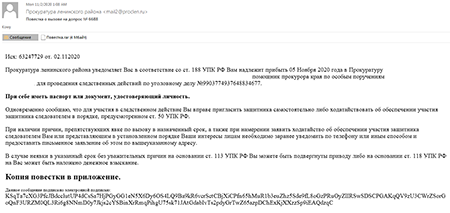

Beispiel für eine E-Mail mit einem bösartigen Anhang, der DLL Hijacking verwendet:

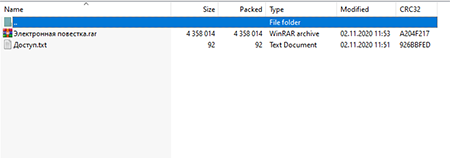

Im angehängten Archiv befindet sich ein geschütztes RAR-Archiv und eine Textdatei mit dem dazugehörigen Passwort.

Um die Vertraulichkeit des zu versendenden Anhangs zu gewährleisten, wurde das automatische Passwort 02112020 gesetzt.

Das Archiv „Электронная повестка.rar“ enthält einen Dropper in Form eines selbstextrahierenden RAR-Archivs, das seinerseits BackDoor.RMS.180 enthält.

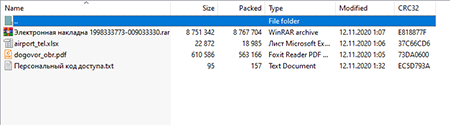

Nachfolgend sehen Sie ein Beispiel für eine E-Mail mit einem Anhang, der das MSI-Paket verwendet.

Das „Документы.rar“ enthält neben dem Archiv mit der bösartigen Nutzlast (BackDoor.RMS.181) und der Passwortdatei auch Dummy-Dokumente.

Aufgrund der Sicherheitsrichtlinien des Unternehmens ist dieser Anhang durch einen Zugangscode 12112020 geschützt.

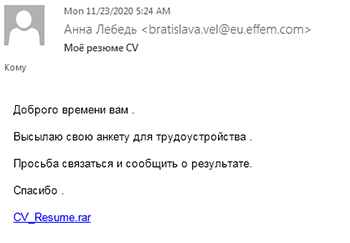

Bei unseren Untersuchungen haben wir auch ein Phishing-Muster entdeckt, das einen Link zu einem Dropper enthält, der die Installation von Remote Utilities aus einem konfigurierten MSI-Paket startet (dieses wird von Dr.Web als BackDoor.RMS.187 erkannt). Das Format des schädlichen Moduls und die Art, wie es empfangen wurde, sind in dieser E-Mail anders.

Der Anhang "CV_resume.rar" stellt einen Link zu einer kompromittierten Website dar, der den Benutzer zu einer anderen Ressource umleitet, um ein bösartiges Archiv von BackDoor.RMS.187 herunterzuladen.

Bei der Analyse der Netzwerkinfrastruktur, die von den Angreifern zur Verbreitung von BackDoor.RMS.187 verwendet wurde, haben wir andere kompromittierte Websites sowie ein Beispiel für Trojan.Gidra entdeckt. Unseren Daten zufolge wurde das Programm, das von Dr.Web als Trojan.GidraNET.1 erkannt wurde, verwendet, um das System über eine Phishing-Mail zu infiltrieren und anschließend eine Backdoor herunterzuladen, über die heimlich Remote Utilities installiert wurden.

Detaillierte technische Beschreibungen der gefundenen Malware finden Sie in der Dr.Web Virenbibliothek.

BackDoor.RMS.180

BackDoor.RMS.181

BackDoor.RMS.187

Trojan.GidraNET.1

Fazit

Backdoors auf Basis von Remote-Administrationsprogrammen sind nach wie vor eine aktuelle Sicherheitsbedrohung und werden immer noch für Angriffe auf den Unternehmenssektor genutzt. Phishing-Mails wiederum sind das primäre Mittel zur Übermittlung der Nutzlast auf infizierte Computer. Ein charakteristisches Merkmal bösartiger Anhänge ist die kennwortgeschützte Archivierung der Nutzlast. So kann eine E-Mail die eingebauten Sicherheitsmaßnahmen des Mail-Servers umgehen. Eine weitere Besonderheit ist das Vorhandensein einer Textdatei mit dem Kennwort für das gefälschte Archiv. Darüber hinaus ermöglicht die Verwendung einer bösartigen Bibliothek und eines DLL-Hijacking-Angriffs die Nutzung von Fernsteuerungssoftware auf einem kompromittierten Gerät.