Spyder unter der Lupe — modulare Backdoor für Hackerangriffe

Analytics | Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

Baden-Baden, 4. März 2021

Wir haben die Aktivitäten von Winnti bereits angesprochen, als wir die ShadowPad-Backdoor-Muster untersucht haben. Diese haben wir im kompromittierten Netzwerk einer kirgisischen Regierungsbehörde gefunden. Außerdem entdeckten wir zuvor im Netzwerk PlugX eine weitere Backdoor, die in ihrem Code und ihrer Netzwerkinfrastruktur viele Überschneidungen mit ShadowPad aufweist. Die vergleichende Analyse beider Familien finden Sie in diesem Beitrag.

In diesem Beitrag untersuchen wir das gefundene bösartige Modul, seine Algorithmen, Besonderheiten und seine Verbindung zu anderen bekannten APT-Tools der Winnti-Gruppe.

Hauptmerkmale

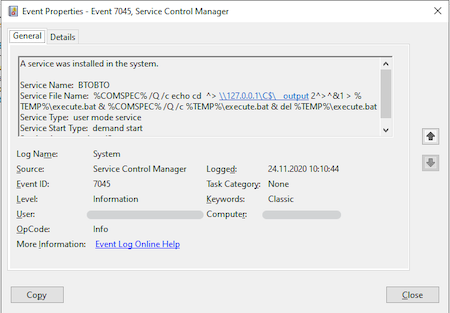

Auf dem infizierten Gerät befand sich ein schädliches Modul im Systemverzeichnis C:\Windows\System32 unter dem Namen oci.dll. Das Modul war für die Ausführung durch den Systemdienst MSDTC (Microsoft Distributed Transaction Coordinator) mittels DLL-Hijacking-Methode vorgesehen. Die Methode der Erstinfektion blieb dabei unbekannt. Die Ereignisprotokolle enthielten Aufzeichnungen über die Erstellung von Diensten, die zum Starten und Beenden von MSDTC gedacht waren, sowie über die Ausführung der Backdoor.

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Wir fanden auch Spuren der Ausführung anderer Dienste mit zufälligen Namen. Ihre Dateien wurden in Verzeichnissen wie C:\Windows\Temp\<random1>\<random2> abgelegt, wobei random1 und random2 Zeichenketten mit zufälliger Länge aus zufälligen lateinischen Symbolen sind. Zum Zeitpunkt der Studie gab es keine ausführbaren Dateien dieser Dienste.

Ein interessanter Fund war ein Dienst, der auf die Verwendung des Dienstprogramms smbexec.py zur Remotecodeausführung aus dem Impacket-Kit hinwies. Die Angreifer nutzten es, um einen Remote-Shell-Zugriff im semi-interaktiven Modus zu organisieren.

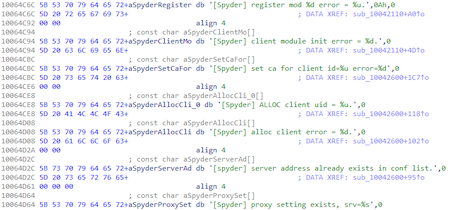

Das untersuchte Schadmodul oci.dll wurde als BackDoor.Spyder.1 in die Dr.Web Virendatenbank aufgenommen. Eines der von uns gefundenen Samples dieser Familie enthielt Debug-Logging-Funktionen und die Nachrichten selbst, die in der Kommunikation mit dem Verwaltungsserver verwendet wurden, enthielten die Zeichenfolge "Spyder".

Die Backdoor hat eine Reihe interessanter Funktionen. Erstens: oci.dll enthält das PE-Hauptmodul, aber mit fehlenden Dateisignaturen. Vermutlich wurde das Auffüllen der Header-Signaturen mit Nullen vorgenommen, um die Entdeckung der Backdoor im Gerätespeicher zu erschweren. Zweitens trägt die Nutzlast selbst keine bösartige Funktionalität, sondern dient als Lader und Koordinator für zusätzliche Plug-ins, die vom Verwaltungsserver empfangen werden. Mit Hilfe dieser Plugins führt die Backdoor ihre Hauptaufgaben aus. Diese Familie ist also modular aufgebaut – wie die anderen von Winnti verwendeten Backdoor-Familien (die bereits erwähnten ShadowPad und PlugX).

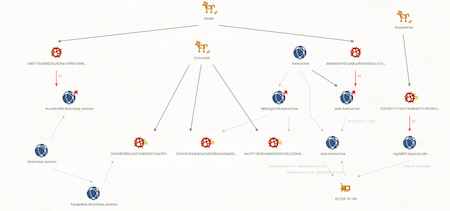

Die Analyse der Netzwerkinfrastruktur von Spyder ergab Verbindungen zu anderen Winnti-Angriffen. Insbesondere die Infrastruktur, die von den in der Positive Technologies-Studie beschriebenen Crosswalk- und ShadowPad-Backdoors verwendet wird, ähnelt einigen der Spyder-Muster. Die nachstehende Grafik veranschaulicht die ermittelten Überschneidungen.

Eine detaillierte technische Beschreibung von BackDoor.Spyder.1 finden Sie in der PDF-Version der Studie und in der Dr.Web Virenbibliothek.

Fazit

BackDoor.Spyder.1 ist vor allem deshalb bemerkenswert, weil sein Code keine direkten bösartigen Funktionen ausführt. Sein primäres Ziel ist es, verdeckt in einem infizierten System zu arbeiten und eine Verbindung zu einem Verwaltungsserver herzustellen, um auf Befehle von Operatoren zu warten. Der Trojaner hat eine modulare Struktur, die es ihm ermöglicht, auf jede von Angreifern gewünschte Funktionalität zu skalieren. Das Vorhandensein von Plug-ins lässt den Schluss zu, dass die Probe den Mustern von ShadowPad und PlugX ähnlich ist, was in Kombination mit überlappenden Netzwerkinfrastrukturen die Schlussfolgerung möglich macht, dass sie zu Winnti gehört.