Cyberangriffe auf Android-Nutzer aus Malaysia: Banking-Trojaner tarnen sich in gefälschten Onlineshop-Apps

Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News

19. Oktober 2022

Es gibt mehrere Verfahren zur Tarnung bösartiger Anwendungen für Android. Einige Cyberkriminelle entwickeln gefälschte Banking-Apps oder modifizieren offizielle Banking-Apps, indem sie bösartigen Code darin integrieren. Solche Apps werden oft über betrügerische Websites verbreitet. Aber Nutzer werden immer besser über die digitale Sicherheit aufgeklärt und wissen, dass Banking-Apps nur über bewährte App-Stores oder offizielle Websites von Banken installiert werden sollten. Je erfahrener der Nutzer, desto mehr wird er auf Merkmale aufmerksam, die auf eine Fälschung hinweisen könnten (unterschiedliche Benutzeroberfläche, grammatische Fehler, Fehler im App-Design, fehlende Funktionen etc.). Verfügt der Nutzer also über die nötige digitale Kompetenz, wirken solche betrügerischen Tricks nicht auf ihn.

Daher erfinden Cyberkriminelle immer neue Betrugsverfahren und verstecken Banking-Trojaner nicht nur in Banking-Apps, sondern auch in Social Media Apps, Text- und Bildbearbeitungs-Apps oder Streaming-Apps etc. Auch die Entwickler der neuen Trojaner Android.Banker.5097 und Android.Banker.5098 haben diesen Weg gewählt.

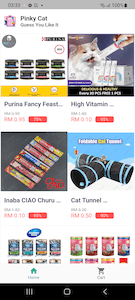

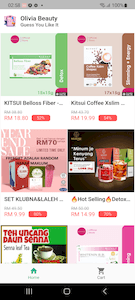

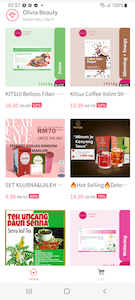

Diese Banking-Trojaner werden als gefälschte Onlineshop-Apps Olivia Beauty, 44 Speed Mart, Eco Queen und Pinky Cat verbreitet, die angeblich Lebensmittel, Haushaltswaren, Beauty- und Kosmetikprodukte, Spielware und Tierbedarf verkaufen.

Die Cyberkriminellen setzen auf aktuelle Tendenzen der digitalen Wirtschaft und auf das immer populärere Konzept „Dienstleistungs-App“. Heutzutage kaufen Nutzer überwiegend online ein und die Zahl der Onlineshops, die ihre Waren über eigene Apps verkaufen, steigt. Leider unterschätzen noch viele mobile Nutzer die Bedrohungen im Internet und laden Apps über unbekannte Websites herunter. Da die Hauptfunktion eines Onlineshops darin besteht, Zugang zu Online-Käufen zu gewähren, ist die Wahrscheinlichkeit, dass potenzielle Opfer ihre Bankdaten und weitere persönliche Informationen preisgeben, sehr hoch. Dies nutzen Virenschreiber aus.

Die Trojaner Android.Banker.5097 und Android.Banker.5098 zielen auf malaysische Nutzer ab. Sie werden über böswillige Websites mithilfe von Social Engineering Verfahren verbreitet. Website-Besucher werden aufgefordert, die App des Onlineshops über den Google Play Store oder die AppGallery herunterzuladen. In Wirklichkeit werden die APK-Dateien aber direkt von der Website heruntergeladen. Die bekannten App-Stores werden nur erwähnt, um Nutzer irrezuführen. Um das Programm herunterladen zu können, muss der Nutzer entsprechende Berechtigungen in den Einstellungen seines Mobilgeräts erteilen.

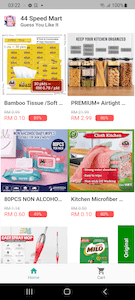

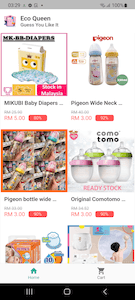

Auf den ersten Blick sehen die Trojaner wie echte Onlineshop-Apps aus. Sie enthalten eine Liste von Waren mit detaillierten Informationen. Der Nutzer kann die gewünschten Waren zum Warenkorb hinzufügen. Dies ist jedoch nur ein Trick. Die Apps verfügen nicht über die versprochene Funktionalität. Um mehr Nutzer anzulocken, werden die Waren mit einem hohen Rabatt (49 bis 95%) angeboten.

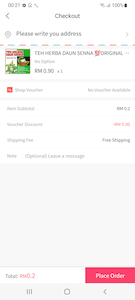

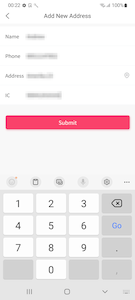

Beim Versuch, die ausgewählten Waren zu kaufen, wird der Nutzer aufgefordert, seine persönlichen Informationen (Name, Adresse, Ausweisnummer, Geburtsdatum etc.) anzugeben, die angeblich für die Lieferung notwendig sind. Die eingegebenen Informationen werden an einen Fernserver weitergeleitet.

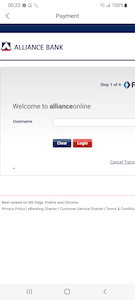

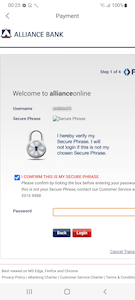

Danach wird das Opfer aufgefordert, seine Bank auszuwählen. Vom Verwaltungsserver wird ein Phishing-Formular geladen, das das Eingabeformular der jeweiligen Bank simuliert und Felder zur Eingabe des Benutzernamens und des Passworts für das Online-Banking-System enthält. Zum Zeitpunkt der Analyse gab es auf dem Server Phishing-Formulare folgender Banken:

- Maybank

- HLB Connect

- CIMB Group

- Public Bank Berhad

- Affin Bank

- BSN (Bank Simpanan Nasional)

- Bank Islam

- AmBank

- Alliance Bank

Die Liste könnte geändert oder erweitert werden.

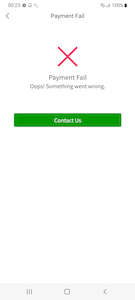

Nachdem der Nutzer das Formular ausgefüllt hat, wird eine Fehlermeldung angezeigt. Der Kauf wird abgebrochen. Die Cyberkriminellen erhalten die eingegebenen Informationen und könnten sich in das Benutzerkonto des Opfers einloggen und dessen Bankkonten verwalten.

Um die Zwei-Faktor-Authentifizierung zu umgehen und keinen Verdacht beim Nutzer zu erregen, können die Trojaner SMS-Nachrichten mit Bestätigungscodes abfangen. Diese Funktionalität ist in Android.Banker.5097 und Android.Banker.5098 unterschiedlich umgesetzt. Im Trojaner Android.Banker.5097 wird ein in JavaScript geschriebenes Framework verwendet. Android.Banker.5098 nutzt ein Plugin für das Framework Flutter.

Die Cyberkriminellen verschaffen sich nicht nur Zugriff auf Bankkonten der Nutzer, sondern stehlen auch weitere persönliche Informationen, die z.B. verkauft oder für spätere Cyberangriffe genutzt werden könnten.

Doctor Web warnt: Das Herunterladen von Android-Apps aus nicht offiziellen Quellen erhöht das Infektionsrisiko für Ihre Geräte. Dabei könnten Ihre persönlichen Informationen und Ihr Geld gestohlen werden. Um Ihr Mobilgerät vor Banking-Trojanern und anderen Bedrohungen für Android zu schützen, empfehlen wir Ihnen, einen Antivirus zu nutzen. Die Dr.Web Produkte für Android erkennen und neutralisieren die Trojaner Android.Banker.5097 und Android.Banker.5098 umgehend. Unsere Nutzer sind somit sicher vor diesen Bedrohungen geschützt.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender