Backdoor für Linux hackt Wordpress Websites

Bedrohungen in Echtzeit | Alle News | Viren-News

13. Januar 2023

Mithilfe von WordPress verwaltete Websites werden seit mehreren Jahren von Cyberkriminellen angegriffen. Zum Hacken werden verschiedene Sicherheitslücken in der Plattform und deren Komponenten ausgenutzt. Die von unseren Spezialisten durchgeführte Analyse des erkannten Trojaners zeigte, dass dieser seit über 3 Jahren in solchen Angriffen genutzt wird. Hacker verdienen daran, dass sie Nutzer auf bestimmte Websites weiterleiteten.

Das bösartige Programm wurde unter dem Namen Linux.BackDoor.WordPressExploit.1 in die Dr.Web Virendatenbank eingetragen und ist für 32-Bit-Versionen von Linux gedacht, kann aber auch in 64-Bit-Versionen funktionieren. Bei Linux.BackDoor.WordPressExploit.1 handelt es sich um ein Backdoor-Programm, das remote verwaltet wird und folgende Befehle ausführen kann:

- bestimmte Webseiten angreifen

- in den Standby-Modus wechseln

- seine Prozesse beenden

- Protokollierung ausgeführter Aktivitäten beenden

Die Hauptfunktion des Trojaners besteht im Hacken mithilfe von WordPress verwalteter Websites und in der Integration eines bösartigen Skripts in die Seiten der angegriffenen Internetressource. Zu diesem Zweck nutzt der Trojaner Schwachstellen in Plugins und Themen dieses CMS. Vor dem Angriff stellt er eine Verbindung mit dem Verwaltungsserver her und erfährt die Adresse der anzugreifenden Internetressource. Anschließend sucht Linux.BackDoor.WordPressExploit.1 nach Schwachstellen in folgenden Plugins und Themen:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (Schwachstelle CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (Schwachstellen CVE-2019-17232 und CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

Falls der Trojaner eine oder mehrere dieser Schwachstellen findet, integriert er ein über einen Fernserver geladenes bösartiges Skript. Beim Aufruf der infizierten Ressource durch den Nutzer wird dieses Skript als erstes ausgeführt – unabhängig davon, welche Skripte im Code der Seite vor diesem bösartigen Skript stehen. Beim Klick auf einen beliebigen Bereich der infizierten Seite werden Nutzer auf eine bestimmte Website weitergeleitet.

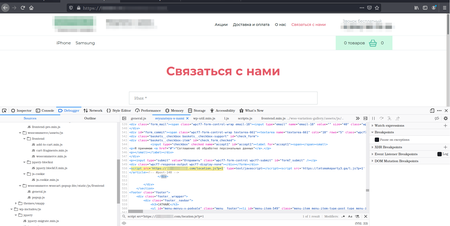

Hier ist ein Beispiel für eine Injection in der Website:

Der Trojaner protokolliert seine Arbeit (Gesamtzahl angegriffener Websites, erfolgreiche Exploit-Angriffe und Ausnutzung von Schwachstellen im Plugin WordPress Ultimate FAQ und im Facebook-Messenger von Zotabox) und sendet Informationen über alle erkannten Schwachstellen ohne Patches an den Fernserver.

Außerdem erkannten unsere Spezialisten eine Modifikation dieses Trojaners – Linux.BackDoor.WordPressExploit.2. Die modifizierte Version hat einen anderen Verwaltungsserver, von dem das bösartige Skript geladen wird, und eine erweiterte Liste ausgenutzter Schwachstellen für folgende Plugins:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

In beiden Modifikationen des Trojaners wurde eine nicht aktive Funktionalität zum Hacken von Administratorkonten angegriffener Websites mithilfe der Brute-Force-Methode gefunden. Wir vermuten, dass diese Funktionalität entweder in älteren Versionen des Trojaners aktiv war oder für zukünftige Modifikationen entwickelt wird. Diese Funktionalität würde es Cyberkriminellen ermöglichen, auch einige Websites, auf denen Patches für die genannten Schwachstellen installiert sind, erfolgreich anzugreifen.

Wenn Ihre Website mithilfe von WordPress verwaltet wird, empfehlen wir, alle Komponenten der Plattform sowie alle genutzten Plugins und Themen rechtzeitig zu aktualisieren und sichere und einzigartige Passwörter zu nutzen.