Der Downloader-Trojaner Fruity führt eine mehrstufige Infizierung von Windows-Computern durch

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

27. Juli 2023

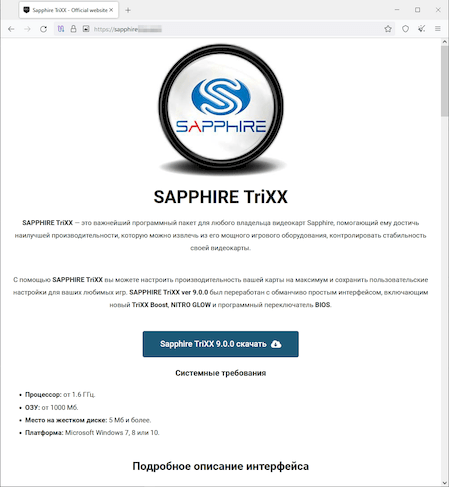

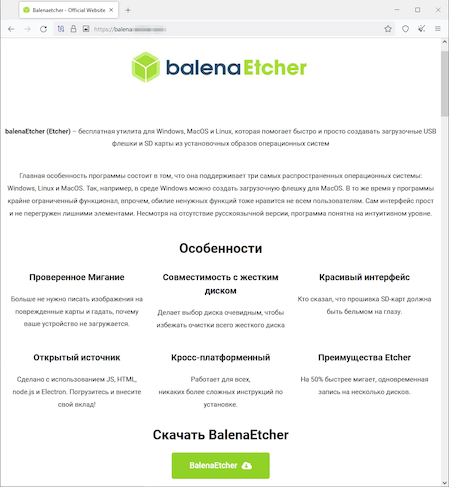

Seit knapp einem Jahr erhält Doctor Web Anfragen von Windows-Nutzern, die mit der Spyware Remcos RAT (Trojan.Inject4.57973) konfrontiert wurden. Im Laufe der Untersuchung entdeckten unsere Spezialisten eine Cyberattacke, die mithilfe des Mehrkomponentenprogramms Trojan.Fruity.1 durchgeführt wurde. Der Trojaner wird über speziell entwickelte bösartige Websites und Installationsdateien verschiedener Anwendungen (Tools zur Feinabstimmung von Prozessoren, Grafikkarten und BIOS-Einstellungen, Tools zur Prüfung des Hardware-Zustands etc.) verbreitet. Diese Installationsprogramme dienen als eine Art Köder und enthalten neben der gewünschten Anwendung auch den Trojaner und dessen Komponenten.

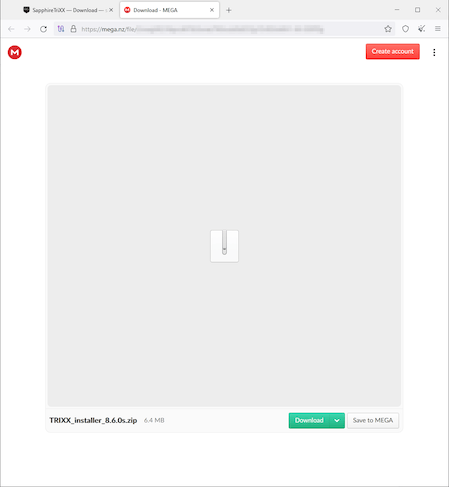

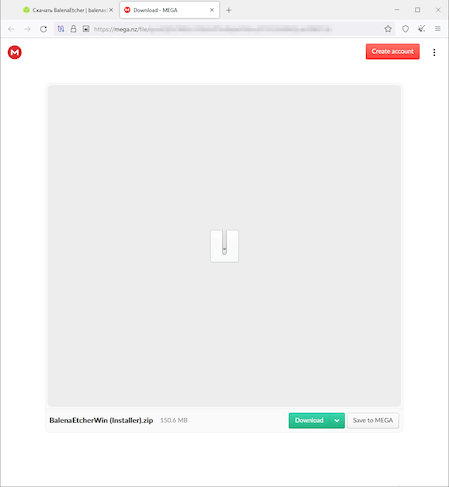

Beim Versuch, ein Programm über die betrügerische Website herunterzuladen, wird der Nutzer auf den Filehosting-Dienst MEGA umgeleitet und aufgefordert, ein zip-Archiv herunterzuladen, das dieses Trojaner-Paket enthält.

Das Opfer entpackt die gewünschte ausführbare Datei und startet die Installation. Trojan.Fruity.1 wird zusammen mit der harmlosen Anwendung installiert, die ein mögliches Misstrauen des Nutzers vermeiden soll. Der Trojaner und seine Komponenten werden im selben Ordner wie das Köder-Programm gespeichert.

Einige der Trojaner-Module stellen harmlose und legitime Anwendungen dar. In dem angeführten Beispiel wurde Trojan.Fruity.1 in eine der Python-Bibliotheken integriert, die mithilfe des Python-Interpreters python.exe ausgeführt wird, der über eine gültige digitale Signatur verfügt. Außerdem können VLC- und VMWare-Dateien zu diesem Zweck genutzt werden.

Liste der Apps, in denen sich der Trojaner tarnen könnte:

- python39.dll — Kopie einer der Python-Bibliotheken, in die bösartiger Code integriert wird.

- python.exe — Python-Interpreter, mit dessen Hilfe die modifizierte Bibliothek ausgeführt werden kann.

- idea.cfg — Konfigurationsdatei mit Informationen darüber, wo die Payload-Datei abgelegt wird.

- idea.mp3 — verschlüsselte Trojaner-Module.

- fruit.png — verschlüsselte Payload.

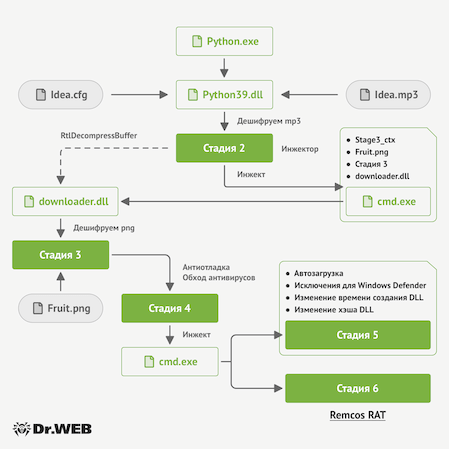

Nach der Extraktion der Dateien beginnt eine mehrstufige Infizierung des Systems. Die untenstehende Abbildung zeigt das Funktionsschema des Trojaners Trojan.Fruity.1:

Infektionsstufe 1

Beim Start der Bibliothekcpython39.dll entschlüsselt Trojan.Fruity.1 den Inhalt der Datei idea.mp3 und extrahiert die dll-Bibliothek und den Shellcode (Code 1), die auf Stufe 2 verwendet werden. Außerdem wird die Datei idea.cfg gelesen, die Informationen über den Speicherort der Payload enthält. Die Payload kann aus dem Internet heruntergeladen oder auf dem infizierten Computer gespeichert werden. In unserem Beispiel wird die lokale Datei fruit.png verwendet.

Infektionsstufe 2

Der entschlüsselte Shellcode (Code 1) startet den Befehlsinterpreter cmd.exe im angehaltenen Zustand. In den Speicher des erstellten Prozesses werden Informationen über den Speicherort der Payload (fruit.png), der Shellcode für Stufe 3 (Code 2) und der Kontext für die Ausführung des Codes geschrieben. In das Abbild der auf Stufe 1 entschlüsselten dll-Datei wird ein Patch geschrieben, der die Adresse des Kontextes enthält. Die dll-Datei wird in den Prozess von cmd.exe, integriert und die Prozessverwaltung geht an die Bibliothek über.

Infektionsstufe 3

Die integrierte Bibliothek prüft die empfangene Zeichenfolge mit den Informationen über die Payload. Wenn die Zeichenfolge mit http beginnt, versucht die Bibliothek, die Zieldatei aus dem Internet herunterzuladen. Sonst erhält die Bibliothek den Pfad zur lokalen Datei fruit.png. Dieses angebliche Bild wird in einem temporären Verzeichnis abgelegt. Anschließend wird Code 2 ausgeführt, der die png-Datei entschlüsselt. In der Datei fruit.png sind zwei ausführbare Dateien (dll-Bibliotheken) mithilfe von Steganographie sowie ein Shellcode zum Initialisieren der nächsten Stufe (Code 3) versteckt.

Infektionsstufe 4

Trojan.Fruity.1 führt Code 3 aus, der dazu dient, die Erkennung durch Antivirus-Programme zu umgehen und die Analyse durch IT-Sicherheitsspezialisten zu vermeiden.

Der Trojaner versucht, bösartigen Code in den Prozess msbuild.exe des Programms MSBuild einzufügen. Falls dies fehlschlägt, wird der Versuch vorgenommen, den bösartigen Code in cmd.exe (Befehlszeileninterpreter von Windows) und notepad.exe zu integrieren. Mithilfe des Verfahrens „Process Hollowing“ werden eine der aus der Datei fruit.png entpackten dll-Bibliotheken und der Shellcode zum Initialisieren von Stufe 5 (Code 4) in den Zielprozess integriert.

Im temporären Verzeichnis wird eine dll-Datei mit einem zufälligen Namen erstellt, in die der Inhalt der entschlüsselten ausführbaren Datei aus derselben Bilddatei geschrieben wird. Die dll-Datei wird in den Zielprozess eingefügt. Dazu wird das Verfahren „Process Doppelgänging“ verwendet, das den originalen Prozess einer Anwendung im Speicher durch einen bösartigen Prozess ersetzt. In unserem Beispiel wird der Spyware-Trojaner Remcos RAT verwendet.

Infektionsstufe 5

Mithilfe des integrierten Shellcodes (Code 4) und der dll-Bibliothek fügt Trojan.Fruity.1 die Anwendung python.exe zur Liste der Anwendungen hinzu, die automatisch beim Start des Betriebssystems gestartet werden, und erstellt einen Task zum Start dieser Anwendung im Windows-Aufgabenplaner. Außerdem wird die modifizierte Anwendung zur Ausnahmeliste beim Scan durch den in Windows eingebetteten Antivirus hinzugefügt. Ans Ende der Datei python39.dll werden zufällige Daten geschrieben, sodass sich der Hashwert der Datei vom Hashwert der ursprünglichen Datei aus dem Trojaner-Paket unterscheidet. Darüber hinaus werden die Metadaten der Bibliothek (Datum und Uhrzeit der Erstellung) geändert.

Trojan.Fruity.1 verbreitet die Spyware Remcos RAT, kann aber Computer auch mit anderen bösartigen Programmen infizieren. Einige davon werden aus dem Internet heruntergeladen. Andere werden zusammen mit Trojan.Fruity.1 installiert. Dadurch haben Cyberkriminelle mehr Möglichkeiten, verschiedene Angriffsszenarien zu realisieren.

Unsere Spezialisten warnen: Laden Sie Software nur aus vertrauenswürdigen Quellen herunter – über offizielle Websites der Entwickler und bewährte App-Stores. Installieren Sie einen Antivirus, um Ihren Computer zu schützen. Dr.Web Produkte erkennen und löschen die Anwendung Trojan.Fruity.1 und deren Komponenten, daher sind unsere Nutzer sicher vor dieser Bedrohung geschützt.

Mehr über Trojan.Fruity.1

Mehr über Trojan.Inject4.57973