Die Büchse der Pandora geöffnet: Der Trojaner Mirai dringt in Android Smart-TVs und Spielekonsolen ein

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

6. September 2023

Im Labor von Doctor Web sind mehrere Anfragen bezüglich Änderungen von Dateien im Systembereich eingegangen. Der Dateiwächter erkannte Bedrohungen in folgenden Objekten im Dateisystem:

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

Außerdem wurden Änderungen in folgenden Dateien erkannt:

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

Welche Dateien geändert werden, hängt vom Gerät ab: Das Skript, das den Schadcode implementiert, sucht nach Systemdiensten, deren ausführbarer Code sich in .sh-Dateien befindet, und fügt darin den Befehl zum Start des Trojaners ein:

- /system/bin/supervisord -c /system/bin/s.conf &

Dieser Code ermöglicht es dem Trojaner, nach dem Neustart des Geräts ausgeführt zu werden.

Bemerkenswert ist die Datei „pandoraspearrk“, die verschleierten Code enthält. Nach der Analyse wurde diese Backdoor-Datei als Android.Pandora.2 in die Dr.Web Virendatenbank eingetragen. Sie dient dazu, das infizierte Gerät als Teil eines Botnetzes zu nutzen, um verteilte DDoS-Angriffe durchzuführen. Die Datei „supervisord“ überwacht den Status der ausführbaren Datei „pandoraspearrk“ und startet diese neu, falls die Datei beendet wird. „supervisord“ erhält die Einstellungen aus der Datei „s.conf“. Bei den Dateien „busybox“ und „curl“ handelt es sich um die gleichnamigen Befehlszeilen-Dienstprogramme, die die Netzwerkfunktionen gewährleisten und zur Durchführung von Operationen im Dateisystem dienen. Die Datei „rootsudaemon.sh“ startet den Dienst „daemonsu“, der über Root-Rechte verfügt, sowie die bereits erwähnte Datei „supervisord“ und übermittelt dieser Datei die Parameter aus „s.conf“. Das Programm „preinstall.sh“ führt verschiedene vom Gerätehersteller festgelegte Aktionen aus.

Diese Malware zielt hauptsächlich auf Nutzer von Android-TV-Geräten im unteren Preissegment ab, z.B. Nutzer der Spielekonsolen Tanix TX6 TV Box, MX10 Pro 6K, H96 MAX X3 etc.

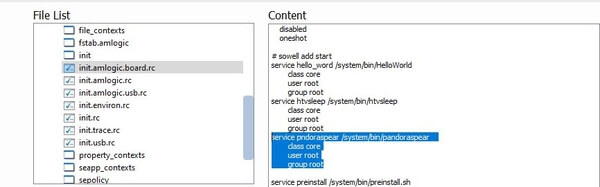

Dieser Trojaner stellt eine Modifikation des Backdoor-Programms Android.Pandora.10 (früher auch Android.BackDoor.334 genannt) dar, das im infizierten Update für die Spielekonsole MTX HTV BOX HTV3 vom 3. Dezember 2015 integriert war. Dieses Update soll wahrscheinlich über verschiedene Websites verbreitet worden sein, da es mit den öffentlich verfügbaren Android Open Source Project-Testschlüsseln signiert war. Der Dienst, von dem die Backdoor gestartet wird, ist in „boot.img“ enthalten. Die untenstehende Abbildung zeigt, wie der bösartige Dienst über die in „boot.img“ enthaltene Datei „init.amlogic.board.rc“ gestartet wird.

Ein weiterer Verbreitungsweg für Backdoors der Android.Pandora-Familie ist die Installation von Anwendungen über Websites für die illegale Anzeige von Filmen und Serien, z.B. youcine, magistv, latinatv und unitv, die auf spanischsprachige Nutzer abzielen.

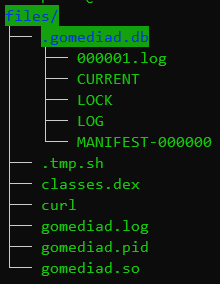

Nach der Installation und dem Start der Anwendung wird der Dienst GoMediaService für den Nutzer unbemerkt gestartet. Nach dem ersten Start der Anwendung wird dieser Dienst beim Booten des Geräts automatisch gestartet und ruft das Programm „gomediad.so“ auf. Die betrachtete Version des Programms entpackt eine Reihe von Dateien, darunter die ausführbare Datei „classes.dex“, die von Dr.Web als Tool.AppProcessShell.1-Objekt erkannt wird, bei dem es sich um einen Befehlsinterpreter mit erhöhten Rechten handelt. Schadprogramme auf dem Gerät können dann über den offenen Port 4521 mit dieser Shell interagieren. Der Screenshot zeigt die von „gomediad.so“ erstellte Struktur von Dateien, die als Android.Pandora.4 erkannt wird.

Unter anderem wird die Datei „.tmp.sh“ entpackt, bei der es sich um das Installationsprogramm der Backdoor Android.Pandora.2 handelt. Nach der Installation und dem Start erhält die Backdoor die Adresse des Verwaltungsservers aus den Befehlszeilenparametern oder aus der mit dem Blowfish-Algorithmus verschlüsselten Datei. Nachdem sich die Backdoor mit dem Server verbunden hat, lädt sie die hosts-Datei vom Server herunter, ersetzt die originale Systemdatei durch die heruntergeladene hosts-Datei, startet den Selbstaktualisierungsprozess und ist bereit, Befehle zu empfangen.

Durch das Senden von Befehlen an ein infiziertes Gerät können Cyberkriminelle DDoS-Angriffe über TCP- und UDP-Protokolle starten und abbrechen, SYN-, ICMP- und DNS-Floods durchführen, eine Reverse-Shell öffnen, Systempartitionen von Android TV zum Lesen und Schreiben konfigurieren etc. Diese Funktionen wurden durch den Einsatz des Codes des Trojaners Linux.Mirai realisiert, der seit 2016 zur Durchführung von DDoS-Angriffen auf bekannte Websites wie GitHub, Twitter, Reddit, Netflix, Airbnb etc. verwendet wird.

Doctor Web empfiehlt: Aktualisieren Sie das Betriebssystem Ihrer Geräte auf die neuesten verfügbaren Versionen, um die bestehenden Schwachstellen zu beheben. Laden Sie Software nur aus vertrauenswürdigen Quellen (über offizielle Websites oder App-Stores) herunter.

Wenn Dr.Web Security Space für Android über die Root-Berechtigungen verfügt, ist der Antivirus in der Lage, Android.Pandora sowie Anwendungen, in die der Trojaner eingebettet ist, zu neutralisieren. Verfügt der Antivirus auf dem infizierten Gerät nicht über die Root-Rechte, hilft die Installation eines nicht infizierten Abbildes des Betriebssystems, das vom Hersteller des Geräts bereitgestellt werden sollte.

Mehr über Android.Pandora.2 und Linux.Mirai

Mehr über Android.Pandora.4