Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im November 2023

21. Dezember 2023

Über Google Play wurden nach wie vor viele bösartige Apps verbreitet. Unsere Spezialisten haben über 20 Trojaner der Familie Android.FakeApp gefunden, die zu betrügerischen Zwecken verwendet werden, sowie einen neuen Trojaner, der kostenpflichtige Services im Namen der Nutzer abonniert.

HAUPTTRENDS IM NOVEMBER

- Rückgang der Verbreitung von Adware-Trojanern

- Rückgang der Verbreitung von Banking-Trojanern und Spyware

- Neue bösartige Apps auf Google Play

Statistiken von Dr.Web für Android

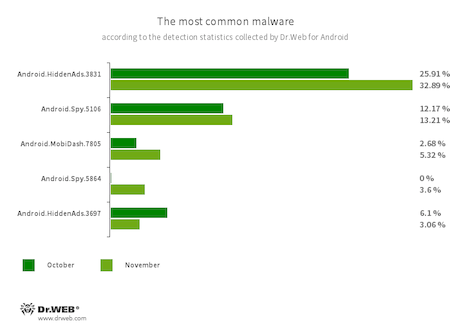

- Android.HiddenAds.3831

- Android.HiddenAds.3697

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem diese Trojaner auf ein Android-Gerät gelangen, tarnen sie ihre Präsenz im infizierten System, indem sie z.B. ihr Symbol vom Startbildschirm des Geräts entfernen.

- Android.MobiDash.7805

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

- Android.Spy.5106

- Trojaner, die nicht offizielle Modifikationen von WhatsApp darstellen. Diese Programme können Benachrichtigungen anderer Apps stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und bei der Nutzung des Messengers, Dialoge anzeigen, deren Inhalt remote konfiguriert werden kann.

- Android.Spy.5864

- Trojaner, der in einigen nicht offiziellen Modifikationen von WhatsApp getarnt wird. Das Programm ermöglicht es Cyberkriminellen, Nutzer zu überwachen: nach bestimmten Dateien auf dem Gerät des Nutzers zu suchen und die gefundenen Dateien auf einen Remote-Server hochzuladen, Daten aus dem Telefonbuch zu kopieren und weitere Informationen über das infizierte Gerät zu sammeln, die Umgebung abzuhören etc.

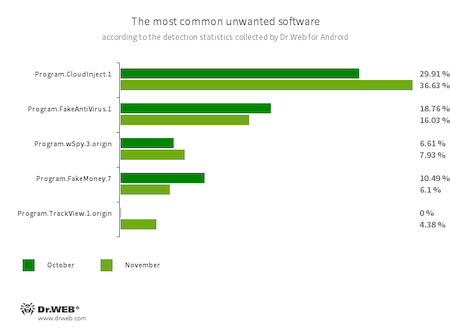

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.wSpy.3.origin

- Spyware, die es ermöglicht, Android-Nutzer heimlich zu überwachen. Sie kann SMS-Nachrichten und Nachrichten in sozialen Netzwerken lesen, die Umgebung abhören, das Gerät orten, den Browserverlauf überwachen, auf das Telefonbuch, Kontakte, Fotos und Videos des Nutzers zugreifen, Screenshots erstellen und Fotos machen. Außerdem verfügt die App über die Keylogger-Funktion.

- Program.FakeMoney.7

- Anwendungen, die eine Belohnung für den Nutzer simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld auf sein Bankkonto überweisen zu können. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld.

- Program.TrackView.1.origin

- App, die Nutzer von Android-Geräten überwacht. Das Programm ermöglicht es Cyberkriminellen, Geräte zu orten, Videos, Fotos und Audios auf dem infizierten Gerät aufzunehmen, die Umgebung über das Mikrofon des Geräts abzuhören etc.

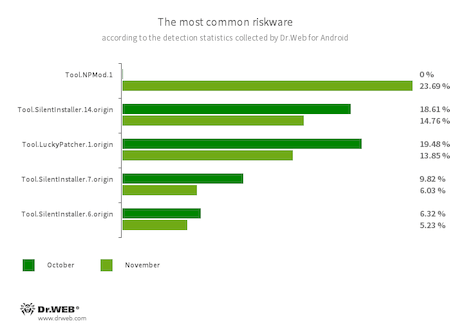

- Tool.NPMod.1

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Diese Plattformen schaffen eine virtuelle Umgebung für Anwendungen, in die sie integriert sind. Mithilfe solcher Plattformen ausgeführte APK-Dateien können als Teil dieser Anwendungen funktionieren und dieselben Berechtigungen erhalten.

- Tool.LuckyPatcher.1.origin

- Tool, das es ermöglicht, Android-Apps durch die Erstellung von Patches zu modifizieren, um die Funktionslogik der App zu ändern oder bestimmte Einschränkungen zu umgehen. Mithilfe des Tools versuchen Nutzer, die Prüfung des Root-Zugriffs in Banking-Apps zu deaktivieren und sich Zugriff auf unbegrenzte Ressourcen in Handyspielen zu verschaffen. Um Patches zu erstellen, lädt das Programm spezielle Skripts aus seiner Online-Datenbank herunter. Jeder Nutzer kann seine eigenen Skripts erstellen und in die Datenbank eintragen. Solche Skripts können bösartige Funktionen enthalten, daher sind sie potenziell gefährlich.

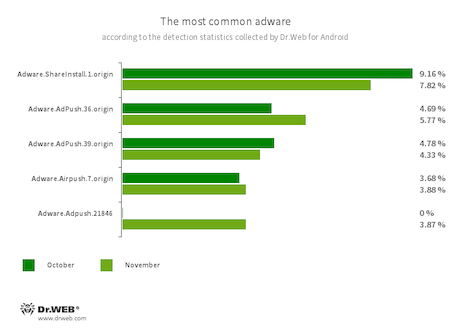

- Adware.ShareInstall.1.origin

- Adware-Modul, das in Android-Apps integriert wird. Das Modul zeigt Werbebenachrichtigungen auf dem Sperrbildschirm von Android an.

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Airpush.7.origin

- Vertreter einer Familie von Adware-Modulen, die in Android-Apps integriert werden und unerwünschte Werbung anzeigen. Je nach Version und Modifikation zeigen solche Module Werbebenachrichtigungen, -banner oder -Pop-ups an. Mithilfe solcher Module werden oft bösartige Apps verbreitet: Der Nutzer wird dazu bewogen, eine bestimmte App zu installieren. Darüber hinaus können diese Module persönliche Informationen an einen Remote-Server weiterleiten.

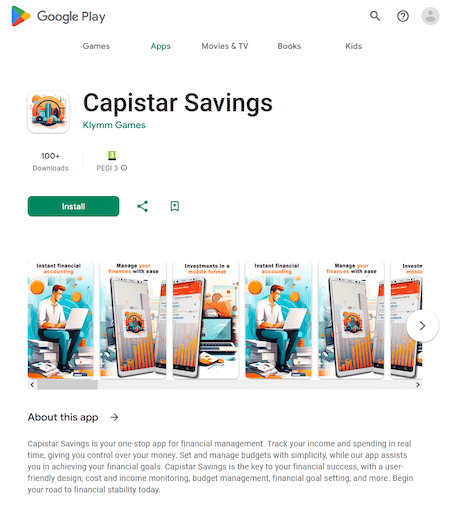

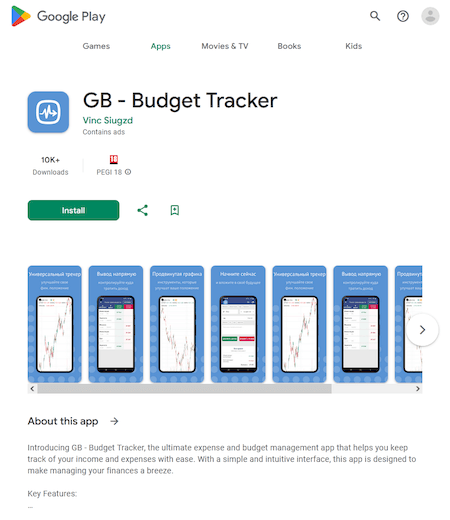

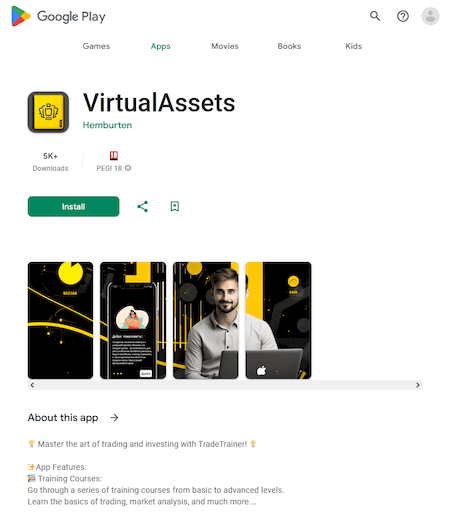

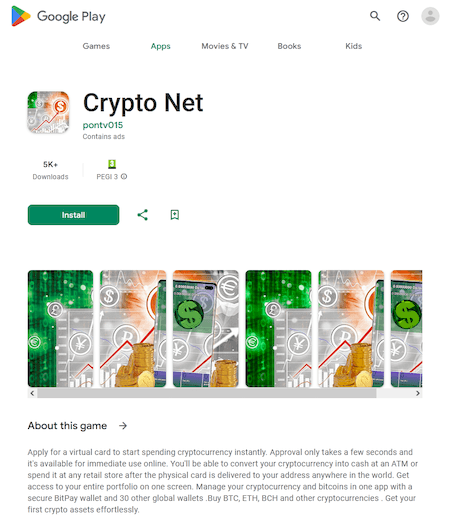

Bedrohungen auf Google Play

Im November erkannten die Spezialisten des Virenlabors von Doctor Web neue gefälschte Apps der Familie Android.FakeApp auf Google Play. Einige davon wurden als Finanz-Apps (Apps zum Sparen, Investment- und Börsen-Apps etc.) verbreitet, z.B. Android.FakeApp.1497, Android.FakeApp.1498, Android.FakeApp.1499, Android.FakeApp.1526, Android.FakeApp.1527 und Android.FakeApp.1536. Diese Apps laden betrügerische Websites, auf denen Nutzer aufgefordert werden, Investor zu werden. Dazu müssen sie ihre personenbezogenen Daten angeben.

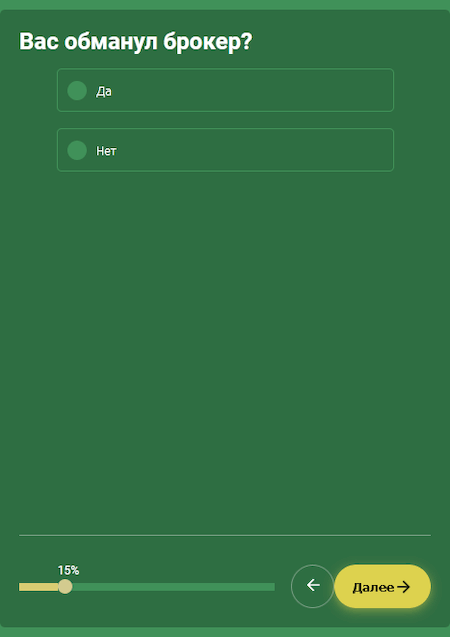

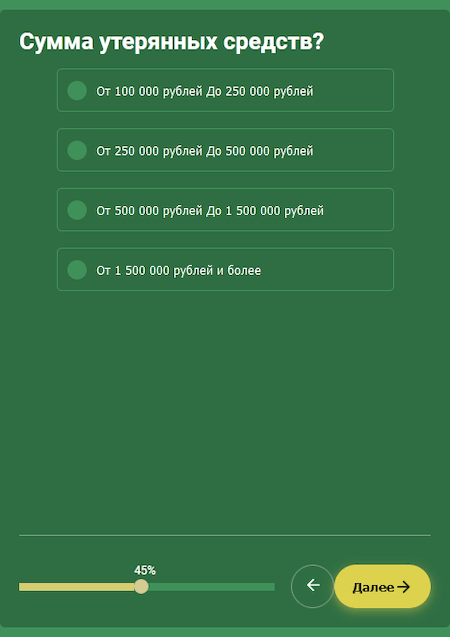

Das Programm Android.FakeApp.1496 wurde in einer App für Rechtsberatung getarnt und öffnete eine betrügerische Website, die es Opfern verschiedener Betrugsschemas angeblich ermöglichte, das verlorene Geld zurückzubekommen.

Auf diesen Screenshots wird der Nutzer aufgefordert, einige Fragen zu beantworten und das Formular auszufüllen, um kostenlos einen Anwalt zu konsultieren.

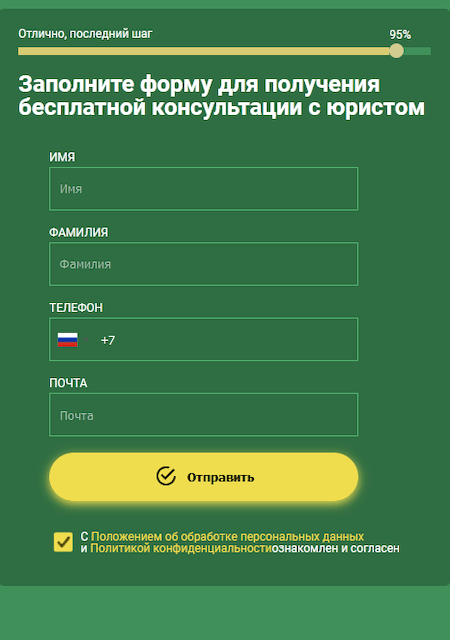

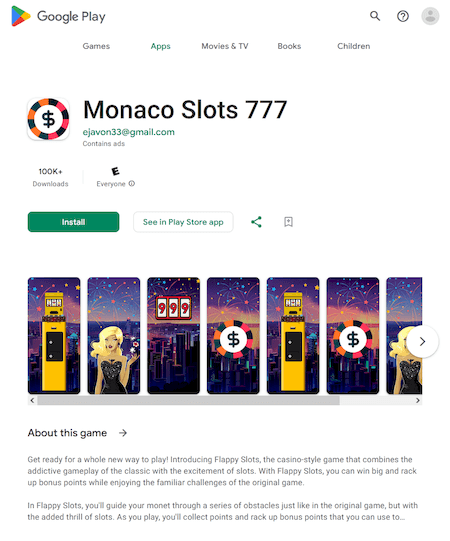

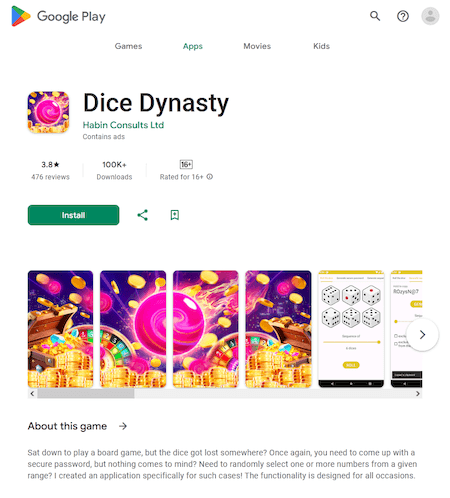

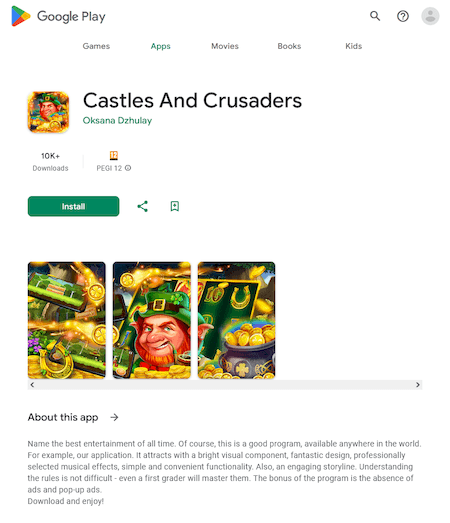

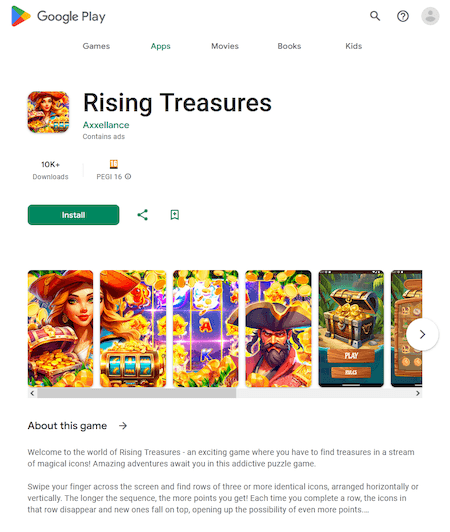

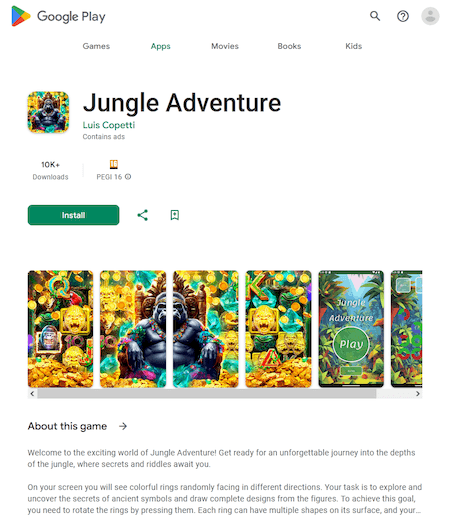

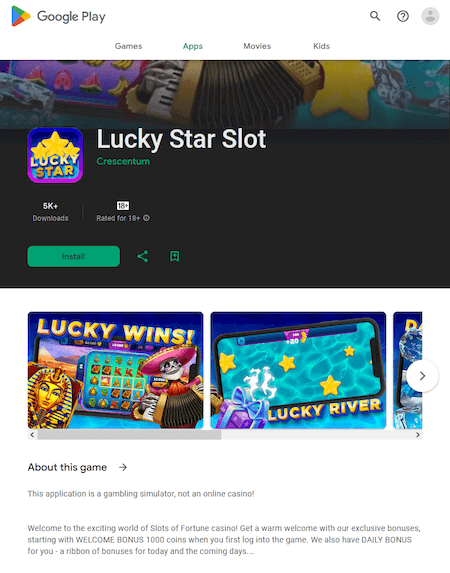

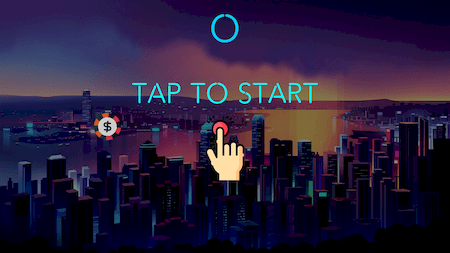

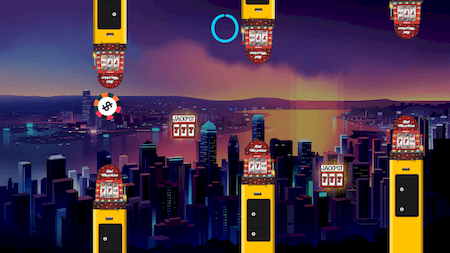

Einige gefälschte Apps wurden als Handyspiele verbreitet, z.B. Android.FakeApp.1494, Android.FakeApp.1503, Android.FakeApp.1504, Android.FakeApp.1533 und Android.FakeApp.1534. Sie verfügen zwar über die angegebene Spielfunktionalität, ihre Hauptfunktion ist aber, Websites von Online-Casinos und Wett-Websites zu laden.

Auf diesen Screenshots funktionieren sie als Handyspiele:

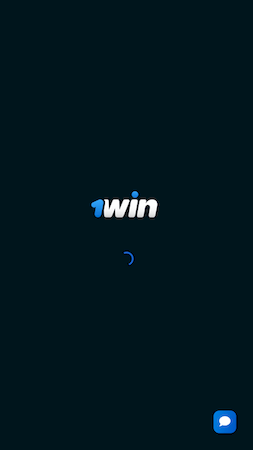

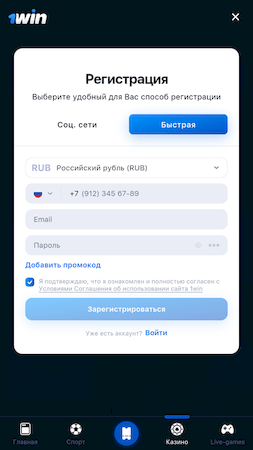

Dieser Screenshot zeigt ein Beispiel dafür, wie eine solche Website als Wett-Website funktioniert:

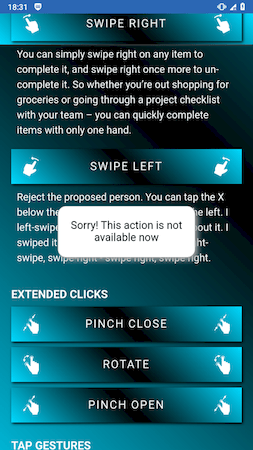

Zudem erkannten unsere Spezialisten eine neue bösartige App, die kostenpflichtige Services im Namen der Nutzer abonniert. Sie wurde als die App „Air Swipes“ verbreitet, die zur Steuerung von Android-Geräten mithilfe von Gesten dient.

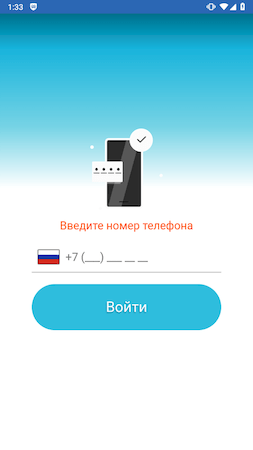

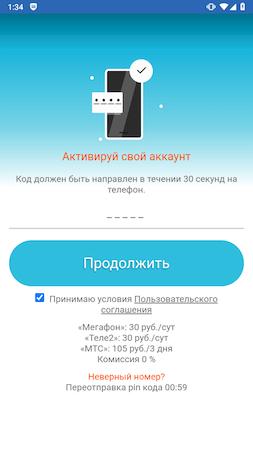

Beim Start lädt der Trojaner eine betrügerische Website und abonniert kostenpflichtige Services.

Wenn keine Internetverbindung besteht oder die Website nicht verfügbar ist, gibt sich das Programm als die versprochene App aus, die aber nicht über die versprochene Funktionalität verfügt, und eine Fehlermeldung wird angezeigt. Dr.Web erkennt diesen Trojaner als Android.Subscription.21.

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.

Indikatoren der Kompromittierung

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender