Cyberkriminelle verdienen an Raubkopien mit versteckten Crypto-Minern

Bedrohungen in Echtzeit | Hot news | Alle News

15. Januar 2023

Im Dezember 2023 haben die Spezialisten des Virenlabors von Doctor Web eine steigende Anzahl der erkannten Mining-Trojaner Trojan.BtcMine.3767 und Trojan.BtcMine.2742 festgestellt. Es stellte sich heraus, dass die Trojaner zusammen mit Raubkopien verschiedener Anwendungen mitinstalliert wurden.

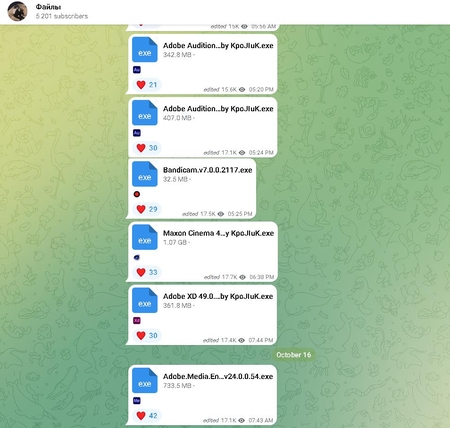

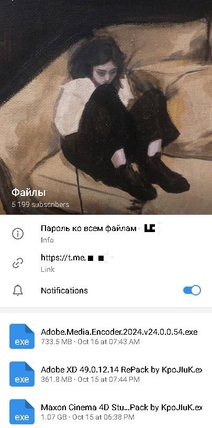

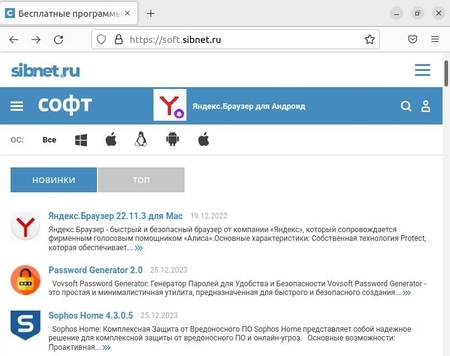

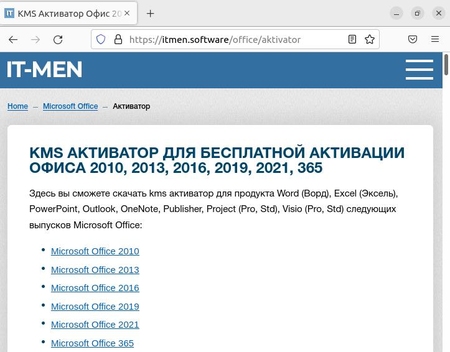

Trojan.BtcMine.3767 stellt einen in С++ geschriebenen Trojaner für Windows dar. Er wurde auf Basis von SilentCryptoMiner entwickelt und dient zum Laden von Mining-Software. Am häufigsten wurden die mit diesem Trojaner infizierten Anwendungen über den Telegram-Kanal t[.]me/files_f (über 5000 Abonnenten) und die Websites itmen[.]software und soft[.]sibnet[.]ru verbreitet. Für die letztere wurden spezielle Builds entwickelt, die das NSIS-Installationsprogramm verwenden. Nach dem Entpacken des Installationspakets wurden die Pfade entdeckt, die zum Speichern der Quelldateien des Trojaners verwendet wurden:

C:\bot_sibnet\Resources\softportal\exe\

C:\bot_sibnet\Resources\protect_build\miner\

Nach Angaben des Virenlabors von Doctor Web wurden während nur einer Kampagne zur Verbreitung dieses Trojaners über 40 Tausend Computer infiziert. Die Besucherstatistiken des Telegram-Kanals und der Websites zeugen aber davon, dass das tatsächliche Ausmaß des Problems höchstwahrscheinlich noch größer ist.

Nach dem Start wird der Trojaner unter dem Namen updater.exe in das Verzeichnis %ProgramFiles%\google\chrome\ kopiert und erstellt eine geplante Aufgabe (Scheduled Task), um beim Start des Betriebssystems für einen Autostart zu sorgen. Zu Tarnungszwecken wird diese Aufgabe GoogleUpdateTaskMachineQC genannt. Darüber hinaus wird der Loader zur Ausnahmeliste von Windows Defender hinzugefügt. Zudem verhindert er den Ruhezustand und das Herunterfahren des Computers. Die anfänglichen Einstellungen werden in den Körper des Trojaners eingebettet. Später werden die Einstellungen von einem Remote-Host empfangen. Nach der Initialisierung wird die Payload – Trojan.BtcMine.2742 – in den Prozess explorer.exe integriert. Dieser Trojaner ermöglicht ein heimliches Minen von Kryptowährungen.

Außerdem ist der Loader in der Lage, das dateilose Rootkit r77 auf dem kompromittierten Computer zu installieren, Windows-Updates zu verhindern, den Zugriff auf Websites zu sperren, seine Quelldateien automatisch zu löschen und wiederherzustellen, den Mining-Prozess anzuhalten sowie bei der Ausführung von Virenschutz- und anderen Überwachungsprogrammen den vom Mining-Trojaner belegten RAM und VRAM zu entladen.

Dr.Web erkennt und neutralisiert die Trojaner Trojan.BtcMine.3767 und Trojan.BtcMine.2742, daher sind unsere Nutzer sicher vor diesen Bedrohungen geschützt.

Indikatoren der Kompromittierung