Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Februar 2024

1. April 2024

Die Aktivität von Banking-Trojanern ging um 18,77% und Android.Spy um 27,33% zurück. Die Anzahl erkannter Verschlüsselungstrojaner der Familie Android.Locker stieg um 29,85%.

HAUPTTRENDS IM FEBRUAR

- Steigende Aktivität von Adware-Trojanern der Familie Android.HiddenAds

- Rückgang von Angriffen durch Banking-Trojaner und Spyware

- Anstieg der Anzahl erkannter Ransomware

Statistiken von Dr.Web für Android

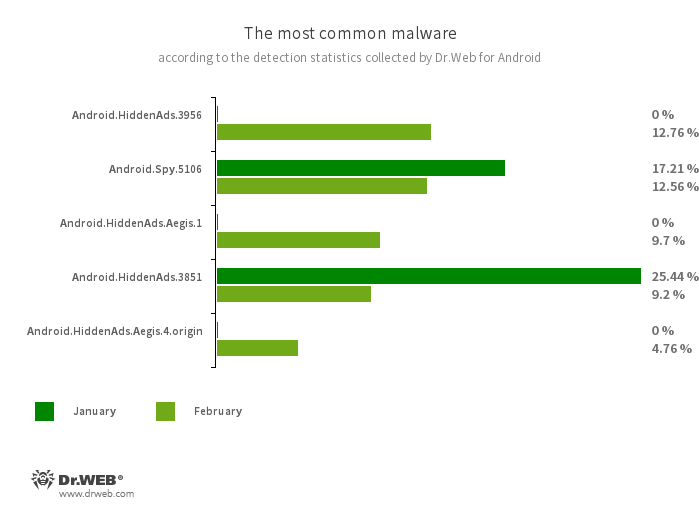

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem diese Trojaner auf ein Android-Gerät gelangen, tarnen sie ihre Präsenz im infizierten System, indem sie z.B. ihr Symbol vom Startbildschirm des Geräts entfernen.

- Android.Spy.5106

- Trojaner, die nicht offizielle Modifikationen von WhatsApp darstellen. Diese Programme können Benachrichtigungen anderer Apps stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und bei der Nutzung des Messengers, Dialoge anzeigen, deren Inhalt remote konfiguriert werden kann.

- Android.HiddenAds.Aegis.1

- Android.HiddenAds.Aegis.4.origin

- Trojaner, die ihre Präsenz im infizierten Android-System tarnen und aufdringliche Werbung anzeigen. Sie unterscheiden sich von anderen Vertretern der Familie Android.HiddenAds dadurch, dass sie nach der Installation automatisch starten können. Darüber hinaus ist darin ein Mechanismus implementiert, der es diesen Trojanern ermöglicht, deren Dienste ständig aktiv zu halten. Außerdem können einige Versionen versteckte Funktionen des Android-Betriebssystems nutzen.

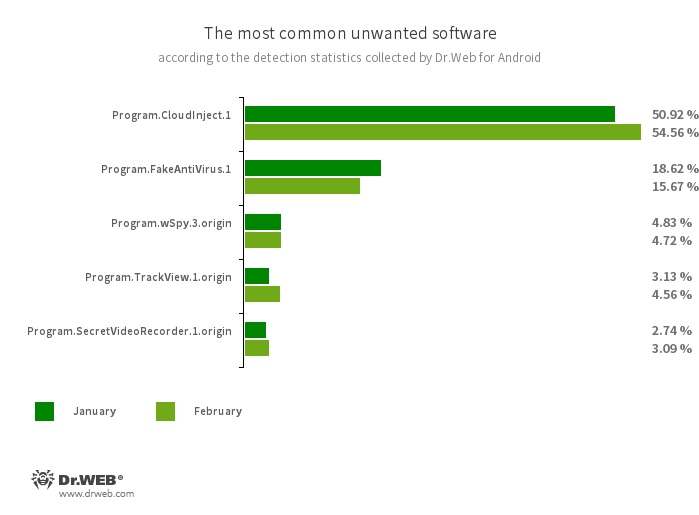

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.wSpy.3.origin

- Spyware, die es ermöglicht, Android-Nutzer heimlich zu überwachen. Sie kann SMS-Nachrichten und Nachrichten in sozialen Netzwerken lesen, die Umgebung abhören, das Gerät orten, den Browserverlauf überwachen, auf das Telefonbuch, Kontakte, Fotos und Videos des Nutzers zugreifen, Screenshots erstellen und Fotos machen. Außerdem verfügt die App über die Keylogger-Funktion.

- Program.TrackView.1.origin

- App, die Nutzer von Android-Geräten überwacht. Das Programm ermöglicht es Cyberkriminellen, Geräte zu orten, Videos, Fotos und Audios auf dem infizierten Gerät aufzunehmen, die Umgebung über das Mikrofon des Geräts abzuhören etc.

- Program.SecretVideoRecorder.1.origin

- App, die im Hintergrundmodus Fotos und Videos über die integrierte Kamera des Android-Geräts ausführen kann. Sie kann unbemerkt arbeiten, Benachrichtigungen über den Aufnahmestart deaktivieren sowie ihr Symbol und ihre Beschreibung durch gefälschte ersetzen. Die App wird als potenziell gefährlich eingestuft.

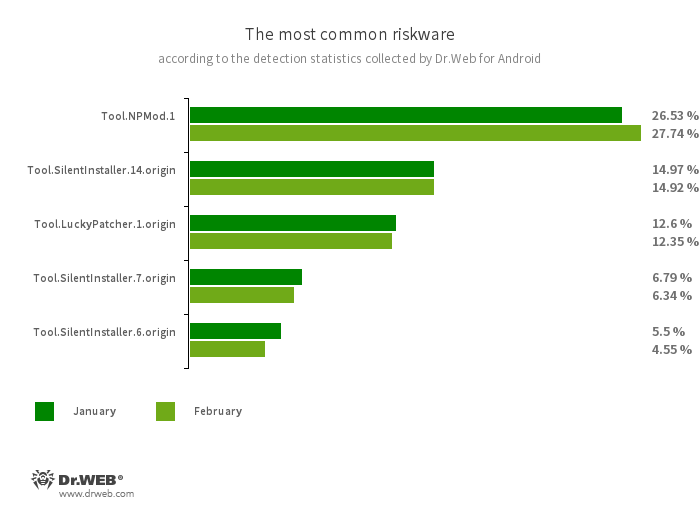

- Tool.NPMod.1

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Diese Plattformen schaffen eine virtuelle Umgebung für Anwendungen, in die sie integriert sind. Mithilfe solcher Plattformen ausgeführte APK-Dateien können als Teil dieser Anwendungen funktionieren und dieselben Berechtigungen erhalten.

- Tool.LuckyPatcher.1.origin

- Tool, das es ermöglicht, Android-Apps durch die Erstellung von Patches zu modifizieren, um die Funktionslogik der App zu ändern oder bestimmte Einschränkungen zu umgehen. Mithilfe des Tools versuchen Nutzer, die Prüfung des Root-Zugriffs in Banking-Apps zu deaktivieren und sich Zugriff auf unbegrenzte Ressourcen in Handyspielen zu verschaffen. Um Patches zu erstellen, lädt das Programm spezielle Skripts aus seiner Online-Datenbank herunter. Jeder Nutzer kann seine eigenen Skripts erstellen und in die Datenbank eintragen. Solche Skripts können bösartige Funktionen enthalten, daher sind sie potenziell gefährlich.

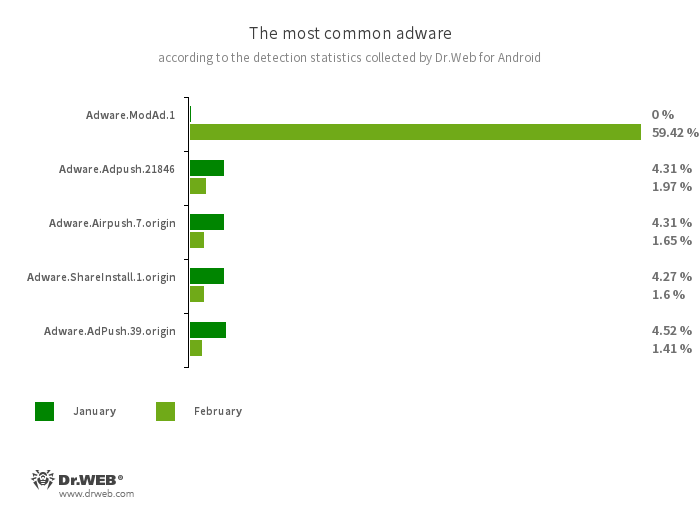

- Adware.ModAd.1

- Erkennung einiger modifizierter WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links über die Webanzeige lädt. Von diesen Internetressourcen werden Nutzer auf Online-Casinos, Wett-Websites, nicht jugendfreie etc. umgeleitet.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Airpush.7.origin

- Vertreter einer Familie von Adware-Modulen, die in Android-Apps integriert werden und unerwünschte Werbung anzeigen. Je nach Version und Modifikation zeigen solche Module Werbebenachrichtigungen, -banner oder -Pop-ups an. Mithilfe solcher Module werden oft bösartige Apps verbreitet: Der Nutzer wird dazu bewogen, eine bestimmte App zu installieren. Darüber hinaus können diese Module persönliche Informationen an einen Remote-Server weiterleiten.

- Adware.ShareInstall.1.origin

- Adware-Modul, das in Android-Apps integriert wird. Das Modul zeigt Werbebenachrichtigungen auf dem Sperrbildschirm des Betriebssystems an.

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.