Köder für Cyberkriminelle: Neue Rootkit-Modifikation zur Tarnung von Krypto-Mining in Redis-Datenbank entdeckt

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

3. Oktober 2024

Redis gehört zu den weltweit populärsten Datenbankverwaltungssystemen: Redis-Server werden von X (ehemals Twitter), AirBnB, Amazon und weiteren bekannten Unternehmen verwendet. Das System hat viele Vorteile: maximale Leistung, niedriger Ressourcenbedarf sowie Unterstützung verschiedener Datentypen und Programmiersprachen. Allerdings weist das Produkt auch Nachteile auf. Ursprünglich war Redis nicht für die Netzwerkperipherie konzipiert, daher unterstützt die Standardkonfiguration nur grundlegende Sicherheitsfunktionen. Versionen bis 6.0 verfügen über keine Zugriffskontrolle und Verschlüsselungsmechanismen. Zudem werden jährlich neue Sicherheitslücken im Produkt erkannt. Zum Beispiel wurden im Jahr 2023 zwölf Sicherheitslücken festgestellt. Drei davon wurden als schwerwiegend eingestuft. Die Virenanalysten von Doctor Web wurden auf die steigende Anzahl von Meldungen über Serverkompromittierungen mit anschließender Installation von Mining-Programmen aufmerksam. Um das Verhalten des Trojaners zu beobachten und zu analysieren, erstellten unsere Experten einen speziellen Redis-Server, der nicht mit einem Antivirus geschützt wurde. Im Laufe eines Jahres wurden monatlich 10 bis 14 Tausend Angriffe auf den Server festgestellt. Vor kurzem wurde Skidmap, wie von unseren Analysten vermutet, auf dem Server entdeckt. Unerwartet war jedoch, dass Cyberkriminelle einen neuen Mechanismus verwendeten, um die Aktivitäten des Trojaners zu tarnen, und vier Backdoors gleichzeitig installierten.

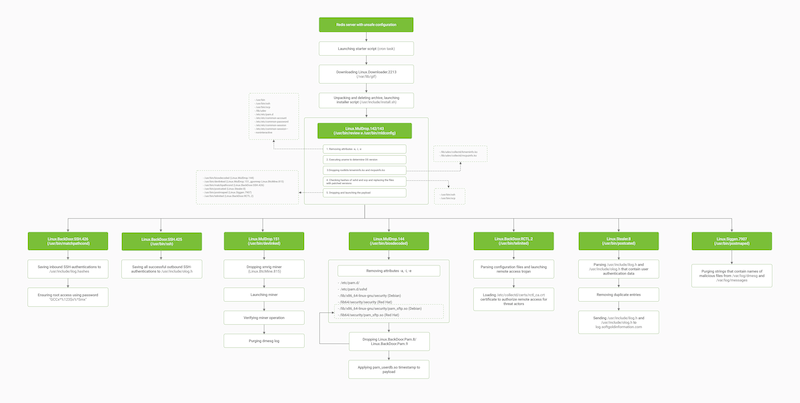

Die erste Erwähnung des Trojaners Skidmap stammt aus dem Jahr 2019. Dieser Mining-Trojaner ist auf Unternehmensnetzwerke „spezialisiert“, da er gerade in diesem Segment den höchsten Profit bringen kann. Skidmap wurde bereits vor fünf Jahren entwickelt, aber der Trojaner verwendet dasselbe Funktionsprinzip: Er nutzt Schwachstellen in Anwendungen oder fehlerhafte Softwareeinstellungen aus, um installiert zu werden. In unserem Fall fügten die Hacker Aufgaben zum Cron-Aufgabenplaner des Systems hinzu, die alle 10 Minuten ein Skript ausführten, das den Dropper Linux.MulDrop.142 Linux.MulDrop.142 (oder dessen Modifikation Linux.MulDrop.143) herunterlädt. Diese ausführbare Datei sammelt Informationen über die Version des Betriebssystemkernels, deaktiviert das Schutzmodul SELinux und entpackt die Dateien Linux.Rootkit.400, Linux.BtcMine.815, Linux.BackDoor.Pam.8/9, Linux.BackDoor.SSH.425/426 und Linux.BackDoor.RCTL.2 im System. Der Dropper zeichnet sich durch seine Größe aus, da er ausführbare Dateien für verschiedene Linux-Distributionen enthält. Im erkannten Dropper waren knapp 60 Dateien für die häufigsten Serverversionen von Debian und Red Hat Enterprise Linux eingebettet.

Nach der Installation fängt das Rootkit eine Reihe von Systemaufrufen ab, wodurch es gefälschte Informationen als Antwort auf vom Administrator eingegebene Diagnosebefehle erzeugen kann. Es kann z.B. Informationen über die durchschnittliche CPU-Auslastung, Netzwerkaktivitäten auf bestimmten Ports und eine Liste der Dateien in Ordnern abfangen. Außerdem überwacht das Rootkit alle geladenen Kernelmodule und verhindert die Ausführung der Module, die seine Präsenz erkennen können. Dies ermöglicht es, die gesamte Aktivität des Mining-Trojaners (Berechnungen, Senden von Hashwerten und Empfangen von Aufgaben) zu tarnen.

Die vom Dropper installierten Backdoors speichern Informationen über alle SSH-Autorisierungen, leiten diese Informationen an Cyberkriminelle weiter und erstellen ein Master-Passwort für alle Benutzerkonten im System. Zudem werden alle Passwörter beim Versand zusätzlich mithilfe der Caesar-Chiffre mit einer Verschiebung von 4 Buchstaben verschlüsselt.

Für mehr Kontrolle über das gehackte System installieren Cyberkriminelle den RAT-Trojaner Linux.BackDoor.RCTL.2. Dieser Trojaner ermöglicht es, über eine verschlüsselte Verbindung, die der Trojaner selbst herstellt, Befehle an den kompromittierten Server zu senden und beliebige Daten vom Server zu empfangen.

Es wird das Mining-Programm xmrig installiert, das es ermöglicht, einige Kryptowährungen zu schürfen, z.B. Monero – Kryptowährung, die im Darknet dank vollständiger Anonymität von Transaktionen sehr populär ist. Einen vom Rootkit versteckten Mining-Trojaner in einem Servercluster zu erkennen, ist keine triviale Aufgabe. Mangels verlässlicher Informationen über den Ressourcenverbrauch können nur ein hoher Energieverbrauch und eine erhöhte Wärmeentwicklung auf eine Kompromittierung hinweisen. Zudem können Cyberkriminelle die Einstellungen des Trojaners so ändern, dass ein optimales Gleichgewicht zwischen der Mining-Leistung und der Servergeschwindigkeit erreicht wird, um weniger Verdacht zu erregen.

Die Evolution der Skidmap-Familie zeigt sich in der Komplikation des Angriffsmusters: Gestartete Programme rufen einander auf, deaktivieren Sicherheitssysteme, stören viele Systemdienste, laden Rootkits etc. Dies erschwert die Reaktionsmaßnahmen bei solchen Vorfällen.

Die erwähnten Bedrohungen wurden in die Dr.Web Virendatenbank eingetragen, daher sind unsere Nutzer vor diesen Gefahren geschützt.

Indikatoren der Kompromittierung

Mehr zu Linux.MulDrop.142

Mehr zu Linux.MulDrop.143

Mehr zu Linux.MulDrop.144

Mehr zu Linux.Rootkit.400