Über 28 Tausend Nutzer vom Trojaner zum Mining und Diebstahl von Kryptowährungen betroffen

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

8. Oktober 2024

Während der Analyse der von unseren Nutzern erhaltenen Cloud-Telemetrie haben die Spezialisten des Virenlabors von Doctor Web verdächtige Aktivitäten eines als Komponente von Windows getarnten Prozesses erkannt: StartMenuExperienceHost.exe. Der gleichnamige legitime Prozess ist für die Verwaltung des Startmenüs zuständig. Das bösartige Programm sendete eine Verbindungsanfrage an einen Remote-Host und wartete auf eine eingehende Verbindung, um den Befehlszeileninterpreter cmd.exe zu starten.

Als Systemkomponente wurde das Tool Ncat getarnt, das bei rechtmäßiger Verwendung dazu dient, Daten mithilfe der Befehlszeile über das Netzwerk zu übertragen. Gerade dieser Fund trug dazu bei, die Abfolge von Ereignissen wiederherzustellen, darunter Infektionsversuche, die von Dr.Web verhindert wurden.

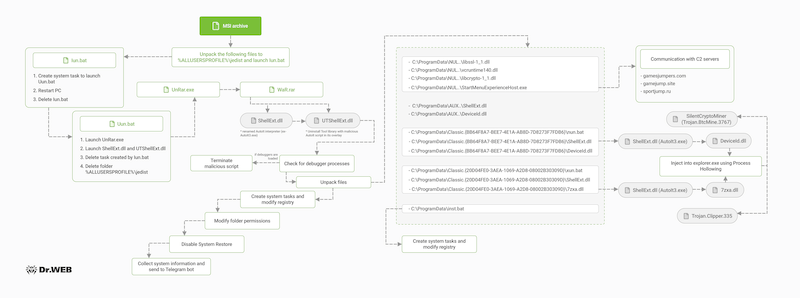

Die Infektionsquelle sind betrügerische Websites, die Cyberkriminelle auf GitHub erstellen (solche Aktivitäten sind durch die Regeln der Plattform verboten). Außerdem können Links zu bösartigen Anwendungen in Beschreibungen zu Videos auf Youtube angezeigt werden. Beim Klick wird ein selbstentpackendes verschlüsseltes Archiv heruntergeladen, das mit einem Passwort geschützt ist und daher nicht automatisch von einem Antivirus gescannt werden kann. Nach Eingabe des Passworts, das auf der Seite angezeigt wird, von der die Datei heruntergeladen wurde, werden folgende Dateien in den Ordner %ALLUSERSPROFILE%\jedist auf dem betroffenen Computer entpackt:

- UnRar.exe – Entpacker für RAR-Archive

- WaR.rar – RAR-Archiv

- Iun.bat – Skript, das einen Task zur Ausführung des Skripts Uun.bat erstellt, einen Neustart des Computers initiiert und sich selbst löscht

- Uun.bat – Skript mit verschleiertem Code WaR.rar, das die Dateien ShellExt.dll und UTShellExt.dll entpackt und anschließend die von Iun.bat erstellten Tasks sowie den gesamten Ordner jedist löscht.

Die Datei ShellExt.dll ist ein AutoIt-Interpreter und nicht bösartig. In diesem Fall wurde die Datei AutoIt3.exe jedoch in ShellExt.dll umbenannt, um als WinRAR-Bibliothek ausgegeben zu werden, die für die Integration der Funktionen des Packers in das Windows-Kontextmenü verantwortlich ist. Nach dem Start lädt der Interpreter die Datei UTShellExt.dll, die dem harmlosen Dienstprogramm Uninstall Tool, das über eine gültige digitale Signatur verfügt, entnommen und um ein bösartiges AutoIt-Skript erweitert wurde. Nach der Ausführung der Datei wird die Payload entpackt, die Dateien mit verschleiertem Code enthält.

AutoIt ist eine Programmiersprache zum Erstellen von Automatisierungsskripten und Dienstprogrammen für Windows. Die Sprache ist leicht zu beherrschen und verfügt über eine umfangreiche Funktionalität, daher ist sie bei verschiedenen Benutzerkategorien (darunter auch Virenschreiber) populär.

Einige Antivirenprogramme stufen alle in AutoIt kompilierten Skripte als schädlich ein.

Die Datei UTShellExt.dll führt Folgendes aus:

- Sucht in der Liste der Prozesse nach laufender Debugging-Software. Das Skript enthält die Namen von etwa 50 verschiedenen Tools, die zum Debuggen verwendet werden. Wenn mindestens ein Prozess aus dieser Liste erkannt wird, wird das Skript beendet.

- Wenn keine Debugging-Software gefunden wird, werden die zur Fortsetzung des Angriffs notwendigen Dateien in das kompromittierte System entpackt. Einige der Dateien sind harmlos und dienen zur Netzwerkkommunikation. Die anderen führen bösartige Aktionen aus.

- Erstellt Systemereignisse, um den Netzwerkzugriff mithilfe von Ncat und das Laden von BAT- und DLL-Dateien zu ermöglichen, und nimmt Änderungen an der Registry vor, um den Start von Anwendungen mithilfe der IFEO-Technik abfangen zu können.

IFEO (Image File Execution Options) sind von Windows speziell für Softwareentwickler bereitgestellte Funktionen, z.B. das automatische Starten eines Debuggers beim Start der Anwendung. Sie können aber von Cyberkriminellen zu rechtswidrigen Zwecken verwendet werden. Hacker ersetzen den Pfad zum Debugger durch den Pfad zur bösartigen Datei, sodass bei jedem Start einer harmlosen Anwendung auch die schädliche Anwendung gestartet wird.

Im beschriebenen Fall wurde die bösartige Funktionalität in die Windows-Systemdienste sowie in die Update-Prozesse der Browser Google Chrome und Microsoft Edge integriert (MoUsoCoreWorker.exe, svchost.exe, TrustedInstaller.exe, GoogleUpdate.exe и MicrosoftEdgeUpdate.exe). - Verhindert, dass die in Schritt 2 erstellten Ordner und Dateien gelöscht oder geändert werden.

- Deaktiviert den Windows-Systemwiederherstellungsdienst./li>

- Leitet technische Informationen über den infizierten Computer (Name, Betriebssystemversion, installierte Antivirensoftware) per Telegram an die Cyberkriminellen weiter./li>

Die Funktionen zum Mining und Diebstahl von Kryptowährungen werden von den Dateien DeviceId.dll und 7zxa.dll ausgeführt. Die beiden Dateien werden mithilfe der Process- Hollowing-Technik in den Prozess explorer.exe (Windows Explorer) eingebettet. Bei der ersten Datei handelt es sich um eine legitime .NET-Bibliothek, in die ein bösartiges AutoIt-Skript integriert wurde, das den Miner SilentCryptoMiner startet. Dieser Miner verfügt über umfangreiche Funktionen zur Konfiguration und Tarnung des Mining von Kryptowährungen.

Die Bibliothek 7zxa.dll tarnt sich als Komponente von 7-Zip und stellt einen Clipper dar. Sie dient dazu, Daten im Pufferspeicher zu überwachen, um diese zu ersetzen oder an Cyberkriminelle weiterzuleiten. Im untersuchten Fall überwacht der Clipper den Speicherpuffer auf typische Zeichenfolgen, die für Krypto-Wallet-Adressen charakteristisch sind, und ersetzt sie durch Krypto-Wallets der Cyberkriminellen. Zum Zeitpunkt der Veröffentlichung dieser Nachricht konnten die Hacker mehr als 6.000 US-Dollar mithilfe des Clippers stehlen.

Beim Process-Hollowing-Verfahren wird ein vertrauenswürdiger Prozess im angehaltenen Zustand ausgeführt, sein Code im Speicher wird mit bösartigem Code überschrieben und der Prozess wird dann fortgesetzt. Dies führt zur Erstellung mehrerer Kopien des gleichnamigen Prozesses. In diesem Fall waren drei Prozesse explorer.exe auf infizierten Computern vorhanden. Normalerweise dürften keine Kopien vorhanden sein.

Insgesamt waren über 28.000 Nutzer in Russland, Weißrussland, Usbekistan, Kasachstan, der Ukraine, Kirgisistan und der Türkei von diesem Trojaner betroffen. In der Regel wurden Computer während der Installation von Raubkopien populärer Anwendungen kompromittiert. Daher empfehlen wir nachdrücklich, Software nur über offizielle Quellen herunterzuladen und einen sicheren Antivirus zu nutzen. Nutzer der Dr.Web Produkte sind zuverlässig vor dieser Bedrohung geschützt.

Mehr zu Trojan.AutoIt.1443