Bösartige Apps auf Google Play: Cyberkriminelle verwenden das DNS-Protokoll, um Trojaner mit Verwaltungsservern zu verbinden

Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News

11. November 2024

Android.FakeApp.1669 hat viele Modifikationen, die als harmlose Anwendungen z.B. über Google Play verbreitet werden. Zum jetzigen Stand wurden verschiedene Modifikationen dieses Trojaners über 2.150.000-mal über Google Play heruntergeladen.

Beispiele für Anwendungen, in denen Android.FakeApp.1669 getarnt wurde

Untenstehend finden Sie eine Liste von Android.FakeApp.1669-Modifikationen, die die Virenanalysten von Doctor Web auf Google Play erkannt haben. Es wurden auch andere Modifikationen gefunden, die aber bereits aus dem, Google Play Store gelöscht wurden.

| App | Anzahl der Downloads |

|---|---|

| Split it: Checks and Tips | 1 000 000+ |

| FlashPage parser | 500 000+ |

| BeYummy - your cookbook | 100 000+ |

| Memogen | 100 000+ |

| Display Moving Message | 100 000+ |

| WordCount | 100 000+ |

| Goal Achievement Planner | 100 000+ |

| DualText Compare | 100 000+ |

| Travel Memo | 100 000+ (gelöscht) |

| DessertDreams Recipes | 50 000+ |

| Score Time | 10 000+ |

Beim Start sendet Android.FakeApp.1669 eine DNS-Anfrage an den Verwaltungsserver, um einen TXT-Eintrag mit dem Namen der Zieldomain zu erhalten. Der Server gibt diese Informationen nur dann zurück, wenn das Gerät über bestimmte Anbieter, z.B. über mobile Internetanbieter, verbunden ist. In der Regel enthalten solche TXT-Einträge Informationen über die Domain und weitere technische Informationen. Im Fall von Android.FakeApp.1669 wird die verschlüsselte Konfiguration des bösartigen Programms gesendet.

Zum Senden von DNS-Anfragen verwendet Android.FakeApp.1669 modifizierten Code der Open-Source-Bibliothek dnsjava.

Alle Modifikationen des Trojaners sind an bestimmte Domainnamen gebunden. Dadurch wird ermöglicht, dass der DNS-Server einer bestimmten Modifikation eine entsprechende Konfiguration übermittelt. Darüber hinaus sind die Namen der Subdomains für jedes infizierte Gerät eindeutig. Sie enthalten verschlüsselte Informationen über das Gerät, darunter:

- Marke und Modell des Geräts

- Bildschirmgröße

- ID (besteht aus zwei Zahlen: Zeit der Installation des Trojaners und Zufallszahl)

- Informationen über den Akku-Status

- Informationen darüber, ob der Entwicklungsmodus aktiviert ist

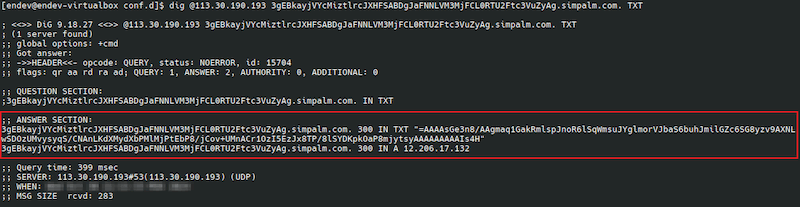

Die in der App „Goal Achievement Planner“ getarnte Modifikation von Android.FakeApp.1669 sendet z.B. eine Anfrage auf einen TXT-Eintrag für die Domain 3gEBkayjVYcMiztlrcJXHFSABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]simpalm[.]com.]. Die in der Anwendung „Split it“ integrierte Modifikation sendet eine Anfrage auf einen TXT-Eintrag für die Domain 3gEBkayjVYcMiztlrcJXHFTABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]revolt[.]digital. und „DessertDreams Recipes“ für die Domain 3gEBkayjVYcMiztlrcJXHFWABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]outorigin[.]com..

Beispiel für einen TXT-Eintrag, den der DNS-Server bei der Abfrage über das Linux-Dienstprogramm dig (während der Analyse von Android.FakeApp.1669 durch unsere Spezialisten) zurückgegeben hat

Um den Inhalt dieser TXT-Einträge zu entschlüsseln, müssen folgende Schritte durchgeführt werden:

- Zeile umkehren

- Base64 dekodieren

- gzip entpacken

- Zeile in mehrere Zeilen mithilfe des Zeichens÷ aufteilen

Das Ergebnis kann wie folgt aussehen (Beispiel für Goal Achievement Planner):

url

hxxps[:]//goalachievplan[.]pro

af_id

DF3DgrCPUNxkkx7eiStQ6E

os_id

f109ec36-c6a8-481c-a8ff-3ac6b6131954

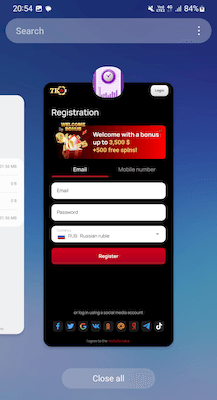

Das Ergebnis enthält einen Link, den der Trojaner im WebView über der Oberfläche anderer Apps öffnet. Auf der aufgerufenen Website wird eine Reihe von Umleitungen ausgeführt und die Website eines Online-Casinos wird geöffnet. Statt der auf Google Play versprochenen Funktionalität zeigt Android.FakeApp.1669 den Inhalt der unerwünschten Website an.

Statt der versprochenen Funktionalität ruft die bösartige Anwendung die Website eines Online-Casinos auf

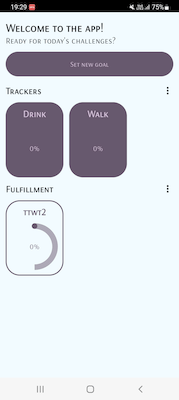

Wenn die Internetverbindung nicht über einen der Zielanbieter und im Offline-Modus hergestellt wird, funktioniert der Trojaner in der Regel wie versprochen. Manchmal sehen Trojaner-Entwickler eine spezielle Funktionalität für solche Fälle vor.

Der Trojaner hat keine Antwort vom Verwaltungsserver erhalten und funktioniert wie eine harmlose Anwendung

Dr.Web Security Space für mobile Geräte erkennt und löscht alle bekannten Modifikationen von Android.FakeApp.1669. Unsere Nutzer sind sicher vor diesem Trojaner geschützt.

Indikatoren der Kompromittierung

Mehr zu Android.FakeApp.1669