Verbreitung der eBPF-Technologie und weitere Trends in der Virenentwicklung

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

10. Dezember 2024

Einer unserer Kunden wandte sich an das Virenlabor von Doctor Web, da er den Verdacht hatte, dass seine Unternehmensinfrastruktur kompromittiert wurde. Bei der Analyse der vom Kunden bereitgestellten Informationen erkannten unsere Spezialisten eine Reihe ähnlicher Infektionsfälle, was davon zeugte, dass eine Hacker-Kampagne im Gange war. Die Angriffe zielten in der Regel auf Nutzer aus Südostasien ab. In den Angriffen wurden mehrere bösartige Anwendungen verwendet, die schrittweise eingesetzt wurden. Leider konnten wir nicht feststellen, wie genau sich die Cyberkriminellen den Zugriff auf die kompromittierten Geräte verschafften. Wir konnten jedoch den gesamten weiteren Verlauf des Angriffs rekonstruieren. Besonders bemerkenswert ist, dass die Cyberkriminellen die eBPF-Technologie (extended Berkeley Packet Filter) ausnutzten.

Die eBPF-Technologie dient zur erweiterten Kontrolle des Linux-Netzwerksubsystems und der Funktion von Prozessen. Dank eines großen Entwicklungspotenzials wurde diese Technologie bei vielen IT-Unternehmen populär. An der Entwicklung von eBPF nahmen z.B. Google, Huawei, Intel und Netflix teil. Auch für Hacker ist die Technologie attraktiv.

Cyberkriminelle verwenden die eBPF-Technologie, um bösartige Prozesse und Netzwerkaktivitäten zu tarnen, vertrauliche Informationen zu sammeln sowie Firewalls und Angriffserkennungssysteme zu umgehen. Solche Schadprogramme sind schwer zu erkennen und werden daher oft in APT-Angriffen genutzt, um bösartige Aktivitäten zu tarnen.

Im untersuchten Vorfall wurden zwei Rootkits in das kompromittierte Gerät integriert. Zunächst wurde ein eBPF-Rootkit installiert, das die Präsenz des anderen Rootkits tarnen konnte. Das zweite Rootkit stellte ein Kernelmodul dar und bereitete das System zur Installation eines Trojaners vor. Der installierte Trojaner unterstützte die Tunneltechnik und konnte aus privaten Netzwerksegmenten mit Cyberkriminellen kommunizieren und die Übertragung von Befehlen tarnen.

Bösartige eBPF-Anwendungen werden seit 2023 immer häufiger von Cyberkriminellen verwendet. Es wurden mehrere Familien bösartiger Programme erkannt, die auf dieser Technologie basieren, z.B. Boopkit, BPFDoor und Symbiote. Erkannte Schwachstellen werden immer häufiger ausgenutzt. Zu diesem Zeitpunkt sind 217 eBPF-Schwachstellen bekannt. Rund 100 davon wurden im Jahr 2024 erkannt.

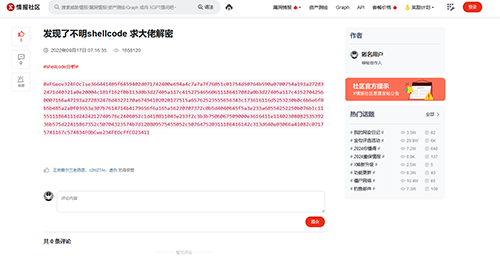

Eine der Besonderheiten dieser Angriffskampagne besteht darin, wie die Trojaner-Einstellungen gespeichert werden. Früher wurden spezielle Server dafür erstellt. Die Konfiguration der oben beschriebenen bösartigen Anwendungen hingegen wird auf öffentlich zugänglichen Plattformen gespeichert. Die untersuchte Anwendung griff auf Github und sogar auf ein chinesisches Blog zu. Dies dient dazu, dass der Datenverkehr auf dem kompromittierten Computer weniger Verdacht erregt – Es scheint, als ob der Computer mit einem sicheren Host kommuniziert. Außerdem müssen sich Cyberkriminelle in diesem Fall keine Sorgen um die Aufrechterhaltung des Zugriffs auf den Verwaltungsserver mit den Einstellungen machen. Die Idee, öffentlich zugängliche Dienste als Verwaltungsinfrastruktur zu verwenden, ist nicht neu. Dazu wurden z.B. Dropbox, Google Drive, OneDrive und Discord genutzt. Diese Dienste sind aber in einigen Ländern (in erster Linie in China) gesperrt und daher weniger attraktiv für Hacker. Github hingegen ist in den meisten Ländern und über die meisten Anbieter verfügbar und wird deshalb von Cyberkriminellen bevorzugt.

Die Einstellungen der bösartigen Anwendung werden auf Gitlab und in einem Blog über Cybersicherheit gespeichert. Komisch ist, dass im zweiten Fall der Hacker um die Entschlüsselung des Codes bittet, der dann dem Trojaner als Argument eines der Befehle übermittelt werden soll

Eine weitere Besonderheit dieser Kampagne ist die Verwendung des Trojaners als Teil eines Frameworks, das in weiteren Angriffsphasen eingesetzt wird, nachdem der Zugriff auf den Computer erhalten worden ist. Solche Frameworks an sich sind harmlos und werden von Unternehmen verwendet, die sich auf Sicherheitsaudit spezialisieren. Dazu gehören z.B. die Frameworks Cobalt Strike und Metasploit, die es ermöglichen, eine große Anzahl von Scans automatisch auszuführen, und über eine integrierte Datenbank von Bedrohungen verfügen.

Beispiel einer von Cobalt Strike erstellten Netzwerkkarte (Quelle: Website des Entwicklers)

Solche Features sind für Hacker attraktiv. Im Jahr 2022 wurde eine gehackte Version von Cobalt Strike frei verfügbar, was zu einem Anstieg der Hacker-Aktivitäten führte. Ein erheblicher Teil der Cobalt Strike Infrastruktur befindet sich in China. Der Hersteller ergreift Maßnahmen zur Überwachung von Installationen des Frameworks. Server mit gehackten Versionen werden regelmäßig gesperrt. Daher lässt sich derzeit die Tendenz beobachten, Open-Source-Frameworks zu verwenden, die die Möglichkeit unterstützen, die Netzwerkaktivitäten zwischen dem infizierten Gerät und dem Verwaltungsserver zu erweitern und zu modifizieren. Dank dieses Verfahrens wird weniger Aufmerksamkeit auf die Hacker-Infrastruktur gezogen.

Alle untersuchten Bedrohungen wurden in unsere Virendatenbanken eingetragen. Unsere heuristischen Algorithmen wurden um die Merkmale bösartiger eBPF-Anwendungen erweitert.

Mehr zu Trojan.Siggen28.58279