Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im zweiten Quartal 2025

1. Juli 2025

Im zweiten Quartal wurde eine steigende Verbreitung der Trojaner Android.Banker festgestellt. Sie wurden 73,15% häufiger als im ersten Quartal erkannt. Die Aktivität von Banking-Trojanern anderer Familien ging zurück: Android.BankBot um 37,19% und Android.SpyMax um 19,14%.

Im April berichteten unsere Virenanalysten über die Erkennung einer groß angelegten Kampagne zum Diebstahl von Kryptowährungen von Android-Nutzern. Im Rahmen dieser Kampagne wurde der Trojaner Android.Clipper.31 in die Firmware einiger preisgünstiger Geräte integriert. Das Programm wurde in einer modifizierten Version von WhatsApp getarnt. Die bösartige Anwendung fängt ein- und ausgehende Nachrichten ab, sucht nach Krypto-Wallet-Adressen in den Nachrichten und ersetzt diese durch von Cyberkriminellen angegebene Krypto-Wallets. Das Ersetzen erfolgt unbemerkt für den Nutzer – Dem Nutzer wird die von ihm eingegebene Krypto-Wallet-Adresse angezeigt. Darüber hinaus leitet Android.Clipper.31 alle jpg-, png- und jpeg-Dateien an den Remote-Server der Betrüger weiter. Auf diese Weise suchen Cyberkriminelle nach mnemonischen Phrasen für Krypto-Wallets.

Außerdem berichteten wir über einen Spyware-Trojaner, der auf russische Nutzer abzielte. Das bösartige Programm Android.Spy.1292.origin wurde in einer modifizierten Version der Geoinformations-App „Alpine Quest“ getarnt und über einen gefälschten Telegram-Kanal sowie über einen Store für Android-Apps verbreitet. Android.Spy.1292.origin sammelte sensible Informationen (Accounts des Nutzers, Handynummer, Kontakte aus dem Telefonbuch, Geodaten des Geräts, Informationen über gespeicherte Dateien etc. ) und leitete diese an Cyberkriminelle weiter. Auf Befehl der Cyberkriminellen konnte der Trojaner bestimmte Dateien stehlen: über populäre Messenger gesendete vertrauliche Dokumente, Ortungsprotokolle aus der App „Alpine Quest“ etc.

Das Virenlabor von Doctor Web erkannte zahlreiche neue Bedrohungen auf Google Play, darunter verschiedene Trojaner und unerwünschte Werbeanwendungen.

Haupttrends im zweiten Quartal

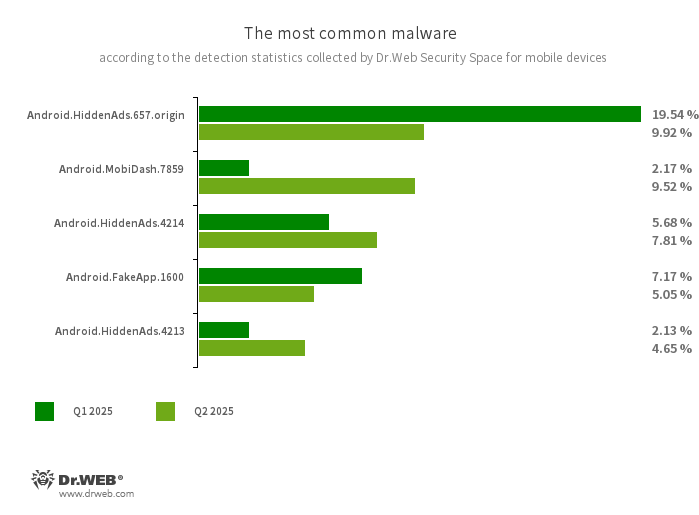

- Die Aktivität der Werbetrojaner Android.HiddenAds ging zurück.

- Die Aktivität der Trojaner Android.MobiDash stieg.

- Die Banking-Trojaner Android.Banker wurden häufiger als im vorherigen Quartal erkannt.

- Die Anzahl von Angriffen durch die Banking-Trojaner Android.BankBot und Android.SpyMax sank.

- In der Firmware einiger preisgünstiger Android-Smartphones wurde ein Trojaner zum Diebstahl von Kryptowährungen erkannt.

- Cyberkriminelle verbreiteten einen Spyware-Trojaner, der auf russische Nutzer abzielte.

- Im Google Play-Store wurden neue Bedrohungen erkannt.

Statistiken Dr.Web Security Space für mobile Geräte

- Android.HiddenAds.657.origin

- Android.HiddenAds.4214

- Android.HiddenAds.4213

- Trojaner, die aufdringliche Werbung anzeigen. Trojaner der Familie Android.HiddenAds werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem diese Trojaner auf ein Android-Gerät gelangen, tarnen sie ihre Präsenz im infizierten System, indem sie z.B. ihr Symbol vom Startbildschirm des Geräts entfernen.

- Android.MobiDash.7859

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

- Android.FakeApp.1600

- Trojaner, der die in seinen Einstellungen festgelegte Website öffnet. Bekannte Modifikationen dieses Trojaners laden Online-Casinos.

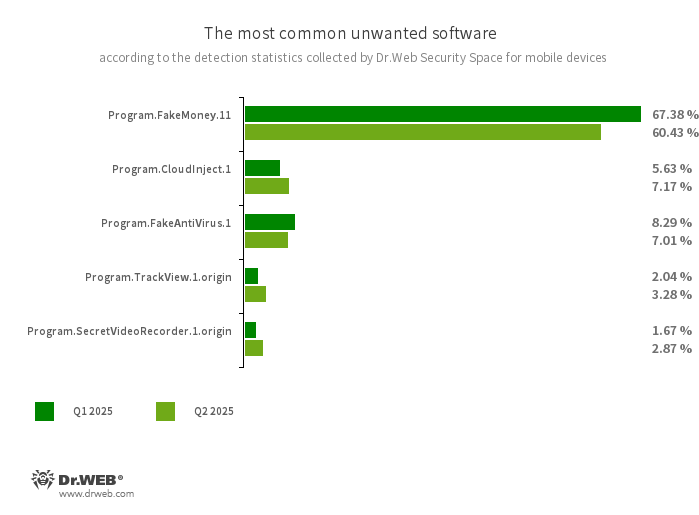

- Program.FakeMoney.11

- Anwendungen, die eine Belohnung für den Nutzer simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld auf sein Bankkonto überweisen zu können. In der Regel enthalten solche Programme eine Liste von Banken und Zahlungssystemen, über die der Nutzer angeblich das versprochene Geld erhalten kann. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld. Als Program.FakeMoney wird eine Reihe unerwünschter Anwendungen erkannt, die auf ähnlichem Code basieren.

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.TrackView.1.origin

- App, die Nutzer von Android-Geräten überwacht. Das Programm ermöglicht es Cyberkriminellen, Geräte zu orten, Videos, Fotos und Audios auf dem infizierten Gerät aufzunehmen, die Umgebung über das Mikrofon des Geräts abzuhören etc.

- Program.SecretVideoRecorder.1.origin

- App, die im Hintergrundmodus Fotos und Videos über die integrierte Kamera des Android-Geräts aufnehmen kann. Sie kann unbemerkt arbeiten, Benachrichtigungen über den Aufnahmestart deaktivieren sowie ihr Symbol und ihre Beschreibung durch gefälschte ersetzen. Die App wird als potenziell gefährlich eingestuft.

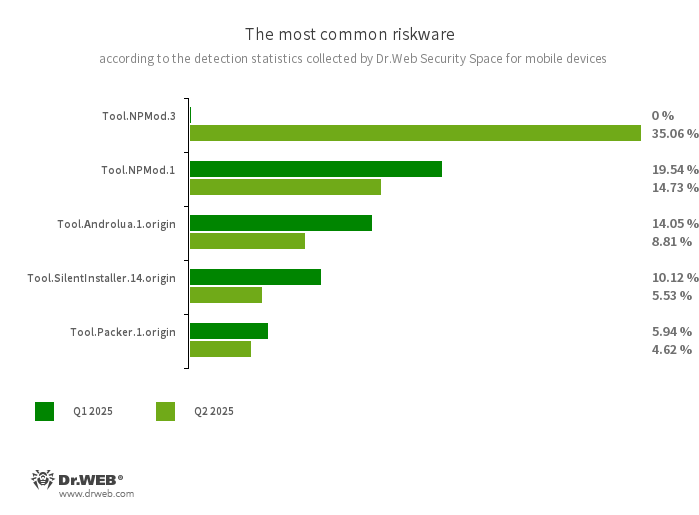

- Tool.NPMod.3

- Tool.NPMod.1

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.Androlua.1.origin

- Erkennung potenziell gefährlicher Versionen des in der Skriptsprache Lua geschriebenen Frameworks zur Entwicklung von Android-Anwendungen. Die Hauptlogik von Lua-Anwendungen liegt in den verschlüsselten Skripten, die vom Interpreter vor der Ausführung entschlüsselt werden. Solche Frameworks fordern in der Regel Zugriff auf Systemberechtigungen an. Daher können über diese Frameworks ausgeführte Lua-Skripte verschiedene bösartige Aktivitäten ausführen.

- Tool.SilentInstaller.14.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Diese Plattformen schaffen eine virtuelle Umgebung für Anwendungen, in die sie integriert sind. Mithilfe solcher Plattformen ausgeführte APK-Dateien können als Teil dieser Anwendungen funktionieren und dieselben Berechtigungen erhalten.

- Tool.Packer.1.origin

- Spezialisierter Packer, der Android-Anwendungen vor Änderungen und Reverse Engineering schützt. Das Programm selbst ist zwar nicht bösartig, kann aber nicht nur zum Schutz harmloser Anwendungen, sondern auch für gefährliche Trojaner genutzt werden.

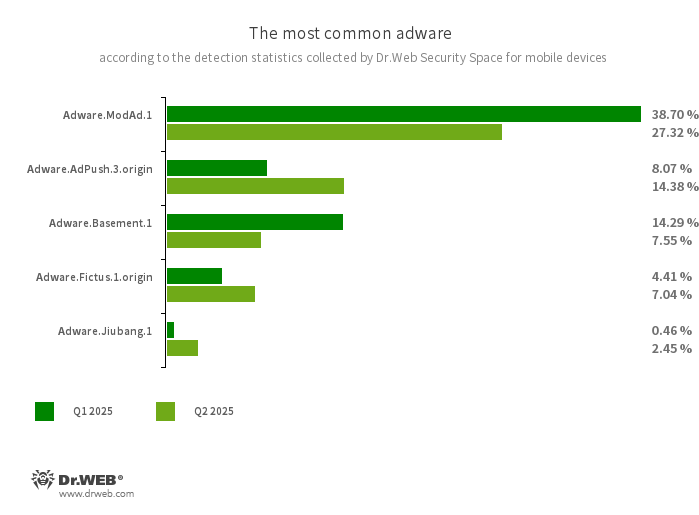

- Adware.ModAd.1

- Erkennung einiger modifizierter WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links über die Webanzeige lädt. Von diesen Internetressourcen werden Nutzer auf Online-Casinos, Wett-Portale, nicht jugendfreie Websites etc. weitergeleitet.

- Adware.AdPush.3.origin

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Basement.1

- Anwendungen, die unerwünschte Werbung anzeigen, die häufig Links zu bösartigen und betrügerischen Websites enthält. Sie haben eine gemeinsame Codebasis mit den unerwünschten Programmen Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Adware-Modul, das in Klonversionen bekannter Android-Spiele und -Apps eingebettet wird. Die Integration erfolgt mithilfe des Packers net2share. Die erstellten Kopien werden über App-Stores verbreitet und zeigen unerwünschte Werbung an.

- Adware.Jiubang.1

- Unerwünschte Werbeanwendung für Android-Geräte, die einen Banner mit zu installierenden Apps anzeigt.

Bedrohungen auf Google Play

Im zweiten Quartal 2025 erkannten die Virenanalysten von Doctor Web viele Bedrohungen auf Google Play, darunter verschiedene gefälschte Apps der Familie Android.FakeApp. Einige dieser Trojaner wurden als Finanz-Apps verbreitet und konnten betrügerische Websites laden.

Android.FakeApp.1863 und Android.FakeApp.1859 — Beispiele für erkannte Trojaner. Der erste tarnte sich in der App „TPAO“, zielte auf Nutzer aus der Türkei ab und versprach Nutzern, dass sie „ihre Depositen und Einkommen effektiv verwalten“ könnten. Der zweite wurde als die App zum Verwalten von Finanzen „Quantum MindPro“ ausgegeben und zielte auf französischsprachige Nutzer ab.

Viele Trojaner dieser Familie wurden in Handyspielen getarnt. Unter bestimmten Bedingungen konnten sie Websites von Online-Casinos und Wett-Websites laden.

Android.FakeApp.1840 (Pino Bounce) — gefälschtes Handyspiel, das die Website eines Online-Casinos laden kann

Unsere Spezialisten erkannten eine neue Werbeanwendung – Adware.Adpush.21912. Das Programm tarnte sich in der App „Coin News Promax“ – Informations-App über Kryptowährungen. Adware.Adpush.21912 zeigt Benachrichtigungen an, bei deren Anklicken ein vom Server gesendeter unerwünschter Link im WebView geöffnet wird

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, nutzen Sie die Dr.Web Produkte für Android.

Indikatoren der Kompromittierung