Graue Eminenz: Das Backdoor-Programm Baohuo stiehlt Telegram-Accounts von Android-Nutzern

Bedrohungen in Echtzeit | Mobile Bedrohungen | Alle News

23 Oktober 2025

Doctor Web hat ein gefährliches Backdoor-Programm in modifizierten Versionen von Telegram X erkannt – Android.Backdoor.Baohuo.1.origin. Das bösartige Programm stiehlt vertrauliche Informationen (Benutzernamen, Passwörter, Messenger-Nachrichten etc.) und verfügt über eine Reihe einzigartiger Besonderheiten. Um die Erkennung durch Antivirenprogramme zu verhindern und die Kompromittierung des Accounts zu tarnen, verbirgt Android.Backdoor.Baohuo.1.origin Verbindungen von fremden Geräten in der Liste der aktiven Telegram-Sitzungen. Darüber hinaus ist das Backdoor in der Lage, Telegram-Chats und -Kanälen im Namen des Nutzers beizutreten und diese zu verlassen, ohne dass der Nutzer dies merkt. Das Programm ermöglicht es Cyberkriminellen, die vollständige Kontrolle über den Account des Opfers zu erlangen und die Abonnentenzahl in Telegram-Kanälen zu erhöhen. Das Backdoor-Programm wird unter anderem über die Redis-Datenbank verwaltet, was bei Android-Bedrohungen bisher nicht vorkam. Nach Einschätzung unserer Experten wurden bereits Android.Backdoor.Baohuo.1.origin über 58.000 Geräte mit Android.Backdoor.Baohuo.1.origin infiziert.

Die Verbreitung von Android.Backdoor.Baohuo.1.origin begann Mitte 2024 – davon zeugen ältere Modifikationen des Programms, die bei der Analyse gefunden wurden. Die Hauptmethode zum Einschleusen des Backdoors in Zielgeräte ist die Werbung in mobilen Anwendungen. Potenziellen Opfern werden Banner angezeigt, die zur Installation des Messengers Telegram X auffordern. Durch den Klick auf das Banner wird der Nutzer auf eine bösartige Website umgeleitet, auf der die APK-Datei mit dem Trojaner heruntergeladen wird.

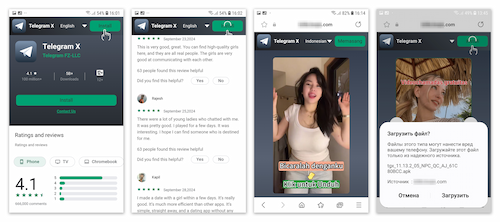

Das Design solcher Websites ahmt App-Stores nach. Der Messenger wird als Kommunikations- und Dating-Plattform ausgegeben. Auf Bannern werden Nutzer aufgefordert, „kostenlose Videochats“ zu nutzen. Nutzern werden Screenshots eines Videoanruffensters und gefälschte Bewertungen angeblich zufriedener Nutzer angezeigt. Auf Webseiten gibt es die Möglichkeit, die Sprache auszuwählen, die Bilder werden jedoch nicht geändert.

Bösartige Website, über die die infizierte Version von Telegram X verbreitet wird. Potenzielle Opfer werden aufgefordert, die App zu installieren, die es laut „Benutzerbewertungen“ ermöglicht, einen Partner zum Chatten und Dating zu finden.

Derzeit gibt es Bannervorlagen in zwei Sprachen: Portugiesisch und Indonesisch. Der Cyberangriff zielt auf brasilianische und indonesische Nutzer ab. Es ist wahrscheinlich, dass sich das Interesse der Cyberkriminellen auch auf Nutzer aus anderen Ländern ausweitet.

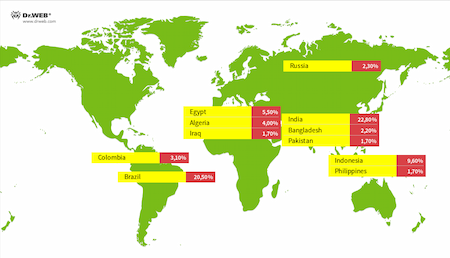

Durch die Untersuchung der Netzwerkinfrastruktur der Cyberkriminellen konnten unsere Spezialisten das Ausmaß der Hacker-Aktivitäten bestimmen. Im Durchschnitt werden etwa 20.000 aktive Verbindungen von Android.Backdoor.Baohuo.1.origin beobachtet. Die Gesamtzahl der infizierten Geräte überstieg 58.000. Rund 3.000 verschiedene Modelle von Smartphones, Tablets, TV-Set-Top-Boxen und sogar Autos mit integrierten Android-Computern wurden infiziert.

Länder mit der größten Anzahl von mit Android.Backdoor.Baohuo.1.origin infizierten Geräten (laut Statistiken des Virenlabors von Doctor Web)

Android.Backdoor.Baohuo.1.origin wird nicht nur über bösartige Websites verbreitet. Unsere Spezialisten haben das Backdoor-Programm in einigen App-Stores für Android (z.B. APKPure, ApkSum und AndroidP) gefunden. Im APKPure-Store wird die App im Namen des offiziellen Entwicklers des Messengers angeboten, obwohl sich die digitalen Signaturen des Originals und der Trojaner-Modifikation unterscheiden. Wir haben die Online-Plattformen, auf denen infizierte Versionen von Telegram X gefunden wurden, über die Situation informiert.

Die modifizierte Version von Telegram X mit dem integrierten Trojaner Android.Backdoor.Baohuo.1.origin wurde über APKPure im Namen des Messenger-Entwicklers verbreitet

Das Virenlabor von Doctor Web hat mehrere Varianten von Android.Backdoor.Baohuo.1.origin erkannt, die sich in drei Gruppen unterteilen lassen:

Modifikationen, bei denen das Backdoor bereits in die ausführbare DEX-Datei des Messengers eingebettet wurde

Modifikationen, bei denen das Backdoor (getarnt als Patch) mithilfe des Tools LSPatch dynamisch in die ausführbare DEX-Datei integriert wird

Modifikationen, bei denen sich das Backdoor in einer separaten DEX-Datei im Verzeichnis mit den Dateien des Programms befindet und dynamisch geladen wird

Unabhängig vom Modifikationstyp wird Android.Backdoor.Baohuo.1.origin beim Start des Messengers initialisiert. Die Funktion des Messengers wird dadurch nicht beeinträchtigt und die Benutzeroberfläche sieht wie gewohnt aus. In Wirklichkeit haben die Cyberkriminellen die vollständige Kontrolle über den Messenger und können sogar dessen Funktionslogik ändern.

Um eine Aktion auszuführen, die keinen Eingriff in die Hauptfunktionalität des Programms erfordert, verwenden Cyberkriminelle vorbereitete Mirrors der entsprechenden Anwendungsmethoden. Sie können z.B. verwendet werden, um Phishing-Nachrichten in Fenstern anzuzeigen, die wie echte Fenster in Telegram X aussehen.

Bei den Methoden handelt es sich um Codeblöcke in der Struktur von Android-Anwendungen, die für die Ausführung bestimmter Aufgaben verantwortlich sind.

Um eine Aktion auszuführen, die nicht zu den Standardfunktionen des Programms gehört, wird das Xposed-Framework verwendet, das Funktionen des Messengers durch eine dynamische Modifikation von Methoden ändern kann. Mithilfe dieses Frameworks können bestimmte Chats und autorisierte Geräte ausgeblendet und der Inhalt der Zwischenablage abgefangen werden.

Der Hauptunterschied zwischen älteren und aktuellen Versionen des bösartigen Programms besteht in der Verwaltung des Trojaners. In älteren Modifikationen erfolgten die Kommunikation mit Cyberkriminellen und der Empfang deren Befehle über einen C2-Server. Später wurde die Möglichkeit hinzugefügt, zusätzliche Befehle über die Redis-Datenbank an Android.Backdoor.Baohuo.1.origin zu senden, um die Funktionalität des Backdoor-Programms zu erweitern. Nun gibt es zwei unabhängige Kanäle zur Verwaltung des Trojaners. Zudem wurde die Möglichkeit vorgesehen, die gleichen Befehle zusätzlich über einen regulären C2-Server zu senden – für den Fall, dass die Datenbank nicht verfügbar ist. Dies ist die erste bekannte Verwendung von Redis zur Verwaltung von Android-Malware.

Beim Start verbindet sich Android.Backdoor.Baohuo.1.origin mit einem C2-Server, um die Konfiguration zu laden, die unter anderem die Verbindungsdaten für Redis enthält. Über diese Datenbank senden Cyberkriminelle nicht nur bestimmte Befehle an die bösartige Anwendung, sondern aktualisieren auch die Einstellungen des Trojaners. Unter anderem können Sie die Adresse des aktuellen C2-Servers sowie des NPS-Servers (Network Policy Server) festlegen. Letzterer wird von Virenschreibern verwendet, um infizierte Geräte mit ihrem internen Netzwerk (Intranet) zu verbinden und diese als Proxy zu nutzen.

Android.Backdoor.Baohuo.1.origin kommuniziert regelmäßig über API-Aufrufe mit dem C2-Server und kann folgende Befehle empfangen:

eingehende SMS-Nachrichten und Kontakte aus dem Telefonbuch des infizierten Geräts an den C2-Server übermitteln

Inhalt der Zwischenablage an den Server senden, wenn der Nutzer den Messenger minimiert / maximiert

Internetadressen zum Anzeigen von Werbung sowie die Serveradresse zum Herunterladen des Trojaner-Updates in Form einer ausführbaren DEX-Datei vom C2-Server abrufen

Verschlüsselungsschlüssel abrufen, die beim Senden bestimmter Daten (Inhalt der Zwischenablage etc.) an den C2-Server verwendet werden

Gruppe von Befehlen abrufen, um Informationen über auf dem Gerät installierte Anwendungen, den Nachrichtenverlauf, Kontakte aus dem Telefonbuch des Geräts und bei Telegram angemeldete Geräte zu sammeln (die Anfrage wird alle 30 Minuten gesendet)

Links zum Herunterladen von Telegram X-Updates vom C2-Server abrufen

Konfiguration vom C2-Server abrufen (die Konfiguration wird als JSON-Datei gespeichert)

Informationen aus der Redis-Datenbank abrufen

Geräteinformationen bei jeder Messenger-Netzwerkaktivität an den C2-Server senden

Liste der Bots, die zur Telegram-Kontaktliste hinzugefügt werden sollen, vom C2-Server abrufen

Informationen über die aktuellen Anwendungsberechtigungen, den Gerätestatus (ob der Bildschirm ein- oder ausgeschaltet ist, ob die Anwendung aktiv ist etc.) sowie die Handynummer, den Benutzernamen und das Passwort für den Telegram-Account alle 3 Minuten an den Server übermitteln

Befehle in einem Format analog zu den Befehlen aus der Redis-Datenbank minütlich abrufen

Um Befehle über Redis zu empfangen, verbindet sich Android.Backdoor.Baohuo.1.origin mit dem entsprechenden Server der Cyberkriminellen und registriert einen eigenen untergeordneten Kanal, mit dem sich die Cyberkriminellen dann verbinden. In diesem Kanal werden Befehle veröffentlicht, die das Backdoor-Programm ausführen soll. Die bösartige Anwendung kann folgende Befehle empfangen:

Blacklist von Chats erstellen, die dem Nutzer in Telegram X nicht angezeigt werden sollen

bestimmte Geräte in der Liste der für den Account des Nutzers autorisierten Geräte ausblenden

Anzeige von Benachrichtigungen aus Chats in der erstellten Blacklist für eine bestimmte Zeit sperren

Fenster mit Informationen zum Update von Telegram X anzeigen. Beim Klick auf das Fenster wird der Nutzer auf eine bestimmte Website umgeleitet

Informationen über alle installierten Anwendungen an den C2-Server senden

Benutzersitzung in Telegram auf dem infizierten Gerät zurücksetzen

Fenster mit Informationen zum Update von Telegram X anzeigen, in dem der Nutzer aufgefordert wird, die APK-Datei zu installieren (wenn die Datei fehlt, lädt der Trojaner sie zuerst herunter)

Telegram Premium-Symbol aus der Benutzeroberfläche des aktuellen Nutzers entfernen

Informationen aus Telegram X-Datenbanken, in denen Chatverläufe, Nachrichten und andere vertrauliche Daten gespeichert sind, an den C2-Server senden

Telegram-Kanäle im Namen des Nutzers abonnieren

Telegram-Kanäle verlassen

Telegram-Chats im Namen des Nutzers über einen Link beitreten

Liste der Geräte abrufen, auf denen der Nutzer in Telegram angemeldet ist

Benutzerauthentifizierungstoken anfordern und an den C2-Server weiterleiten

Es ist zu erwähnen, dass das Abfangen von Daten aus der Zwischenablage, es Cyberkriminellen ermöglicht, verschiedene Szenarien zum Diebstahl vertraulicher Daten zu implementieren, wenn der Nutzer den Messenger minimiert und dann wieder maximiert. Der Nutzer könnte beispielsweise sein Passwort, die mnemonische Phrase für seine Krypto-Wallet, ein wichtiges Dokument etc. in die Zwischenablage kopieren – Der Trojaner fängt die Daten in der Zwischenablage ab und leitetet diese an Cyberkriminelle weiter.

Dr.Web Security Space für mobile Geräte erkennt und löscht alle bekannten Modifikationen von Android.Backdoor.Baohuo.1.origin. Unsere Nutzer sind sicher vor dieser Bedrohung geschützt.

Mehr zu Android.Backdoor.Baohuo.1.origin

Indikatoren der Kompromittierung