Trojan.ChimeraWire: Ein Trojaner der menschliches Verhalten simuliert, um Websites künstlich zu pushen

Bedrohungen in Echtzeit | Hot news | Alle News

8. Dezember 2025

Einleitung

Bei der Analyse eines der Partnerprogramme entdeckten die Spezialisten von Doctor Web eine einzigartige Malware mit Clicker-Funktionalität. Die bösartige Anwendung namens Trojan.ChimeraWire ist für Computer unter Windows konzipiert und basiert auf den Open-Source-Programmen zlsgo und Rod zur automatischen Verwaltung von Websites und Web-Anwendungen.

Trojan.ChimeraWire ermöglicht es Cyberkriminellen, Benutzeraktionen zu imitieren und das Verhalten von Websites zu manipulieren, um deren Ranking in Suchergebnissen künstlich zu verbessern. Der Trojaner sucht auf Google und Bing nach bestimmten Internetressourcen und öffnet diese. Anschließend simuliert er typische Nutzerinteraktionen, indem er auf Links klickt und so Traffic generiert. Der Trojaner führt bösartige Aktionen über den Google Chrome-Browser aus, den er von einer bestimmten Quelle herunterlädt und im versteckten Debug-Modus über das WebSocket-Protokoll startet.

Trojan.ChimeraWire gelangt durch bösartige Downloader auf den Computer. Diese Downloader nutzen die DLL Search Order Hijacking-Sicherheitslücke aus, um die Berechtigungsstufe zu erhöhen, und verwenden Methoden, die die Erkennung durch Antivirenprogramme verhindern. Unser Virenlabor hat die Verwendung des bösartigen Programms in mindestens zwei Infektionsketten festgestellt. In einer der Infektionsketten wird das bösartige Skript Python.Downloader.208 und in der anderen das Schadprogramm Trojan.DownLoader48.61444 verwendet, dessen Funktionsweise der des Programms Python.Downloader.208 ähnelt.

In diesem Artikel betrachten wir die Besonderheiten des Trojaners Trojan.ChimeraWire und der Programme, mit dessen Hilfe der Trojaner auf Geräte der Nutzer gelangt.

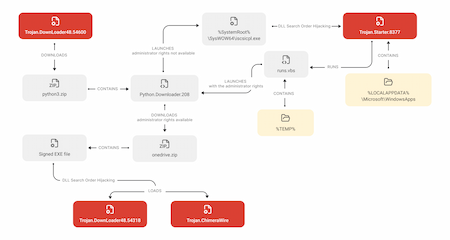

Infektionskette 1

Infektionskette 1: Schematische Darstellung

Zunächst prüft Trojan.DownLoader48.54600, in welcher Umgebung er ausgeführt wird. Wenn der Trojaner eine künstliche Umgebung (Merkmale einer virtuellen Maschine oder des Debug-Modus) erkennt, beendet er seine Arbeit. Wenn keine solchen Merkmale erkannt werden, lädt der Trojaner das ZIP-Archiv python3.zip vom C2-Server herunter. Das Archiv enthält das bösartige Python-Skript Python.Downloader.208 sowie Hilfsdateien, die für dessen Ausführung notwendig sind, unter anderem die bösartige Bibliothek ISCSIEXE.dll (Trojan.Starter.8377). Trojan.DownLoader48.54600 entpackt das Archiv und startet das Skript. Bei diesem Skript handelt es sich um einen Downloader, der die zweite Infektionsphase darstellt und Anwendungen für die nächste Phase vom C2-Server herunterlädt.

Das Verhalten von Python.Downloader.208 hängt von Berechtigungen ab, über die der Downloader beim Start verfügt. Wenn das Skript ohne Administratorrechte gestartet wird, versucht es, diese zu erlangen. Dazu wird der mit dem Skript entpackte Trojaner Trojan.Starter.8377 in das Verzeichnis %LOCALAPPDATA%\Microsoft\WindowsApps kopiert. Außerdem wird das Skript runs.vbs erstellt, das später verwendet wird, um Python.Downloader.208 erneut auszuführen.

Danach startet Python.Downloader.208 die Systemanwendung %SystemRoot%\SysWOW64\iscsicpl.exe. Diese Anwendung weist eine DLL Search Order Hijacking-Sicherheitslücke auf und lädt automatisch die Trojaner-Bibliothek ISCSIEXE.dll, deren Name mit dem Namen einer legitimen Windows-Betriebssystemkomponente übereinstimmt.

Trojan.Starter.8377 startet das VBS-Skript runs.vbs, das Python.Downloader.208 erneut (diesmal mit Administratorrechten) ausführt.

Beim Start mit den erweiterten Berechtigungen lädt Python.Downloader.208 das passwortgeschützte Archiv onedrive.zip vom C2-Server herunter. Das Archiv enthält Programme für die nächste Infektionsphase: Trojan.DownLoader48.54318 als Bibliothek unter dem Namen UpdateRingSettings.dll und Hilfsdateien, die für die Ausführung des Trojaners notwendig sind (z.B. die legitime Windows-Anwendung OneDrivePatcher.exe mit einer gültigen digitalen OneDrive-Signatur).

Nach dem Entpacken des Archivs erstellt Python.Downloader.208 einen Task zur Ausführung des Programms OneDrivePatcher.exe beim Systemstart im Systemaufgabenplaner. Anschließend startet der Trojaner diese Anwendung. Die Anwendung weist eine DLL Search Order Hijacking-Sicherheitslücke auf und lädt automatisch die bösartige Bibliothek ISCSIEXE.dll, deren Name mit dem Namen einer der OneDrive-Komponenten übereinstimmt.

Danach prüft Trojan.DownLoader48.54318, in welcher Umgebung er ausgeführt wird. Erkennt er Hinweise darauf, dass er auf einer virtuellen Maschine läuft oder im Debug-Modus gestartet wurde, beendet er seine Ausführung sofort.

Wenn keine Merkmale einer künstlichen Umgebung erkannt werden, versucht die Trojaner-Bibliothek, die Payload und die Schlüssel für deren Entschlüsselung vom C2-Server herunterzuladen.

Die entschlüsselte Payload stellt einen ZLIB-Container dar, der Shellcode und eine ausführbare Datei enthält. Nach der Entschlüsselung des Containers versucht Trojan.DownLoader48.54318, ihn zu entpacken. Falls das Entpacken fehlschlägt, löscht der Trojaner sich selbst und der bösartige Prozess wird automatisch beendet. Falls der Container entpackt wird, gewinnt der Shellcode die Kontrolle und entpackt die im Container enthaltene ausführbare Datei. Bei dieser Datei handelt es sich um den Trojaner Trojan.ChimeraWire – die letzte Infektionsphase.

Infektionskette 2

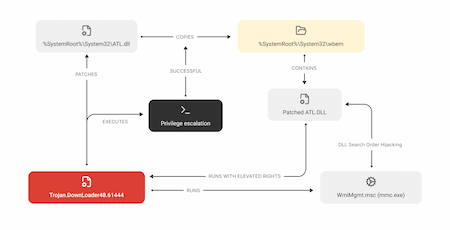

Diese Infektionskette beginnt mit dem bösartigen Programm Trojan.DownLoader48.61444. Beim Start prüft das Programm, ob es über die Administratorrechte verfügt, und versucht bei Bedarf, diese zu erlangen. Der Trojaner verwendet die Masquerade-PEB-Technik, um Schutzsysteme zu umgehen, indem er sich als der legitime Prozess explorer.exe tarnt.

Anschließend fügt er einen Patch in eine Kopie der Systembibliothek %SystemRoot%\System32\ATL.dll ein. Dazu liest Trojan.DownLoader48.61444 den Inhalt der Bibliothek, fügt den entschlüsselten Bytecode und den Pfad zu seiner Datei zur Bibliothek hinzu und speichert die modifizierte Version als dropper-Datei im selben Verzeichnis. Anschließend initialisiert der Trojaner COM-Modellobjekte der Windows-Shell für den Dienst %SystemRoot%\System32\wbem und die modifizierte Bibliothek. Wenn die Initialisierung erfolgreich ist, versucht Trojan.DownLoader48.61444, Administratorrechte über die COM-Schnittstelle CMSTPLUA zu erlangen, indem er eine Schwachstelle ausnutzt, die einige ältere COM-Schnittstellen häufig aufweisen.

Im Erfolgsfall wird die modifizierte dropper-Bibliothek als ATL.dll-Datei in das Verzeichnis %SystemRoot%\System32\wbem kopiert. Danach startet Trojan.DownLoader48.61444 das WMI-Tool WmiMgmt.msc (Windows Management Instrumentation). Als Ergebnis wird die DLL Search Order Hijacking-Schwachstelle in der Systemanwendung mmc.exe ausgenutzt, die die Bibliothek %SystemRoot%\System32\wbem\ATL.dll mit einem Patch automatisch lädt. Diese Bibliothek startet Trojan.DownLoader48.61444 erneut – mit Administratorrechten.

Funktionsdiagramm von Trojan.DownLoader48.61444 ohne Administratorrechte

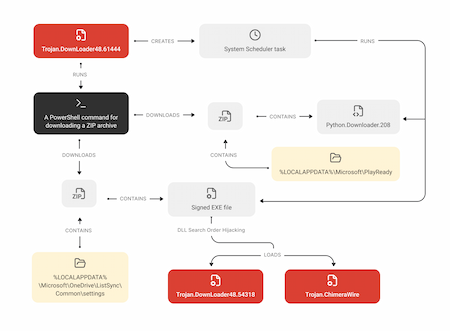

Wird Trojan.DownLoader48.61444 mit Administratorrechten gestartet, führt er mehrere PowerShell-Skripte aus, um die Payload vom C2-Server herunterzuladen. Unter anderem wird das ZIP-Archiv one.zip heruntergeladen. Das Archiv enthält Dateien analog zum Archiv onedrive.zip in der oben beschriebenen Infektionskette (unter anderem das legitime Programm OneDrivePatcher.exe und die bösartige Bibliothek UpdateRingSettings.dll – Trojan.DownLoader48.54318).

Trojan.DownLoader48.61444 entpackt das Archiv und erstellt einen Task zur automatischen Ausführung von OneDrivePatcher.exe beim Systemstart im Aufgabenplaner. Zudem startet der Trojaner diese Anwendung. Analog zu Infektionskette 1 wird beim Start von OneDrivePatcher.exe die DLL Search Order Hijacking-Schwachstelle ausgenutzt und die Trojaner-Bibliothek UpdateRingSettings.dll wird geladen. Danach läuft die Infektion wie im ersten Szenario.

Außerdem lädt Trojan.DownLoader48.61444 das zweite ZIP-Archiv herunter – two.zip. Dieses Archiv enthält das bösartige Skript Python.Downloader.208 (update.py) und die für dessen Ausführung notwendigen Dateien, darunter die Datei Guardian.exe, bei der es sich um den umbenannten Python-Konsoleninterpreter pythonw.exe handelt.

Nach Entpacken des Archivs erstellt Trojan.DownLoader48.61444 einen Task zur automatischen Ausführung von Guardian.exe beim Systemstart im Systemaufgabenplaner. Zudem führt der Trojaner das bösartige Skript Python.Downloader.208 über diese Anwendung aus.

Durch das teilweise Kopieren der ersten Infektionskette versuchten die Cyberkriminellen vermutlich, die Wahrscheinlichkeit zu erhöhen, Trojan.ChimeraWire in die Zielsysteme einzuschleusen.

Funktionsdiagramm von Trojan.DownLoader48.61444 mit Administratorrechten

Trojan.ChimeraWire

Trojan.ChimeraWire wurde nach dem Mischwesen der griechischen Mythologie Chimäre benannt. Der zweite Wortteil „wire“ bedeutet „Draht“ im Englischen. Der Begriff „chimera“ beschreibt den hybriden Charakter der von den Cyberkriminellen verwendeten Techniken: in verschiedenen Sprachen geschriebene Trojaner-Downloader, Anti-Debugging-Techniken und Erhöhung von Zugriffsrechten während der Infektion. Der Name spiegelt auch die Tatsache wider, dass der Trojaner eine Kombination aus verschiedenen Frameworks, Plugins und zur versteckten Datenverkehrskontrolle verwendeten legitimen Softwareprogrammen darstellt. Das zweite Wort „wire“ weist auf die versteckte bösartige Funktion des Trojaners im Netzwerk hin.

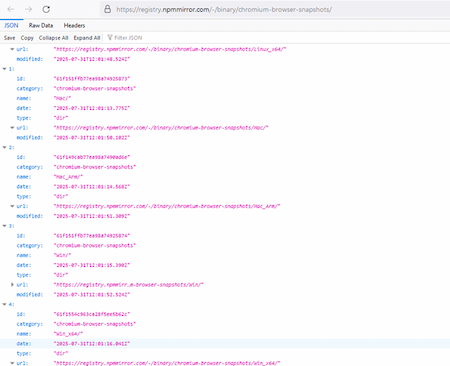

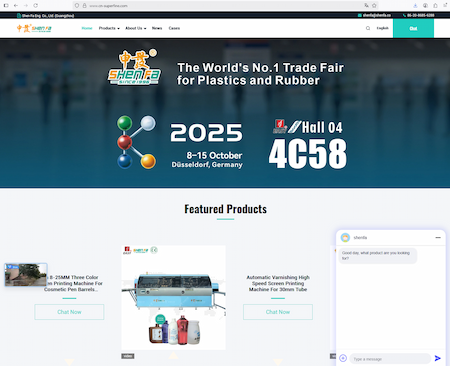

Sobald der Trojaner Trojan.ChimeraWire auf den Zielcomputer gelangt ist, lädt er das ZIP-Archiv chrome-win.zip, das Google Chrome für Windows enthält, über eine bestimmte Website herunter. Auf dieser Website werden auch Archive mit Google Chrome für andere Betriebssysteme (z.B. Linux und macOS) für verschiedene Hardwareplattformen gespeichert.

Website mit verschiedenen Versionen von Google Chrome. Über diese Website lädt der Trojaner das bösartige Archiv herunter

Nach dem Herunterladen des Browsers versucht Trojan.ChimeraWire, die Erweiterungen NopeCHA und Buster, die zur automatischen CAPTCHA-Erkennung dienen, unbemerkt zu installieren, um diese später zu verwenden

Der Browser wird im Debug-Modus ohne sichtbares Fenster gestartet, wodurch schädliche Aktivitäten für den Nutzer unbemerkt durchgeführt werden können. Danach wird eine Verbindung zum automatisch ausgewählten Debugging-Port über das WebSocket-Protokoll hergestellt.

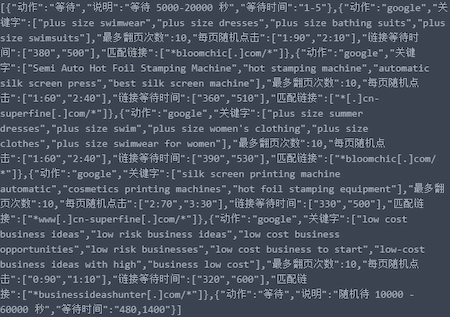

Anschließend wartet der Trojaner auf Aufgaben. Er sendet eine Anfrage an den C2-Server und empfängt eine Base64-Zeichenkette, die die AES-GCM-verschlüsselte Konfiguration im JSON-Format enthält, als Antwort.

Konfiguration, die der Trojaner vom C2-Server empfängt

Die Konfiguration enthält Aufgaben und entsprechende Parameter:

- Ziel-Suchmaschine (Google und Bing werden unterstützt)

- Suchbegriffe, mit denen in einer bestimmten Suchmaschine Websites gefunden und anschließend geöffnet werden

- maximale Anzahl aufeinanderfolgender Weiterleitungen zwischen Websites

- zufällige Koordinaten für automatische Klicks auf den Websites

- Wartezeit für das Laden der Webseiten

- Zieldomains

Um die Aktivität eines Nutzers noch besser zu simulieren und Schutzsysteme zu umgehen, enthält die Konfiguration Parameter, die es ermöglichen, Pausen zwischen Arbeitssitzungen zu imitieren.

Simulation von Mausklicks des Nutzers

Trojan.ChimeraWire ist in der Lage, folgende Arten von Klicks auszuführen:

- Navigation in den Suchergebnissen

- Öffnung gefundener relevanter Links in neuen Hintergrundtabs

Zunächst verwendet Trojan.ChimeraWire eine bestimmte Suchmaschine, um anhand der in der Konfiguration angegebenen Domains und Suchwörter nach Websites zu suchen. Die Websites aus den Suchergebnissen werden geöffnet. Es wird nach HTML-Elementen gesucht, die Hyperlinks definieren. Die gefundenen Elemente werden in einem Array gespeichert und gemischt, sodass sich ihre Reihenfolge von der Reihenfolge auf der Website unterscheidet. Dies dient dazu, den Anti-Bot-Schutz, der die Reihenfolge von Klicks verfolgen kann, zu umgehen.

Trojan.ChimeraWire prüft, ob die gefundenen Links funktionsfähig sind und ob die darin enthaltenen Zeilen der in der Konfiguration angegebenen Vorlage entsprechen. Danach zählt der Trojaner die Gesamtzahl der Treffer. Weitere Aktionen des Trojaners hängen von der resultierenden Zahl ab.

Wenn die Anzahl der Treffer eine bestimmte Mindestzahl erreicht, scannt Trojan.ChimeraWire die Seite und sortiert die gefundenen Links nach Relevanz. Die Links mit der höchsten Übereinstimmung zu den Keywords, werden zuerst angezeigt. Der Trojaner klickt auf einen oder mehrere dieser Treffer.

Falls zu wenige oder keine Treffer gefunden werden, verwendet das bösartige Programm einen Algorithmus mit einem probabilistischen Verhaltensmodell, das Aktionen eines Nutzers nachahmt. Anhand der Konfigurationsparameter verwendet Trojan.ChimeraWire die gewichtete Verteilung, um die Anzahl der zu öffnenden Links zu bestimmen. Die Verteilung ["1:90", "2:10"] bedeutet z.B., dass Trojan.ChimeraWire mit einer Wahrscheinlichkeit von 90% auf einen Link und mit einer Wahrscheinlichkeit von 20% auf zwei Links klickt. Daher ist die Wahrscheinlichkeit hoch, dass das bösartige Programm einen Link öffnet. Der Trojaner wählt einen zufälligen Link aus dem zuvor erstellten Array aus und klickt darauf.

Nach einem Klick auf einen Link aus den Suchergebnissen oder nach einem Klick auf einer geladenen Website kehrt der Trojaner je nach Aufgabe zum vorherigen Tab zurück oder wechselt zum nächsten Tab. Der Algorithmus wird wiederholt, bis die maximale Anzahl von Klicks für die Zielwebsites erreicht ist.

Hier sind einige Beispiele für Websites, die in den vom C2-Server erhaltenen Parametern enthalten waren:

Detaillierte technische Beschreibungen des Trojaners Trojan.ChimeraWire und der bösartigen Programme, die für die Funktion des Trojaners notwendig sind, sind in der PDF-Version der Untersuchung und in der Virenbibliothek von Doctor Web verfügbar.

Mehr zu Trojan.ChimeraWire Mehr zu Trojan.DownLoader48.54600 Mehr zu Trojan.Starter.8377 Mehr zu Python.Downloader.208 Mehr zu Trojan.DownLoader48.54318 Mehr zu Trojan.DownLoader48.61444

Fazit

Zurzeit beschränkt sich die schädliche Aktivität von Trojan.ChimeraWire im Wesentlichen auf Clicker-Aufgaben, um die Besucherzahl von Websites künstlich zu steigern. Die Funktionalität der Tools, auf denen der Trojaner basiert, ermöglicht es jedoch, ein breiteres Aufgabenspektrum auszuführen, einschließlich einer automatisierten Simulation von Nutzeraktivitäten. Beispielsweise kann der Trojaner verwendet werden, um Formulare auf Websites auszufüllen, die Umfragen zu Werbezwecken durchführen. Außerdem kann das Programm genutzt werden, um den Inhalt von Webseiten zu lesen und Screenshots davon zu erstellen – sowohl zum Zweck der Cyberspionage als auch zur automatischen Erfassung von Informationen und Erstellung verschiedener Datenbanken (z. B. Datenbanken von Postanschriften, Telefonnummern etc.).

Zukünftig können neue Versionen von Trojan.ChimeraWire erscheinen, in denen diese und weitere Funktionen implementiert werden. Die Spezialisten von Doctor Web überwachen die Entwicklung des Trojaners.

MITRE ATT&CK®

| Phase | Technik |

|---|---|

| Ausführung | Ausführung durch den Nutzer (T1204) Bösartige Datei (T1204.002) Bösartige Bibliothek (T1204.005) PowerShell (T1059.001) Windows-Befehlsshell (T1059.003) Visual Basic (T1059.005) Python (T1059.006) Windows-Aufgabenplaner (T1053.005) |

| Festsetzung im System | Startschlüssel in der Windows-Registry / Startverzeichnis (T1547.001) Geplante Aufgabe / Task (T1053) |

| Rechteerweiterung | Abfangen des Ausführungsablaufs: DLL Search Order Hijacking (T1574.001) Umgehung der Benutzerkontenkontrolle (T1548.002) |

| Erkennungsverhinderung | Verschlüsselte / kodierte Datei (T1027.013) Debugging-Verhinderung (T1622) Verstecktes Fenster (T1564.003) Datei- oder Pfadausnahmen (T1564.012) Entschlüsselung / Dekodierung von Dateien oder Daten (T1140) Abfangen des Ausführungsablaufs: DLL Search Order Hijacking (T1574.001) |

| Verwaltung und Kontrolle | Gegenseitige Kommunikation (T1102.002) Web-Protokolle (T1071.001) |