Rückblick und Analyse der Virenbedrohungen im März 2011

Monatsberichte | Analytics | Sicherheitsreports | Alle News | Viren-News

Hanau, 4. April 2011

Botnet Trojan.Spambot neutralisiert

Am 17. März 2011 wurde der größte Spam-Versender Trojan.Spambot neutralisiert. Seine 26 Kommandozentren sind auf einmal unzugänglich geworden. Hundert tausende Bots sind ungesteuert eingeschlafen.

Nach Einschätzungen von Microsoft versendete der von Trojan.Spambot infizierte Computer bis zu 10 000 Spam-Mails pro Stunde. In diesem Spam-Netzwerk waren 815 000 Bots eingebunden. Der gesamte Spam-Traffic lag bei mehreren Milliarden Spam-Mails pro Stunde. Die Verantwortung für die Beseitigung von Trojan.Spambot hat die Microsoft Corporation, die eine entsprechende Aktion in Zusammenarbeit mit amerikanischen Behörden durchgeführt hat, übernommen.

Das Botnet Trojan.Spambot, dessen Erscheinen auf das Jahr 2005 zurückgeht, war der stärkste und technisch ausgefeilte Vertreter aktueller Trojaner-Software.

Als juristische Grundlage für die Zerschlagung diente eine zivilrechtliche Klage von Microsoft gegen die nicht identifizierten Personen hinter dem Botnet.

Die Zukunft der Spam-Branche lässt sich nun nicht genau voraussagen. Der wesentliche Schaden, den die ganze Spam-Branche erlitten hat, kann sehr schnell durch das Wachstum anderer Botnets ersetzt werden. Führende Positionen bei der Verbreitung von Spam-Mails hat schon lange das Botnet Win32.HLLM.Beagle eingenommen. Die beiden Spambots sind auf den sogenannten Pharma-Spam (Werbung von Arzneimitteln) spezialisiert.

Die Sicherheitsspezialisten müssen in der Zukunft auf die Dezentralisierung der Software-Architektur gefasst sein. Man schätzt, dass Trojan.Spambot wiederhergestellt werden kann.

Trojaner in Terminals

Im März 2011 entdeckte Doctor Web eine neue Variante von Trojan.PWS.OSMP. Der Trojaner ist für die Infizierung von Bezahlungs-Terminals gedacht und ändert Kontonummern von Zahlungsempfängern. Mit der letzten Modifikation können Cyber-Kriminelle sogar ein virtuelles Terminal entwickeln.

Der Trojaner wurde bei der Überwachung des Botnets eines anderen Trojaners, der für die Einschleusung von Trojan.PWS.OSMP in Terminals verantwortlich war, entdeckt.

Die Terminals werden in zwei Schritten infiziert. Zunächst schleust sich BackDoor.Pushnik ins Terminal ein. Der Schädling stellt eine ausführbare Datei auf Delphi dar und ist ~620 KB groß. Er verbreitet sich über Wechseldatenträger und erhält nach der Installation die Verwaltungsdaten von seinen Verwaltungszentren. Anschließend lädt er hoch und startet die 60-70 KB große Datei mit Trojan.PWS.OSMP. Dieser sucht gestartete Prozesse im Prozess maratl.exe, der zur Software-Umgebung der Terminals gehört. Im Erfolgsfall schleust sich der Trojaner in den Prozess ein und ändert das Empfängerkonto zugunsten der Cyber-Täter.

Die letzte entdeckte Version des Schädlings setzt eine andere Technik ein: Trojan.PWS.OSMP kopiert auf seinen Server die Konfigurationsdatei der Terminals-Software. Der Diebstahl einer Konfigurationsdatei setzt die Schaffung eines gefälschten Terminals auf PCs der Übeltäter voraus. Auf diese Weise kann das Geld auf Konten der Cyber-Kriminellen fließen.

Neue Sicherheitslücken in Adobe

Am 14. März 2011 teilte Adobe über eine weitere Sicherheitslücke im Adobe Flash Player 10.2.152.33 und in den früheren Versionen mit.

Die Schwachstelle ermöglicht den Übeltätern einen Angriff auf das System durch eine spezielle swf-Datei, die für verschiedenen Versionen dieses Software-Produktes für Windows, Mac OS, Linux, Solaris und frühere Versionen von Android gemeinsam war.

Updates, die diese Sicherheitslücke schließen sollten, wurden erst am 21. März herausgegeben. So konnte man die Sicherheitslücke eine Woche lang ausnutzen. Im freien Zugang gab es auch Codes für die Ausnutzung dieser Schwachstelle.

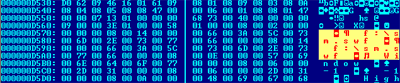

Beim Angriff wird die xls-Datei mit einem eingebetteten swf-Objekt verwendet:

Bild 1. Eingebettete swf-Datei in der Excel-Tabelle.

Diese swf-Datei lädt in den Speicher den Shell-Code hoch und führt einen Angriff auf den anfälligen Flash-Player durch Heap Spray durch. Danach lädt der Code dieser swf-Datei eine andere swf-Datei hoch, die eine Sicherheitslücke des Interpretators von ActionScript CVE-2011-0609 ausnutzt.

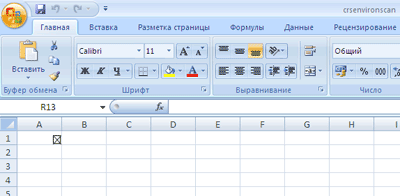

Die Sicherheitslücke provozierte den Versand von Mails mit einem Trojaner als xls-Datei, die Exploit.SWF.169 enthält. Beim Starten der Trojaner-Datei signalisiert MS Excel keine Rückmeldung. Dabei sieht der Anwender eine leere Tabelle mit einem eingebetteten Flash-Video.

Bild 2. Laden einer MS-Excel-Datei mit Exploit.SWF.169.

Während dessen führt Exploit.SWF.169 seinen lokalen Angriff durch, speichert und startet eine ausführbare Datei mit Trojan.MulDrop1.64014 oder Trojan.MulDrop.13648.

Angriffe gegen soziale Netzwerke

Zur Zeit sind soziale Netzwerke eine beliebte Zielscheibe für Hacker. Dies bestätigen die jüngsten Angriffe gegen LiveJournal und Facebook.

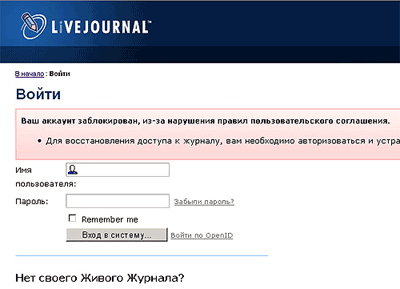

Am 4. März 2011 wurde der Massen-Versand von Phishing-Mails im Namen der Administration von LiveJournal gestartet. Die Mails enthielten Benachrichtigungen über blockierte und eventuell gelöschte LiveJournal-Benutzerkonten.

Als Absender-Adresse wurde do-not-reply@livejournal.com verwendet. Diese E-Mail-Adresse wird auch in der Tat von LiveJournal zum Versenden von Benachrichtigungen verwendet. Ein vorgeschobener Link leitet zur gefälschten Website livejorrnal.com oder xn--livejurnal-ivi.com weiter.

Beim Übergang gelangt der Benutzer auf die Seite, die an das LiveJournal-Design erinnert. Die hier angegebenen Daten werden an Übeltäter weitergeleitet.

Bild 3. Gefälschte LiveJournal-Seite.

Auf ähnliche Weise wurde einige Tage später Facebook angegriffen. Die Facebook-Nutzer erhielten Spam-Mails von aktiven Facebook-Benutzerkonten. Diese Mails enthielten einen kurzen Link (die Methode wird öfters bei solchen Angriffen verwendet). Dabei kann der Nutzer im Voraus nicht erkennen, wohin ihn dieser Link weiterführt. In diesem Fall wurde der Benutzer auf eine Malware-Website mit dem gefälschten Facebook-Design weitergeleitet. Auf dieser Seite war eine Benachrichtigung mit dem Formular für persönliche Daten des Benutzers platziert. Wenn ein potenzielles Opfer das Formular ausgefüllt hat, werden seine persönlichen Daten an Cyber-Kriminelle weitergeleitet. Danach versenden sie solche Mails an Freunde des Opfers.

Die Übeltäter feilen weiter an Social-Engineering-Techniken bei Angriffen durch soziale Netzwerke.

Am 30. März 2011 passierte ein DDoS-Angriff auf LiveJournal. Nach Einschätzung der Administration war das einer der massivsten Angriffe in der Geschichte des sozialen Netzwerks. Der Angriff dauerte mehrere Stunden. Der Service war dabei nicht zugänglich.

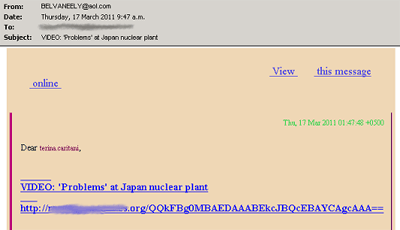

Spam-Mails zum Thema Atomkatastrophe in Japan

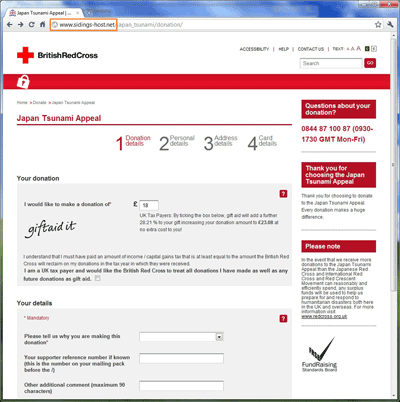

Es haben sich auch Übeltäter gefunden, die das Unglück in Japan ausnutzen wollten. Einige Spam-Mails enthielten Spenden-Aufrufe für Rotes Kreuz usw.

Im E-Mail-Körper gab es einen Link zur gefälschten Webseite, wo das Geld gespendet werden konnte.

Bild 4. Gefälschte Webseite des Roten Kreuzes.

In anderen Fällen wurden die Anwender auf Malware-Websites durch Links in versendeten E-Mails geködert.

Bild 5. Spam-Mail mit einem Videospot über die Katastrophe in Japan

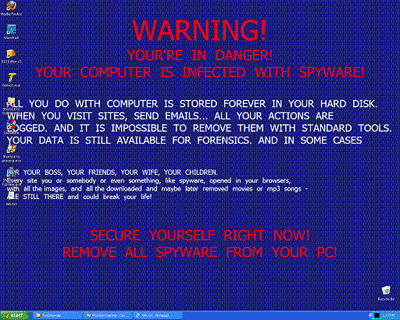

Beim Ansehen wird der Anwender auf eine böswillige Website weitergeleitet. Anschließend wird auf seinem PC Trojan.FakeAlert installiert.

Bild 6. Angebliches Video über die Katastrophe in Japan.

Die Cyber-Kriminellen verbreiten gefälschte Antivirensoftware, Systemtools, Blocker usw.

Malware im März 2011 im E-Mail-Traffic

| 01.03.2011 00:00 - 31.03.2011 01:00 | ||

| 1 | Trojan.Inject.28090 | 2517487 (9.89%) |

| 2 | Trojan.Inject.27975 | 2063777 (8.10%) |

| 3 | Trojan.DownLoad2.20306 | 1656904 (6.51%) |

| 4 | Trojan.DownLoader2.22364 | 1457945 (5.73%) |

| 5 | Trojan.Inject.28053 | 1358480 (5.33%) |

| 6 | Trojan.DownLoader2.265 | 1352313 (5.31%) |

| 7 | Win32.HLLM.MyDoom.33808 | 1184204 (4.65%) |

| 8 | Trojan.DownLoader2.17823 | 1057371 (4.15%) |

| 9 | Trojan.DownLoader2.1901 | 1030685 (4.05%) |

| 10 | Trojan.DownLoader2.2035 | 940626 (3.69%) |

| 11 | Trojan.DownLoader2.2977 | 837149 (3.29%) |

| 12 | Win32.HLLM.Netsky.18401 | 834193 (3.28%) |

| 13 | Trojan.DownLoader2.10188 | 682540 (2.68%) |

| 14 | Trojan.DownLoad1.58681 | 568003 (2.23%) |

| 15 | Trojan.DownLoader2.16572 | 563631 (2.21%) |

| 16 | Trojan.Packed.20878 | 409260 (1.61%) |

| 17 | Win32.HLLW.Texmer.51 | 404317 (1.59%) |

| 18 | Win32.HLLM.Netsky.35328 | 369690 (1.45%) |

| 19 | Trojan.MulDrop.64589 | 367488 (1.44%) |

| 20 | Trojan.DownLoad.41551 | 341949 (1.34%) |

| Insgesamt geprüft: | 74,983,221,402 |

| Infiziert: | 25,463,678 (0.03%) |

Malware im März 2011 auf PCs der Anwender

| 01.03.2011 00:00 - 31.03.2011 01:00 | ||

| 1 | Win32.HLLP.Neshta | 16013222 (29.74%) |

| 2 | Win32.HLLP.Novosel | 11746302 (21.82%) |

| 3 | JS.IFrame.95 | 5125132 (9.52%) |

| 4 | Win32.HLLP.Whboy.45 | 4336264 (8.05%) |

| 5 | Win32.Siggen.8 | 3985715 (7.40%) |

| 6 | Win32.HLLW.Whboy | 2565223 (4.76%) |

| 7 | ACAD.Pasdoc | 1072822 (1.99%) |

| 8 | Trojan.MulDrop1.48542 | 486108 (0.90%) |

| 9 | Trojan.Click.64310 | 462653 (0.86%) |

| 10 | Win32.Antidot.1 | 455366 (0.85%) |

| 11 | JS.Click.22 | 393754 (0.73%) |

| 12 | Win32.HLLP.Whboy | 254289 (0.47%) |

| 13 | Win32.HLLW.Shadow.based | 241028 (0.45%) |

| 14 | Win32.Sector.22 | 229577 (0.43%) |

| 15 | Win32.HLLP.Rox | 216080 (0.40%) |

| 16 | Win32.Sector.12 | 204476 (0.38%) |

| 17 | Trojan.Packed.21230 | 186951 (0.35%) |

| 18 | Exploit.Cpllnk | 168504 (0.31%) |

| 19 | Win32.Virut.56 | 155258 (0.29%) |

| 20 | Trojan.DownLoad.32973 | 142519 (0.26%) |

| Insgesamt geprüft: | 139,536,970,982 |

| Infiziert: | 53,840,333 (0.04%) |