Rückblick und Analyse der Bedrohungen für Januar 2013

Monatsberichte | Analytics | Alle News | Viren-News

Hanau, 4. Februar 2013

Der erste Monat des Jahres 2013 brachte insgesamt keine Überraschungen mit sich.

Allgemeine Sicherheitslage

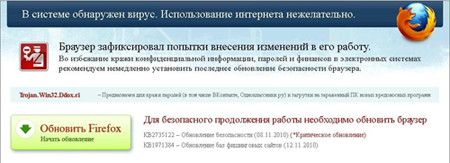

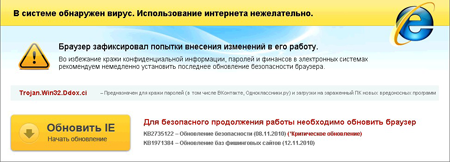

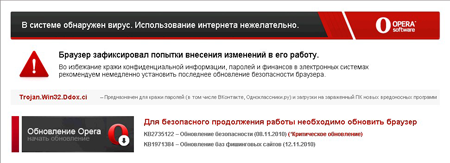

Im Januar 2013 trat der Trojaner Trojan.Mayachok.2 in den Vordergrund. Trojan.Mayachok.2 ist uns bereits seit dem Frühling 2011 bekannt und stellt ein VBR-Bootkit dar. Dieser Schädling infiziert VBR (Volume Boot Record) des NTFS-Dateisystems. Dabei ist Trojan.Mayachok.2 mit Treibern sowohl für 32-Bit- als auch 64-Bit-Versionen von Microsoft Windows ausgerüstet. Der digitale Schädling sperrt den Internetzugang des Opfers sperren und bietet ein Sicherheits-Update zum Herunterladen an. Dabei soll das Opfer seine Handynummer sowie den entsprechenden SMS-Code im angebotenen Formular eingeben und sich mit den Bedingungen der kostenpflichtigen Nutzung einverstanden erklären. Auf diese Weise soll vom Konto des Opfers ein bestimmter Betrag monatlich abgebucht werden.

Da der Schädling im Hauptspeicher des Rechners läuft, hilft die Neuinstallation der Browser, die Wiederherstellung des Betriebssystems und das Starten von Windows im geschützten Modus nicht weiter. Die effizienteste Lösung bietet nur das Tool Dr.Web CureIt!, mit dem der gefährliche Schädling entdeckt werden kann, und Dr.Web LiveCD. Eine detaillierte technische Analyse des Trojaners finden Sie hier.

Unter den aufgespürten Bedrohungen sind auch Trojan.Mayachok.18550, BackDoor.IRC.NgrBot.42 und Trojan.SMSSend, der als kostenpflichtiges Archiv getarnt ist, zu finden. Eine detaillierte Übersicht der mit Dr.Web CureIt! entdeckten Viren & Co. finden Sie in der nachfolgenden Tabelle:

| Name | % |

|---|---|

| Trojan.MayachokMEM.4 | 4.85 |

| Trojan.Mayachok.2 | 2.39 |

| Trojan.SMSSend.2363 | 2.26 |

| Trojan.Mayachok.18550 | 1.50 |

| BackDoor.IRC.NgrBot.42 | 0.94 |

| Trojan.BhoSiggen.6713 | 0.87 |

| Trojan.StartPage.48148 | 0.85 |

| Trojan.DownLoader7.16737 | 0.75 |

| Win32.HLLP.Neshta | 0.71 |

| Trojan.Hosts.5268 | 0.66 |

| Win32.HLLW.Phorpiex.54 | 0.64 |

| Trojan.Mayachok.18024 | 0.60 |

| Trojan.Mayachok.18397 | 0.59 |

| Win32.Sector.22 | 0.54 |

| Trojan.Mayachok.17994 | 0.53 |

| Trojan.Mayachok.1 | 0.47 |

| Win32.HLLW.Gavir.ini | 0.46 |

| Trojan.Click2.47013 | 0.46 |

| BackDoor.Butirat.245 | 0.45 |

| Trojan.Mayachok.18566 | 0.45 |

Botnet BlackEnergy lebt wieder auf

Die Sicherheitsanalysten von Doctor Web haben im Januar eine neue Modifikation von BlackEnergy (BackDoor.BlackEnergy.36) entdeckt. Durch den Einsatz dieses Trojaners konnten die Übeltäter eines der weltweit größten Botnets für den Versand von Spam-Mails aufbauen.

Vor kurzem haben Übeltäter es noch einmal versucht, ein Botnet auf Basis von BackDoor.BlackEnergy.36 aufzubauen. Die neue und die vorangegangen Versionen des Trojaners unterscheiden sich hauptsächlich dadurch, dass die Konfigurationsdatei des Trojaners nun in einem separaten Sektor der dynamischen Bibliothek verschlüsselt gespeichert wird. Diese Bibliothek ist auch in einem der Sektoren des Trojaners enthalten. Beim Ausführen des Trojaners dringt sie in den Prozess svchost.exe oder explorer.exe ein. Darüber hinaus haben die Übeltäter das Netzprotokoll abgeändert, über das BackDoor.BlackEnergy.36 mit seinem Verwaltungsserver Daten austauscht. Nach dem Aufbau des neuen Botnets haben die Übeltäter eine Pause eingelegt. Kurz danach wurde ein beliebtes Unterhaltungsportal attackiert. Die Sicherheitsspezialisten von Doctor Web haben BackDoor.BlackEnergy.36 im Botnet BackDoor.Andromeda aufgespürt. Weitere Informationen zu dieser Bedrohungen finden Sie in diesem Artikel.

Virenbedrohungen für Android

Die große Beliebtheit von mobilen Endgeräten unter Android bewirkte ein großes Interesse der Übeltäter an persönlichen Daten der Benutzer auf diesen Endgeräten. Das im Jahre 2012 stark gewachsene Malware-Aufkommen wird sich wohl auch 2013 weiter vergrößern.

So wurde z.B. Anfang Januar der nächste Android-Schädling entdeckt, der persönliche Daten japanischer Benutzer klaute. Wie andere böswillige Anwendungen verbreitete sich Android.MailSteal.2.origin über Spam-Mails, wo das potenzielle Opfer aufgefordert wurde, ein das angeblich nützliche Programm zu installieren. Beim Klicken auf den vorhandenen Link wurde der Benutzer zum vorgetäuschten Google Play-Fenster weitergeleitet. Auf diese Weise konnte sich der gefährliche Trojaner auf seinem Rechner einnisten. Die Funktionsweise von Android.MailSteal.2.origin war gut durchdacht: der Schädling informierte den Benutzer über vorläufige Einstellungen, die er vorgenommen hat. Gleichzeitig suchte er verdeckt nach Kontakten und persönlichen Daten in E-Mails und lud diese auf einen Remote-Server hoch. Diese Daten konnten auch zum Aufbau eines neuen Botnets verwendet werden.

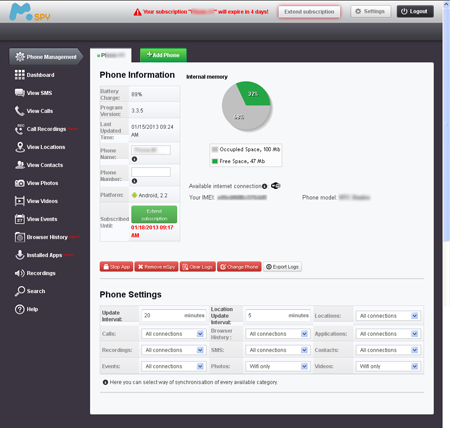

Die Sicherheitsanalysten von Doctor Web haben darüber hinaus eine Vielzahl von neuer Spyware entdeckt: Program.SpyMob.origin, Program.MSpy.2.origin, Android.Phoggi.1.origin, Program.OwnSpy.1.origin, Program.Copyten.1.origin, Program.Spector.1.origin. Für BlackBerry sind auch folgende Exemplare zu nennen: BlackBerry.Phoggi, Program.Spector.1, Program.Spector.2, Program.Spector.3.

Die kostenpflichtige Spyware kann unterschiedliche Funktionen übernehmen: SMS-Nachrichten, ein- und ausgehende Telefonate kontrollieren, Ihren Standort via GPS bestimmen usw. Vertrauliche Daten auf dem Endgerät mit solcher Spyware sind immer vom Diebstahl bedroht. Die wachsende Zahl solcher Programme ist auf eine stabile Nachfrage zurückzuführen.

Weitere Bedrohungen im Rückblick

Anfang Januar wurde BackDoor.Finder entdeckt, der die größte Verbreitung in den USA fand. Der Trojaner nistet sich in Prozessen beliebter Browser (Microsoft Internet Explorer, Mozilla Firefox, Maxtron, Chrome, Safari, Mozilla, Opera, Netscape oder Avant) ein, fängt Benutzerzugriffe in Suchmaschinen wie google.com, bing.com, yahoo.com, ask.com, search.aol.com, search.icq.com, search.xxx, www.wiki.com, www.alexa.com oder yandex.com ab und zeigt Suchergebnisse mit den speziell angefertigten Links an. Weitere Informationen zu diesem Trojaner können Sie in diesem Artikel nachlesen.

Im Januar ist auch eine neue Version von BackDoor.Butirat (BackDoor.Butirat.245) aufgetaucht. Dieser Trojaner ist in der Lage, Malware auf den infizierten Rechner hochzuladen, ausführbare Dateien auf Befehl des Verwaltungsservers zu starten und Passwörter für FTP-Clients klauen. Weitere Informationen zu diesem Trojaner finden Sie hier.

Malware im E-Mail-Traffic für Januar 2013

| 01.01.2013 00:00 - 31.01.2013 23:00 | ||

| 1 | JS.Redirector.162 | 1.11% |

| 2 | Trojan.PWS.Stealer.1932 | 0.73% |

| 3 | Win32.HLLM.MyDoom.54464 | 0.64% |

| 4 | Trojan.Oficla.zip | 0.58% |

| 5 | BackDoor.Andromeda.22 | 0.54% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | Trojan.PWS.Panda.655 | 0.47% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.45% |

| 9 | Trojan.Winlock.7048 | 0.45% |

| 10 | Trojan.Packed.23728 | 0.41% |

| 11 | Win32.HLLM.Beagle | 0.36% |

| 12 | Trojan.Inject.64560 | 0.36% |

| 13 | Win32.HLLM.Netsky.35328 | 0.26% |

| 14 | VBS.Rmnet.2 | 0.26% |

| 15 | Trojan.PWS.Stealer.715 | 0.26% |

| 16 | Win32.HLLM.Graz | 0.26% |

| 17 | Trojan.PWS.Panda.2401 | 0.26% |

| 18 | BackDoor.Bebloh.21 | 0.24% |

| 19 | Trojan.PWS.Panda.786 | 0.24% |

| 20 | Win32.HLLM.Netsky.18401 | 0.24% |

Malware auf Rechnern der Benutzer für Januar 2013

| 01.01.2013 00:00 - 31.01.2013 23:00 | ||

| 1 | JS.IFrame.363 | 0.75% |

| 2 | Tool.Unwanted.JS.SMSFraud.26 | 0.73% |

| 3 | SCRIPT.Virus | 0.56% |

| 4 | Adware.Downware.774 | 0.47% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 6 | Adware.Downware.179 | 0.41% |

| 7 | JS.IFrame.387 | 0.40% |

| 8 | Tool.Unwanted.JS.SMSFraud.30 | 0.38% |

| 9 | Adware.InstallCore.53 | 0.34% |

| 10 | Trojan.Fraudster.394 | 0.34% |

| 11 | Adware.Webalta.11 | 0.33% |

| 12 | Tool.Skymonk.11 | 0.32% |

| 13 | Trojan.SMSSend.2363 | 0.30% |

| 14 | JS.Redirector.175 | 0.29% |

| 15 | Trojan.Hosts.6613 | 0.28% |

| 16 | Win32.HLLW.Shadow | 0.28% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 18 | Adware.Downware.804 | 0.26% |

| 19 | Trojan.Fraudster.245 | 0.25% |

| 20 | JS.IFrame.356 | 0.25% |