1. Juni 2009

Im vorigen Monat haben sich die Erpresser-Programme weiter verbreitet. Dabei wurde an Social- Engineering-Methoden weiter gefeilt. Die Cyber-Kriminellen greifen immer wieder zu neuen Instrumenten, die ihnen das Handwerk erleichtern. Der Kampf gegen neue Rootkits geht weiter. In der Spam-Flut erhöht sich die Zahl von Werbe-Mails, in denen Spammer ihre Service anbieten. Die Täter nutzen auch neue Methoden, um Spam-Filter zu umgehen.

Erpresser-Programme

In den letzten Jahren wurde bösartige Software vollkommen auf kommerzieller Basis produziert. So hat sich eine neue Art von Virenbedrohungen herauskristallisiert: Erpresser-Programme.

Die Verbreitung gleichartiger Schadsoftware begann 2005. Seit dieser Zeit machen sich auch Trojaner breit, die mit Hilfe von verschiedenen Algoritmen Benutzerdateien verschlüsseln und für die Entschlüsselung Lösegeld fordern. Später wurde in den eingebundenen Nachrichten über die Höhe des Lösegeldes und Zahlungsart mitgeteilt. Von Dr.Web werden diese böswilligen Programme als Trojan.PGPCoder und Trojan.Encoder mit zahlreichen Modifikationen eingestuft. Für die Entschlüsselung der Dateien werden von unseren Spezialisten entsprechende Utilities entwickelt, die man kostenlos auf der Webseite von Doctor Web herunterladen kann.

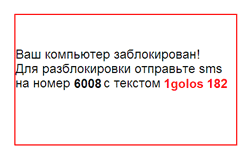

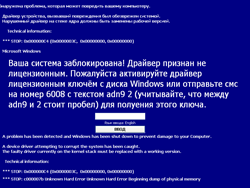

Obwohl Trojaner, die den Zugriff auf Windows blockieren, ihre Verbreitung erst im laufenden Jahr fanden, konnten bereits 2005 einige gleichartige Schadprogramme (Trojan.Winlock) festgesellt werden. So hat eine der ersten Modifikationen von Trojan.Winlock ihr Lösegeld via Jandex.Dengi gefordert.

Die Übeltäter greifen auch verstärkt zu kostenpflichtigen SMS, die die anvisierten Opfer aus verschiedenen Ländern der Welt versenden sollen.

Seit Anfang 2008 sind zahlreiche Varianten von Pornobannern (Trojan.Blackmailer) entstanden. Um diese zu entfernen, sollte man eine SMS absenden. Die meisten solchen Trojaner werden für Internet Explorer geschrieben. In letzter Zeit sind auch Varianten für Mozilla Firefox und Opera entstanden.

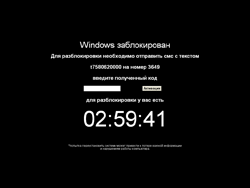

Die Erpresser-Methode per SMS kam auch in neuen Modifikationen von Trojan.Winlock zum Einsatz. Um Windows zu entschlüsseln, hat Doctor Web auf seiner Unternehmenswebseite einen speziellen Generator online gestellt. Um verschiedene Varianten von Trojan.Winlock detektieren zu können, haben die Virenanalysten spezielle Signaturen Trojan.Winlock.origin erstellt, die es ermöglichen, solche Modifikationen von Schadsoftware zu detektieren, die noch nicht ins Virenlabor gelangt sind.

Die Modifikationen von Trojan.Winlock verschrecken in letzter Zeit mit noch agressiverem Design. Viele warnen auch, dass Ihre Daten bei der Reinstallation des Systems verloren gehen.

Es sind auch Schadprogramme aufgetaucht, die Trojan.Winlock nachahmen. Oft muss man das im Schadcode des Trojaners vorgegebene Passwort eingeben, um das System zu entschlüsseln. Manchmal ist die Funktion der Entschlüsselung überhaupt nicht vorhanden. Sie können auch aufgefordert werden, eine SMS zu veschicken, ohne dass Ihr System dadurch entschlüsselt wird.

Vor kurzem haben die Virenschreiber einen Baukasten für Trojaner online gestellt, die Windows blockieren sollen. Nun muss man für eine neue Modifikation von Trojan.Winlock nur einen bestimmten Text vorgeben.

Scanner mit der grafischen Benutzeroberfläche

Im Mai 2009 hat Doctor Web einige Versionen des Dr.Web GUI-Scanners für Windows veröffentlicht. Diese schnelle Aktion war gegen eine neue Modifikation von BackDoor.Maosboot und Trojan.AuxSpy ausgerichtet.

Trojan.AuxSpy blockt das Starten sowie die Funktionsweise einiger Utilities, die den Schädling neutralisieren sollen (z.B. Registry-Editor). Er schreibt sich in einen bestimmten Bereich des System-Registry ein und kann sich aus dem Hauptspeicher wiederherstellen.

Solche böswillige Software lässt darauf zurückführen, dass der Anwender nicht nur die Virendatenbanken, sondern auch sämtliche Komponenten des Antivirus-Programms aktualisieren muss.

Schwachstelle im Webbrowser Safari

Mitte Mai ist eine Schwachstelle im Webbrowser Apple Safari 3.2.3 und zwar in einer seiner Bibliotheken in der libxml-Komponente bekannt geworden. Die Anfälligkeit lässt beim Aufrufen der durch die Täter angefertigten Webseite einen beliebigen Code ausführen. Detailierte Informationen finden Sie im Sicherheitsmerkblatt von Apple vom 12.05.2009. Dabei ist es interessant, dass sich diese Schwachstelle unabhängig von der benutzten Plattform (sowohl Mac OS X als auch MS Windows) zeigt. Darüber hinaus können sich die Cyber-Kriminellen diese Schwachstelle zunutze machen, um den Schadcode im System zu installieren.

In letzter Zeit verzeichnet Doctor Web einen sprunghaften Anstieg der böswilligen Aktivitäten gegen Mac OS X.

Spam

Im Mai 2009 blieb die Zahl der Spam-Mails auf dem Vormonatsniveau. Man kann aber einen Anstieg von Spam-Mails, die für Spammer Neukunden gewinnen sollen, hervorheben. Unter den angepriesenen Argumenten werden folgende aufgezählt: Spam-Werbung bringt auf jeden Fall ein Ergebnis, diese Werbemethode ist rechtlich erlaubt, zahlreiche Großuntenehmen benutzen solche Werbetaktik. Solche Erklärungen haben aber wenig mit der Wirklichkeit zu tun.

Allmählich wächst die Zahl von Mails zu, die Ihnen schnell zu großem Geld per Internet verhelfen sollen. Viele Internet-Anwender hegen Zweifel an solchen Schneeballsystemen, nur der Anstieg gleicher Mails belegt die frühere Bilanz von Doctor Web.

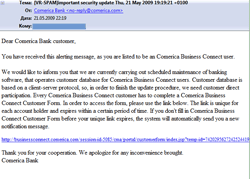

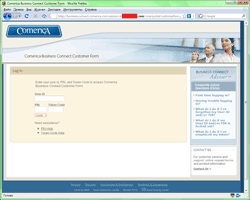

Trotz geringer Effizienz werden klassische Phishing-Mails weiter versendet. Zum Opfer der Übeltäter fallen Kunden neuer Online-Bankingsysteme. Die im Mai versendeten Mails zielten z.B. auf Anwender von Comerica Business Connect der Comerica Bank (USA) ab.

|

|

Top 20 Malware im E-Mail-Verkehr

| 01.05.2009 00:00 - 01.06.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 14813173 (41.31%) |

| 2 | Win32.HLLM.Beagle | 3612033 (10.07%) |

| 3 | Win32.HLLM.MyDoom.33808 | 3554352 (9.91%) |

| 4 | Win32.HLLM.Netsky.28672 | 2425299 (6.76%) |

| 5 | Win32.HLLM.MyDoom.44 | 1568617 (4.37%) |

| 6 | Win32.HLLM.Netsky.based | 1403727 (3.91%) |

| 7 | Win32.HLLM.Perf | 1056208 (2.95%) |

| 8 | Win32.HLLM.MyDoom.based | 820918 (2.29%) |

| 9 | Trojan.MulDrop.19648 | 661200 (1.84%) |

| 10 | Win32.HLLM.Beagle.32768 | 627811 (1.75%) |

| 11 | Trojan.MulDrop.13408 | 626816 (1.75%) |

| 12 | Win32.HLLM.Netsky | 578837 (1.61%) |

| 13 | Win32.HLLM.MyDoom.49 | 554956 (1.55%) |

| 14 | Exploit.IFrame.43 | 481410 (1.34%) |

| 15 | Trojan.PWS.Panda.114 | 391321 (1.09%) |

| 16 | Win32.HLLM.Beagle.27136 | 378735 (1.06%) |

| 17 | Win32.HLLM.Netsky.28008 | 362897 (1.01%) |

| 18 | Win32.HLLM.Graz | 277064 (0.77%) |

| 19 | Win32.HLLM.Beagle.pswzip | 260037 (0.73%) |

| 20 | Exploit.IframeBO | 175968 (0.49%) |

| Insgesamt überprüft: | 163,867,066,697 |

| Infiziert: | 35,861,521 (0.0218%) |

Top 20 Malware auf Anwender-PCs

| 01.05.2009 00:00 - 01.06.2009 00:00 | ||

| 1 | Win32.HLLW.Shadow.based | 2347116 (18.99%) |

| 2 | Win32.HLLW.Gavir.ini | 723353 (5.85%) |

| 3 | Trojan.AuxSpy.13 | 506981 (4.10%) |

| 4 | VBS.Generic.548 | 285643 (2.31%) |

| 5 | Win32.HLLW.Autoruner.2536 | 274582 (2.22%) |

| 6 | Win32.HLLW.Autoruner.5555 | 270656 (2.19%) |

| 7 | DDoS.Kardraw | 248823 (2.01%) |

| 8 | Trojan.DownLoad.35128 | 243625 (1.97%) |

| 9 | Trojan.DownLoader.42350 | 225703 (1.83%) |

| 10 | Win32.Sector.17 | 219578 (1.78%) |

| 11 | Win32.Alman | 210942 (1.71%) |

| 12 | Trojan.Starter.544 | 206115 (1.67%) |

| 13 | Win32.Virut.14 | 198389 (1.61%) |

| 14 | Win32.HLLM.Netsky.35328 | 196459 (1.59%) |

| 15 | Win32.HLLM.Beagle | 155071 (1.25%) |

| 16 | Trojan.AuxSpy.15 | 143727 (1.16%) |

| 17 | Win32.HLLW.Autoruner.274 | 136360 (1.10%) |

| 18 | Trojan.Botnetlog.9 | 131285 (1.06%) |

| 19 | Trojan.AuxSpy.7 | 122566 (0.99%) |

| 20 | Trojan.DownLoad.36194 | 121743 (0.99%) |

| Insgesamt überprüft: | 99,061,889,355 |

| Infiziert: | 12,358,946 (0.0125%) |

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare