Rückblick und Analyse der Bedrohungen im Monat Juli 2009

Monatsberichte | Analytics | Sicherheitsreports | Alle News

31. Juli 2009

Der russische Sichereitsspezialist Doctor Web stellt den Sicherheitsreport für den Juli 2009 vor. Als Trendsetter des vergangen Monats erwiesen sich einige Exploits, die Sicherheitslücken von Windows sowie anderer beliebter Software ausnutzten. Trotz zurückgehender Virenaktivität im E-Mail-Verkehr arbeiten die Virenschreiber ständig daran, die Aufmerksamkeit neuer Anwender mit ihren Mails zu gewinnen.

JS.Gumblar

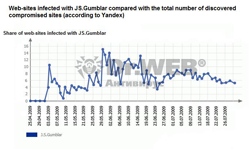

Im Sicherheitsreport für das erste Halbjahr erzählten wir von einer ernsthaften Bedrohung und schneller Verbreitung von JS.Gumblar. Seit kurzer Zeit verbreitet sich diese Gefahr auch in Russland. Eine grafische Darstellung finden Sie unten.

Dem Diagramm ist zu entnehmen, dass die Virenaktivität am 28. Mai ihren Spitzenwert erreichte und zu diesem Zeitpunkt einen 13.7%igen Anteil unter allen Malware-Websites einnahm. Nun geht die Verbreitungsgeschwindigkeit von JS.Gumblar zurück, die Bedrohung bleibt aber bis jetzt aktuell.

Wieder Trojan.Hosts...

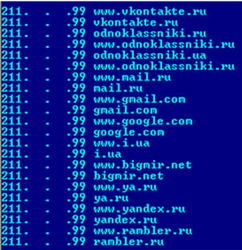

Wir haben Sie mehrmals auf Ausbrüche der Trojan.Hosts-Familie in unserem Sicherheitsreport für das erste Halbjahr 2009 sowie in einzelnen Meldungen über Trojan.Hosts.75 aufmerksam gemacht.

In der im Internet verbreiteten Nachricht über offen gelegte Passwörter für Tausende Benutzerkonten des beliebten sozialen Netzwerks Vkontakte.ru geht es um Phishing-Malware, die Daten sammelt. Dies ist aber nur die Spitze des Eisbergs. Zur Zeit zählt die Trojan.Hosts-Familie mehrere hundert Exemplare. Bei vielen werden vergleichbare Methoden zur Erhebung von Benutzerdaten verwendet.

Wir befürchten und nicht unbegründet, dass die Zahl der geklauten Benutzerdaten höher ist als gemeldet. Die oben angeführten Zahlen gelten nur für Vkontakte.ru.

Wenn Ihr Computer infiziert wurde, muss die hosts-Datei im Verzeichnis C:\WINDOWS\system32\drivers\etc editiert werden. In dieser Datei muss der Header, die Zeile „127.0.0.1 localhost“ sowie weitere Zeilen ungeändert lassen, die man persönlich eingetragen hat. Andere Zeilen sollen entfernt werden.

FlashBack

Mitte Juli war durch die Aktivität von Varianten der Win32.HLLM.MyDoom-Familie gekennzeichnet. Solche Situation war im Jahre 2004 zu beobachten.

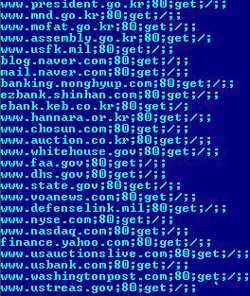

Zur Zeit werden sie bei massenhaften DDoS-Angriffen gegen südkoreanische und amerikanische Websites verwendet. Auf dem Bild unten sind Daten aus der Konfigurationsdatei für eine Virus-Komponente angeführt, die unmittelbar eine DDoS-Attacke durchführt (detektiert als DDoS.Config).

Heute beteiligen sich Zehntausende infizierte Computer an Angriffen gegen Websites von Behörden in den USA und Südkorea. Als Beispiel kann man whitehouse.gov, nsa.gov, president.go.kr und viele andere anführen. Neue Modifikationen werden hauptsächlich per Anhang in Spam-Mails verbreitet. So konnte der in Vergessenheit geratene Schädling einen massenhaften Angriff auch in unserer Zeit durchführen.

Mobiles Botnetz

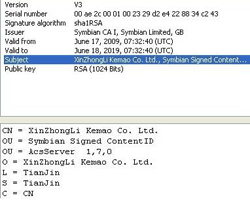

Im Juli ist ein neuer Wurm für mobile Endgeräte unter Symbian Series 60 3rd Edition aufgetaucht. Der Wurm verbreitet sich als gutartige Software. Infizierte mobile Endgeräte verschicken SMS-Spam im Namen des Besitzers an die im Telefonbuch eingetragenen Personen. In einer solchen SMS-Nachricht wird man aufgefordert, auf einen Link zu klicken. Anschließend wird man auf eine Malware-Website umgeleitet.

Mit diesem Schädling entstand die ganze Symbian.Worm-Familie, die als Symbian.Worm.1 detektiert wird. Besonders interessant ist dabei die Tatsache, dass der bösartige Download über eine digitale Signatur von Symbian Signed verfügt.

Dieses Zertifikat wurde durch Symbian bereits zurückgenommen. Die entsprechende Pressemeldung finden Sie im Blog des Unternehmens.

Symbian.Worm.1 stiehlt persönliche Teilnehmer-Daten und versendet diese an den entfernten Server. Die SMS-Templates zum böswilligen Versand können bei der Internetverbindung aktualisiert werden. Es entsteht im Endeffekt ein „mobiles Botnetz“, das von Cyber-Kriminellen betriebne wird und für diese persönliche Daten infizierter Anwender kapert.

Exploits

Anfang Juli wurde eine ernsthafte Anfälligkeit in einer der Komponenten von Microsoft DirectX entdeckt. Diese Komponente kommt in MS Internet Explorer 6 und 7 zum Einsatz. Bedroht waren alle Nutzer von Windows 2000/2003/XP (einschließlich aller letzten Updates und x64-Versionen dieser Betriebssysteme). Dabei wurde das Video in der ActiveX-Komponente msVidCtl.dll inkorrekt bearbeitet. Diese Sicherheitslücke kann zur Verbreitung von Malware über entsprechende Websites genutzt werden. Alle entdeckten Exploits, die diese Anfälligkeit ausnutzen, fallen unter Exploit.DirectShow.

Eine vergleichbare Schwachstelle wurde auch in der Office Web Components Spreadsheet ActiveX-Komponente entdeckt. Wegen dieses Fehlers konnten Daten in msDataSourceObject() nicht richtig bearbeitet werden. Alle aufgespürten Exploits solcher Art gehören nach der Dr.Web Klassifikation zur Exploit.SpreadSheet-Familie.

Auch die letzte Version von Firefox haben die Übeltäter ins Visier genommen. Mitte Juli wurde ein Fehler bei der Bearbeitung von Javascript-Szenarien entdeckt, der den Speicher des Just-in-Time-Compliers beschädigen konnte. Alle entdeckten Exploits solcher Art fallen nach der Dr.Web Klassifikation unter Exploit.Mozilla.

Ende des vergangenen Monats wurde eine Schwachstelle in Abobe-Produkten (Reader, Acrobat und Flash Player) entdeckt. Die Bibliothek authplay.dll, die SWF-Dateien in PDF-Dokumenten bearbeitet, erwies sich als anfällig. Sie ist beim Öffnen eines erstellten PDF-Dokuments sowie Aufrufen von Malware-Websites, die diese Schwachstelle ausnutzen, beteiligt. Alle entdeckten böswilligen PDF-Dateien gehören zur Exploit.PDF-Familie. Zum Zeitpunkt dieses Reports wurde die Sicherheitslücke noch nicht geschlossen.

Alle oben genannten Vulnerabilities werden zum jetzigen Zeitpunkt zur Virenverbreitung über spezielle Websites aktiv ausgenutzt.

Für alle diese Vulnerabilities sind bereits Patches verfügbar. Es ist deshalb dringend empfohlen, alle verfügbaren Updates zu installieren.

Wurm Win32.HLLW.Facebook in Twitter

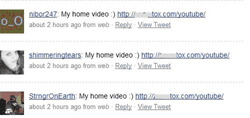

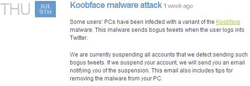

Die Aktivität von Win32.HLLW.Facebook (Koobface) zeigte sich diesmal in Twitter.

Vor Win32.HLLW.Facebook warnen auch die Betreiber dieses Netzwerks.

Die Virenanalysten von Doctor Web stellten fest, dass alle Modifikationen von Win32.HLLW.Facebook zahlenmäßig sehr gering sind. Die grundlegenden Funktionsalgorithmen des Schädlings haben keine Änderungen erfahren. Dadurch konnte er effektiv mit der Technologie Origins Tracing. aufgespürt werden. Nun werden die meisten neuen Varianten als Win32.HLLW.Facebook.origin detektiert.

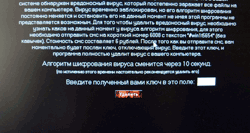

Trojan.Winlock

Trojaner, die Windows blockieren, haben sich im Juli weiter verbreitet. Die meisten Schädlinge waren als Antivirenprodukte getarnt.

E-Mail-Viren und Phishing

Im Juli wurde Malware via E-Mail in geringerem Maße verbreitet als zuvor. Stattdessen tauchten Werbe-Mails für Medizin und Arzneimittel immer öfter auf. Es gab auch Fälle, wo solche Dienste wie Google Groups, Yahoo Groups, LiveJournal zum Hosten des Werbemülls verwendet wurden.

|

|

|

|

| |

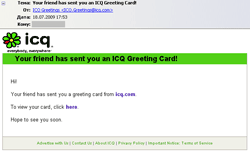

Die Malware in der Spam-Flut war nicht anzutreffen. Eine Ausnahme bildet IRC.Flood.702, der als E-Card via ICQ verbreitet wurde.

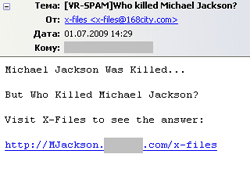

Die Cyber-Kriminellen haben auch den Tod von Michael Jackson sowie die damit verbundenen Ereignisse ausgenutzt. Statt Hintergrundinformationen zu diesem Ereignis wurde ein Link versendet, der auf eine Malware-Website mit der nächsten Variante von Trojan.PWS.Panda.122 weiterleitete.

Als E-Cards wurde auch die BAT.Hosts-Familie verbreitet. Die Malware fügte ein paar Zeilen in die hosts-Systemdatei ein. Wenn der Anwender eine Homepage öffnen wollte, wurde er auf Phishing-Websites weitergeleitet. Solche Tricks zielten insbesondere auf Kunden spanischer Banken ab. Die entsprechenden Mails waren auch in der spanischen Sprache verfasst.

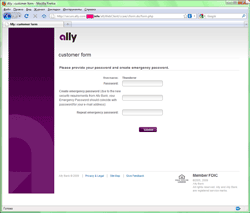

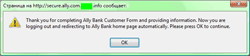

Unter Phishing-Opfern waren im Juli Nutzer des Auktionshauses eBay und Kunden von America Online anzutreffen. Unter weiteren Phishing-Opfern waren Kunden solcher amerikanischen Banken wie Comerica Bank, Ally Bank und USAA.

|

|

| |

Top 20 Malware im E-Mail-Verkehr

| 01.07.2009 00:00 - 31.07.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 8166826 (22.65%) |

| 2 | Win32.HLLM.Beagle | 5909675 (16.39%) |

| 3 | Trojan.DownLoad.36339 | 5504479 (15.27%) |

| 4 | Trojan.PWS.Panda.122 | 2103096 (5.83%) |

| 5 | Win32.HLLM.MyDoom.based | 1982009 (5.50%) |

| 6 | Trojan.Botnetlog.9 | 1813173 (5.03%) |

| 7 | Win32.HLLM.MyDoom.33808 | 1418521 (3.93%) |

| 8 | Trojan.MulDrop.19648 | 1369527 (3.80%) |

| 9 | Win32.HLLM.MyDoom.44 | 1071356 (2.97%) |

| 10 | Win32.HLLM.Netsky | 742919 (2.06%) |

| 11 | Win32.HLLM.Beagle.32768 | 722449 (2.00%) |

| 12 | Trojan.MulDrop.13408 | 658883 (1.83%) |

| 13 | Win32.HLLM.Perf | 587196 (1.63%) |

| 14 | Win32.HLLM.MyDoom.49 | 561190 (1.56%) |

| 15 | Win32.HLLM.Beagle.27136 | 476340 (1.32%) |

| 16 | Win32.HLLM.Netsky.based | 444932 (1.23%) |

| 17 | Exploit.IframeBO | 443541 (1.23%) |

| 18 | Exploit.IFrame.43 | 360002 (1.00%) |

| 19 | Trojan.PWS.Panda.114 | 335392 (0.93%) |

| 20 | W97M.Dig | 238968 (0.66%) |

| Insgesamt geprüft: | 137,012,732,015 |

| Infiziert: | 36,051,605 (0.0263%) |

Top 20 Malware auf PCs der Anwender

| 01.07.2009 00:00 - 31.07.2009 00:00 | ||

| 1 | Trojan.DownLoad.36339 | 2503920 (10.23%) |

| 2 | Win32.HLLM.Beagle | 2334712 (9.54%) |

| 3 | Trojan.WinSpy.176 | 1304339 (5.33%) |

| 4 | Win32.Virut.14 | 1171115 (4.78%) |

| 5 | Win32.HLLW.Gavir.ini | 1163586 (4.75%) |

| 6 | Win32.HLLM.Netsky.35328 | 1027107 (4.20%) |

| 7 | Trojan.WinSpy.180 | 971590 (3.97%) |

| 8 | Win32.HLLM.MyDoom.49 | 899655 (3.68%) |

| 9 | Trojan.MulDrop.16727 | 799252 (3.27%) |

| 10 | Trojan.PWS.Panda.122 | 666798 (2.72%) |

| 11 | Trojan.Botnetlog.9 | 587117 (2.40%) |

| 12 | Win32.HLLW.Shadow.based | 584087 (2.39%) |

| 13 | Trojan.WinSpy.160 | 513468 (2.10%) |

| 14 | Win32.HLLM.MyDoom.33808 | 494072 (2.02%) |

| 15 | Win32.Sector.17 | 383420 (1.57%) |

| 16 | Win32.Alman | 381582 (1.56%) |

| 17 | DDoS.Kardraw | 379553 (1.55%) |

| 18 | Win32.HLLM.Netsky.based | 343624 (1.40%) |

| 19 | W97M.Hana | 283978 (1.16%) |

| 20 | Win32.HLLW.Autoruner.5555 | 267185 (1.09%) |

| Ingesamt geprüft: | 210,224,776,255 |

| Infiziert: | 24,478,202 (0.0116%) |