Doctor Web entdeckte Botnet aus über 550 000 Macs

Analytics | Sicherheitsreports | Alle News | Viren-News

Hanau, 4. April 2012

Die Infizierung durch BackDoor.Flashback.39 erfolgt über infizierte Websites und Datenübertragungssysteme (Traffic Direction System), die Mac OS X-Anwender auf böswillige Webseiten weiterleiten. Diese Webseiten enthalten einen Java-Skript, der in den Browser einen Java-Applet mit einem Exploit herunterlädt. Unter entdeckten böswilligen Websites sind folgende zu nennen:

- godofwar3.rr.nu

- ironmanvideo.rr.nu

- killaoftime.rr.nu

- gangstasparadise.rr.nu

- mystreamvideo.rr.nu

- bestustreamtv.rr.nu

- ustreambesttv.rr.nu

- ustreamtvonline.rr.nu

- ustream-tv.rr.nu

- ustream.rr.nu

So sollte nach einigen Informationen auch Google über 4 Mio. infizierte Webseiten angezeigt haben. In Apple-Foren wurden auch Infizierungsfälle durch BackDoor.Flashback.39 beim Aufrufen von dlink.com bekannt.

Seit Februar 2012 nutzen die Übeltäter zur Verbreitung von Malware die Sicherheitslücken CVE-2011-3544 und CVE-2008-5353 aus. Nach dem 16. März wurde ein weiteres Sicherheitsmanko (CVE-2012-0507) bekannt. Ein entsprechendes Sicherheits-Update wurde erst am 3. April 2012 veröffentlicht.

Das Exploit speichert auf der Festplatte eine ausführbare Datei, die Daten von Verwaltungsservern herunterladen soll. Die Sicherheitsspezialisten von Doctor Web entdeckten zwei Versionen des Trojaners. Seit dem 1. April verwenden Internet-Kriminelle eine modifizierte Variante von BackDoor.Flashback.39. Wie in den vorherigen Versionen prüft das böswillige Programm das Vorhandensein folgender Komponenten auf der Festplatte:

- /Library/Little Snitch

- /Developer/Applications/Xcode.app/Contents/MacOS/Xcode

- /Applications/VirusBarrier X6.app

- /Applications/iAntiVirus/iAntiVirus.app

- /Applications/avast!.app

- /Applications/ClamXav.app

- /Applications/HTTPScoop.app

- /Applications/Packet Peeper.app

Sollten diese Komponenten nicht gefunden werden, erstellt der Trojaner eine Liste von Verwaltungsservern, sendet eine Nachricht über eine erfolgreiche Installation an den Statistikserver und macht eine konsequente Umfrage unter Verwaltungscentern.

Jedes Bot übermittelt dem Verwaltungsserver die Identifikationsnummer eines infizierten Computers. Durch die Sinkhole-Methode konnten die Sicherheitsspezialisten von Doctor Web die Botnet-Daten auf eigene Server umleiten. So konnte man die Gesamtzahl infizierter Computer kalkulieren.

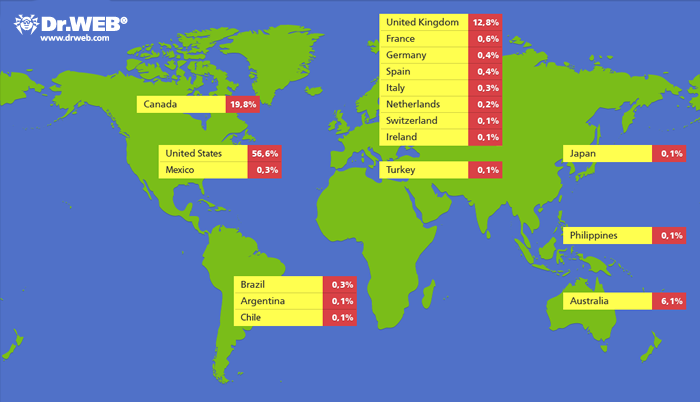

Zum 4. April sind im Botnet nach unseren Angaben über 550 000 infizierte Computer unter Mac OS X eingebunden. Es geht dabei um die Infizierung durch BackDoor.Flashback. Der größte Anteil infizierter Computer entfällt auf die USA (56,6% oder 303449 infizierte Computer). Den zweiten Platz belegte Kanada (19,8% oder 106379 infizierte Computer). Dahinter ist Großbritannien mit 12,8% oder 68577 infizierten Workstations. Australien mit 6,1% oder 32527 infizierten Computern ist auf Platz 4.

Die Sicherheitsspezialisten von Doctor Web empfehlen Mac-Anwendern, das Sicherheits-Update von Apple unter support.apple.com/kb/HT5228 herunterzuladen und zu installieren, um sich gegen BackDoor.Flashback.39 gefreit zu machen.